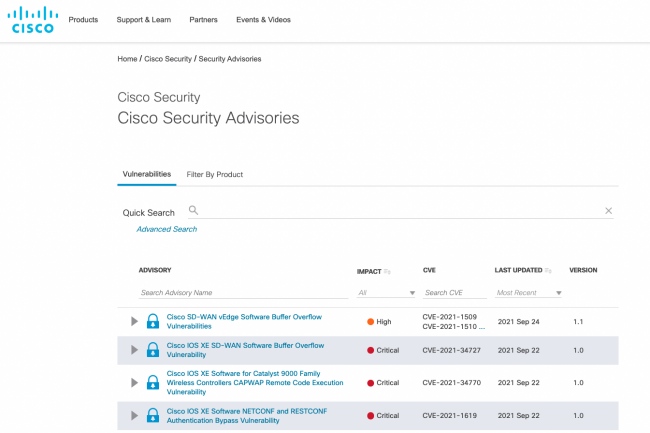

L’équipementier Cisco a corrigé trois failles de sécurité critiques dans son logiciel IOS XE utilisé par divers routeurs et commutateurs importants de l’équipementier. Ces trois vulnérabilités critiques font partie d’une série de 32 alertes de sécurité listées dans le dernier avis de Cisco, dont beaucoup sont liées au logiciel IOS XE, notamment des vulnérabilités de pare-feu, de SD-WAN et d'accès sans fil. Parmi les correctifs critiques, le pire concerne une vulnérabilité dans le logiciel IOS XE pour les contrôleurs sans fil de la famille Catalyst 9000, puisque cette faille est affectée d’un score de 10 sur 10 dans le système Common Vulnerability Scoring System (CVSS).

Cette vulnérabilité pourrait permettre à un attaquant distant non authentifié d'exécuter du code arbitraire avec des privilèges d’administration ou de provoquer un déni de service (DoS) sur un appareil affecté. Un attaquant peut exploiter cette vulnérabilité en envoyant un paquet CAPWAP modifié à un appareil affecté. Le protocole réseau CAPWAP permet aux utilisateurs de gérer les points d'accès sans fil de manière centralisée. « Une exploitation réussie de la faille pourrait permettre à un attaquant d'exécuter un code arbitraire avec des privilèges d’administration ou provoquer le blocage ou le redémarrage de l'appareil affecté et entraîner ainsi un déni de service », a déclaré Cisco.

Des patchs urgents pour IOS XE

La seconde faille critique, dont le score CVSS est de 9,8, concerne le logiciel IOS XE SD-WAN. « Elle pourrait permettre à un attaquant de déclencher un débordement de tampon sur un dispositif SD-WAN », a déclaré Cisco. « Cette vulnérabilité est due à une vérification insuffisante des limites quand un dispositif affecté traite le trafic », a précisé l’équipementier. « Un attaquant pourrait exploiter cette vulnérabilité en envoyant un trafic malveillant à l'appareil. Une exploitation réussie pourrait permettre à l'attaquant de provoquer un débordement de tampon et d'exécuter éventuellement des commandes arbitraires avec des privilèges de niveau root, ou de provoquer le redémarrage du dispositif, ce qui pourrait entraîner une condition de déni de service ».

La troisième faille critique, également affectée d’un score CVSS de 9,8, concerne une vulnérabilité dans la fonction d'authentification, d'autorisation et de comptabilité (AAA) du logiciel IOS XE. Celle-ci pourrait permettre à un attaquant d'installer, de manipuler ou de supprimer la configuration d'un appareil affecté, de provoquer une corruption de mémoire, et d’entraîner un déni de service. La vulnérabilité permet à un attaquant de contourner l'authentification NETCONF ou RESTCONF. « Une exploitation réussie pourrait permettre à l'attaquant d'utiliser NETCONF ou RESTCONF pour installer, manipuler ou supprimer la configuration d'un périphérique réseau ou pour corrompre la mémoire du périphérique, ce qui entraînerait un déni de service », a déclaré le fournisseur. Mais, comme l’a déclaré Cisco, il existe une solution de contournement qui corrige cette vulnérabilité : elle consiste à supprimer le mot de passe d'activation et configurer un secret d'activation. Il existe également une mesure d'atténuation qui corrige cette vulnérabilité : pour limiter la surface d'attaque de cette vulnérabilité, L’équipementier invite les utilisateurs à mettre en place des listes de contrôle d'accès pour NETCONF et RESTCONF afin d'empêcher toute tentative d'accès depuis des sous-réseaux non fiables. Cisco a livré des mises à jour gratuites corrigeant ces vulnérabilités critiques.

Commentaire