Le CISA et le Cert français ont envoyé une alerte sur la découverte d’une vulnérabilité critique dans Internet Explorer (encore largement utilisé dans les entreprises). Microsoft a publié un bulletin de sécurité spécifique sur cette brèche, connue sous l’identifiant CVE-2021-40444. Elle a un niveau de gravité de 8,8 sur échelle de 10 et affecte Windows Server 2008 à 2019 et Windows 8.1 à 10. La faille a été signalée par plusieurs chercheurs de différentes firmes : Haifei Li d'Expmom, Dhanesh Kizhakkinan, Bryce Abdo et Genwei Jiang - tous trois de Mandiant, et Rick Cole de Microsoft Security Intelligence.

La faille tire parti du moteur de rendu MSHTML utilisé par Internet Explorer pour ouvrir et lire les documents Office. Un pirate peut créer un fichier bureautique malveillant, l’envoyer par e-mail, et si l’utilisateur clique sur le document, la faille permet à l’attaquant de prendre le contrôle du PC. « Un pirate pourrait créer un contrôle ActiveX malveillant utilisé dans un document Office hébergeant le moteur de rendu du navigateur », précise Microsoft.

Des moyens d’atténuation à appliquer

L’exécution du code à distance nécessite donc l’intervention de l’utilisateur, ce qui pousse la firme de Redmond à rappeler des règles simples d’hygiène informatique comme ne pas ouvrir des documents non fiables. Cependant les pirates redoublent souvent d’ingéniosité pour mener des actions de spear phishing qui peuvent être redoutables. Microsoft n’a pas pour l’instant par publier de correctif sur la CVE-2021-40444, mais à donner des recommandations d’atténuation.

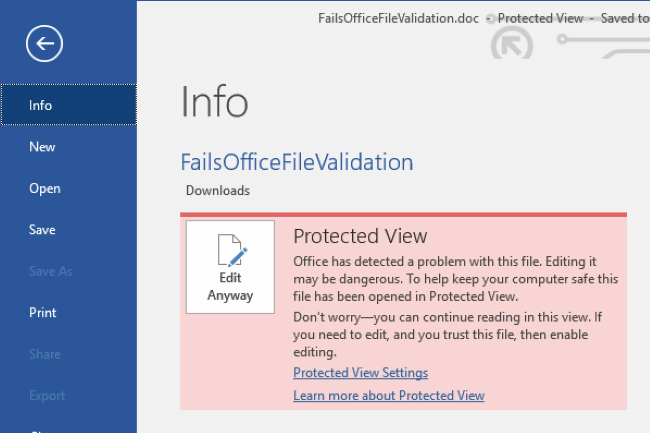

En premier lieu, il pousse les utilisateurs à désactiver tous les contrôles ActiveX dans Internet Explorer. Ensuite Microsoft précise que si le PC est configuré (comme il devrait l’être), l’ouverture du document se fait en mode Protected View ou Application Guard for Office avec un avertissement « attention, ce fichier provient de… » et demande confirmation pour pouvoir le modifier. Si ces deux applications sont activées par défaut, la faille n’est pas active. Enfin, l’éditeur constate que les utilisateurs standards sont moins touchés que ceux disposant de droits administrateurs complets.

Commentaire