Le cyberespace devient souvent l’extension des conflits physiques. Les récentes attaques menées par le Hamas contre Israël n’échappent pas à cette règle. En complément des assauts physiques, plusieurs groupes cybercriminels se sont mobilisés pour attaquer des sites gouvernementaux et des médias israéliens. Parmi les entités figurent Killnet, Anonymous Sudan, Team Insane, des noms connus pour avoir participé à des attaques suite à l’invasion de l’Ukraine par la Russie.

Dans l'ensemble, ces structures ont mené des campagnes DDoS contre des sites. Ainsi, Killnet (comprenant des pirates russes) a revendiqué l’offensive contre un site web du gouvernement israélien et l’interruption dimanche du site du Shin Bet (service de sécurité intérieure). Le quotidien Jerusalem Post a été aussi perturbé par une attaque revendiquée par Anonymous Soudan (groupe russophone). De son côté, Microsoft pointe du doigt dans un rapport l’entité Storm-1133 qui aurait engagé une série d’attaques contre des opérateurs privés israéliens du secteur de l’énergie, des télécommunications et de la défense. Elle a utilisé différentes techniques, incluant de l'ingénierie sociale, des faux profils LinkedIn et du phishing.

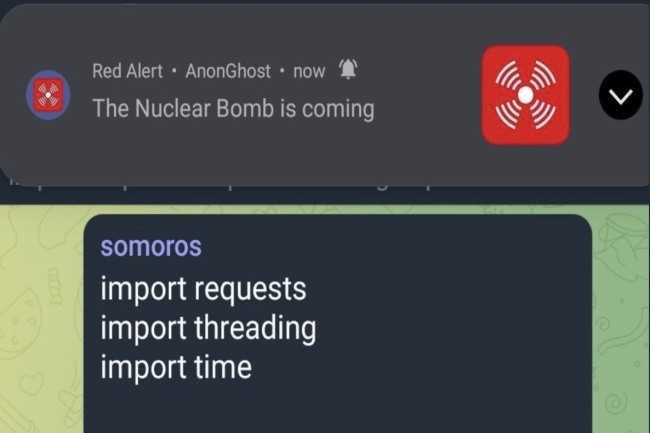

L’application Red Alert dévoyée

Une autre attaque a été dénichée par l’activité Threat Intelligence du Group-IB contre l’application mobile Red Alert. Téléchargée plus d’un million de fois, elle prévient en temps réel du lancement des roquettes. Or, un groupe nommé AnonGhost (pro-palestinien), aurait trouvé un exploit pour perturber l’application. « Dans leur exploit, ils ont réussi à intercepter des requêtes, à exposer des serveurs et des API vulnérables et à utiliser des scripts Python pour envoyer des messages de spam à certains utilisateurs de l'application », soulignent les experts. Parmi les faux messages envoyés, l'un indiquait « une bombe nucléaire arrive ».

Israël n’est pas en reste dans cette cyberoffensive en menant des campagnes contre les sites via des groupes comme India Cyber Force. Parmi les autres gangs pro-israéliens figurent SilenOne, Garuna Ops et Team UCC Ops. Un autre acteur Threatsec, qui a attaqué l’Etat hébreu par le passé, a décidé de concentrer ses attaques sur les infrastructures de la bande de Gaza. Il a mis hors service les serveurs du principal FAI, Alfanet.ps, rapportent nos confrères de Cybernews.

Commentaire