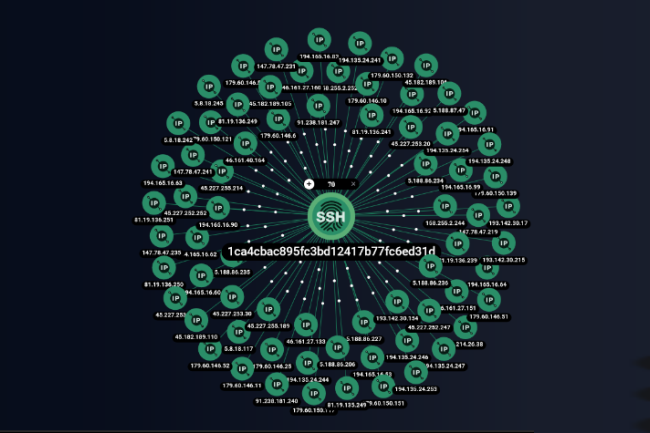

Au cours des deux dernières années, un groupe de cybercriminels non documenté, a mis en place plus de 80 serveurs de commande et contrôle (C2). Des chercheurs de Group-IB se sont penchés dessus et l’ont baptisé ShadowSyndicate. Il s'agirait d'un broker d’accès initial ou un affilié dans plusieurs opérations de ransomware as a service (RaaS). « Il est extrêmement rare qu'une empreinte Secure Shell (SSH) ait un réseau de connexions aussi complexe avec un grand nombre de serveurs malveillants », ont déclaré dans leur rapport les experts « Au total, depuis juillet 2022, nous avons trouvé l'empreinte SSH de ShadowSyndicate sur 85 serveurs », ajoutent-ils.

« En outre, nous pouvons affirmer avec plus ou moins de certitude que le groupe a utilisé sept familles de ransomware différentes au cours de l'année écoulée, ce qui rend ShadowSyndicate remarquable pour sa polyvalence », observent-ils. Les analystes du Group-IB se sont associés au chercheur Joshua Penny de l’European MSSP Bridewell et au chercheur indépendant en malware Michael Koczwara pour étudier toutes les connexions qu'ils ont trouvées et tenter de déterminer qui se cache vraiment derrière ShadowSyndicate. Est-ce un hébergeur de serveurs qui déploie des serveurs avec la même empreinte SSH, un ingénieur DevOps au service d’acteurs de la menace, un service d'hébergement protégé pour les cybercriminels, un courtier d'accès initial ou une société affiliée à un RaaS ?

Connexions à divers implants d'accès à distance

Plus de 50 serveurs parmi ceux pour lesquels l'empreinte SSH de ShadowSyndicate a été trouvée ont été utilisés comme serveurs C2 pour les implants Cobalt Strike. Cet outil commercial de test de pénétration, normalement vendu sous licence, est devenu le favori de nombreux groupes d'attaquants qui utilisent des versions piratées. Chaque implant Cobalt Strike comporte habituellement un filigrane associé à une clé de licence unique, mais les versions piratées utilisées par les cybercriminels comportent des watermark personnalisés tels que 12345. Parmi les serveurs exploités par ShadowSyndicate, les chercheurs ont trouvé des filigranes Cobalt Strike précédemment associés à des attaques ayant entraîné le déploiement des familles de ransomwares Royal, Cactus, Quantum et Nokoyawa.

D'autres serveurs portant l'empreinte SSH de ShadowSyndicate ont été utilisés comme serveurs C2 pour Sliver, un autre outil de test de pénétration open source écrit en Go, mais aussi pour IcedID, un cheval de Troie utilisé comme malware par de nombreux gangs de ransomware ces dernières années ; pour Meterpreter, l'implant du framework de test de pénétration Metasploit ; et pour Matanbuchus, un chargeur de logiciels malveillants en tant que service (MaaS), également utilisé pour déployer des charges utiles. En fait, il pourrait même y avoir un lien entre certains d'entre eux. Par exemple, IcedID a déjà été utilisé pour déployer des implants Cobalt Strike. Il a aussi été utilisé pour les familles de ransomwares Karakurt, RansomEXX, Black Basta, Nokoyawa, Quantum, REvil, Xingteam et Conti.

Une affiliation réussie

Les chercheurs ont déclaré qu'ils étaient assez convaincus que ShadowSyndicate n'était pas un service d'hébergement, car les serveurs étaient situés dans 13 pays différents, dont un grand nombre localisés au Panama, et sur différents réseaux appartenant à des organisations différentes. Les experts ont trouvé des liens étroits entre ShadowSyndicate et les attaques de Quantum (septembre 2022), Nokoyawa (octobre 2022, novembre 2022 et mars 2023) et le ransomware ALPHV (alias BlackCat) en février 2023. Des connexions moins manifestes ont été trouvées avec les ransomwares Royal, Cl0p et Play. « En vérifiant les serveurs de la liste A à l'aide des sources de données du Group-IB, nous avons constaté que certains serveurs étaient répertoriés sous les noms de Ryuk, Conti et Trickbot », ont déclaré les spécialistes. « Cependant, ces groupes criminels n'existent plus. Ryuk a cessé d'exister fin 2021, tandis que Conti et Trickbot (qui sont liés) ont été mis en sommeil début 2022 ». Les chercheurs pensent que les anciens membres de ces groupes pourraient poursuivre leurs activités criminelles en utilisant la même infrastructure, mais qu'ils pourraient désormais opérer individuellement ou au sein d'autres groupes criminels.

Il est possible que ShadowSyndicate soit un IAB (Initial Access Broker), c'est-à-dire un acteur de la menace qui compromet les systèmes et vend l'accès à d'autres cybercriminels, y compris des gangs de ransomware. Cependant, les chercheurs pensent qu'il est plus probable que le groupe soit en fait un affilié indépendant travaillant pour plusieurs opérations RaaS. Dans l'écosystème des ransomwares, les affiliés sont ceux qui s'introduisent dans les entreprises et déploient un programme de ransomware en échange d'une part importante de la rançon payée par les victimes. Les développeurs de ransomwares fournissent généralement le générateur de logiciels malveillants et l'infrastructure, comme le site de fuite de données et le site de négociation de la rançon. Ils s'occupent également de la négociation avec les victimes et de l'infrastructure de paiement. En revanche, ils ne se chargent pas eux-mêmes du piratage et du déploiement des malwares. « Même si nous ne pouvons pas émettre un avis définitif, tous les éléments obtenus au cours de ce projet de recherche commun suggèrent que l'hypothèse la plus plausible est que ShadowSyndicate est un affilié travaillant avec divers RaaS », ont déclaré les chercheurs.

Commentaire