La menace apparaît encore lointaine, mais il vaut mieux prévenir que guérir. Fort de cet adage, IBM vient de faire un pas supplémentaire dans la sécurité dite quantique en présentant lors de son évènement Think, l’offre Quantum Safe. Il s’agit d’une solution de bout en bout combinant l'expertise de la cryptographie et de l'infrastructure critique à l'aube de l'ère de l'informatique quantique. Selon les experts en sécurité, cette dernière sera capable de casser les méthodes de chiffrement actuelles, exposant le courrier électronique, les services bancaires sécurisés, les crypto-monnaies et les systèmes de communication à des cybermenaces.

D’où la nécessité pour les entreprises, les fournisseurs de technologie et les normes internet d’adopter un chiffrement à sécurité quantique. L'OTAN a déjà commencé à tester des solutions de sécurité quantique afin d'étudier la faisabilité et la praticabilité de cette technologie avant de l’implémenter dans le monde réel. Le NIST a également lancé un concours pour identifier et normaliser des algorithmes de chiffrement à sécurité quantique. Par ailleurs, l'Agence nationale de sécurité des États-Unis (NSA) a annoncé des obligations pour les systèmes de sécurité nationale afin qu'ils passent à des algorithmes à sécurité quantique d'ici à 2025, et la Maison Blanche a publié des exigences pour les agences fédérales afin qu'elles soumettent un inventaire cryptographique des systèmes potentiellement vulnérables à des ordinateurs quantiques cryptographiquement pertinents, les Cryptographically Relevant Quantum Computers (CRQC).

Trois façons de se préparer à l'ère post-quantique

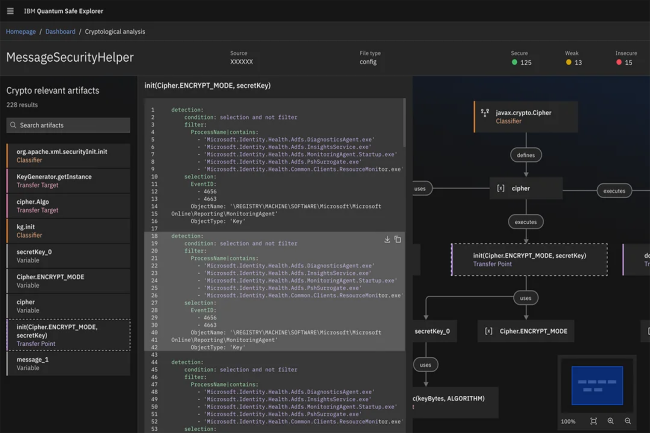

« Le nouvel ensemble de fonctionnalités d'IBM doit aider les clients à se préparer à l'ère post-quantique de trois manières principales », a déclaré l'entreprise dans un communiqué de presse. En premier lieu, big blue présente Quantum Safe Explorer. Cet outil analyse le code source et le code objet pour localiser les actifs cryptographiques, les dépendances et les vulnérabilités, et créer une nomenclature de chiffrement (CBOM). Les équipes peuvent visualiser et agréger les risques potentiels en un lieu centralisé.

Autre brique dévoilée, Quantum Safe Advisor qui crée une vue dynamique ou opérationnelle de l'inventaire cryptographique pour orienter la remédiation, en analysant la posture cryptographique et la conformité afin de hiérarchiser les risques. Enfin, Quantum Safe Remediator offre aux entreprises de déployer et de tester des modèles de remédiation basés sur les meilleures pratiques pour comprendre les impacts potentiels sur les systèmes et les actifs alors qu'elles se préparent à déployer des solutions à sécurité quantique.

Vers une technologie de sécurité quantique

La feuille de route Quantum Safe d'IBM détaille les étapes technologiques pour s’orienter vers une technologie avancée de sécurité quantique. Elle aide les entreprises à répondre aux normes et exigences cryptographiques et à protéger les systèmes contre les vulnérabilités émergentes. Le chiffrement à sécurité quantique est essentiel pour faire face aux futures menaces de cybersécurité. Les entreprises ont tout intérêt à prendre de l'avance dans le domaine du chiffrement de sécurité quantique. Déjà, elles doivent comprendre quelles sont les données qui ont la plus longue durée de vie et comment elles pourraient être menacées par de futures attaques. Les sociétés qui éprouvent des difficultés devraient se concentrer sur l'identité, car même si elles sécurisent l'ensemble de leur chiffrement, si une seule personne parvient à accéder à leur système d'identité, n'importe qui pourra alors obtenir un accès « légitime » aux systèmes et à l'infrastructure.

Autres étapes clés : la mise en place d'une migration Years-To-Quantum (Y2Q) - le nombre d’années, inconnu, avant l’apparition d’un ordinateur quantique cryptographiquement pertinent - comme projet sur mesure, avec la puissance de feu nécessaire pour assurer le succès et une transition en douceur, et l'adoption d'une approche crypto-agile lors de la réflexion sur toute refonte de l'infrastructure. Cela signifie qu’elles devraient utiliser des solutions qui conservent la cryptographie classique éprouvée et testée utilisée aujourd'hui, plus un ou plusieurs algorithmes post-quantiques, de façon à mieux se protéger contre les attaques traditionnelles et les menaces futures.

Commentaire