Petit changement et non des moindres pour les instances de stockage S3 d’AWS. Le fournisseur a décidé d’activer le chiffrement par défaut des objets dans les buckets. Le système de cryptage existe depuis plus de 10 ans, mais sans être automatique. Les administrateurs n’auront pas à prendre des mesures spécifiques pour bénéficier de cette fonction, annonce AWS. Il ajoute qu’il n’y aura pas d’impact négatif sur les performances.

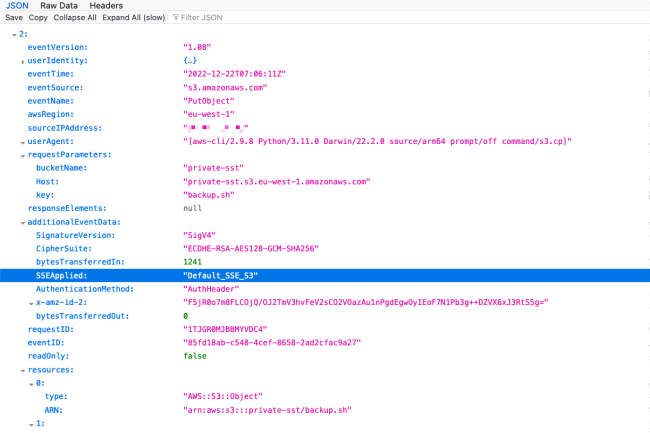

Dans un communiqué, le fournisseur de cloud précise que « les buckets S3 qui n'utilisent pas le chiffrement par défaut appliqueront désormais automatiquement SSE-S3. Les buckets existants qui se servent actuellement du chiffrement par défaut de S3 ne changeront pas ». Les administrateurs peuvent laisser le système chiffrer en AES 256 bits par défaut ou choisir l'une des méthodes alternatives, à savoir SSE-C ou SSE-KMS. La première option (SSE-C) permet aux propriétaires de buckets de contrôler les clés, tandis que la seconde (SSE-KMS) laisse Amazon se charger de la gestion des clés. Cependant, les propriétaires de buckets peuvent définir des autorisations différentes pour chaque clé KMS afin de maintenir un contrôle plus granulaire sur le système d'accès aux actifs.

Minimiser l’impact des fuites de données

Ce renforcement de la sécurité du cloud répond à une demande forte des entreprises. Elles sont de plus en plus confrontées à de mauvaises pratiques et des erreurs de configuration sur les instances S3 avec comme conséquence des fuites de données. En 2017, un sous-traitant du Pentagone avait laissé traîner une base de 1,8 milliard de posts issus de réseaux sociaux, groupes et forums sur le Web. En 2022, une enquête sur le piratage de la banque américaine Capital One montrait qu’une employée avait profité d’une mauvaise configuration d'un firewall connecté à un bucket S3 d’AWS pour y pénétrer et y voler les numéros de cartes bancaires de 100 millions de clients américains et 6 millions de canadiens affiliées à Capital One.

Si ces données avaient été chiffrées par défaut, les fuites n’auraient peut-être pas eu des conséquences aussi graves pour les personnes touchées. La décision d’Amazon Web Services de généraliser le chiffrement côté serveur avec un processus « zero clic » est une étape importante pour la sécurité du cloud.

Commentaire