Alors que pendant de nombreuses années les systèmes Linux pouvaient - parfois à tort - être considérés comme plus sûrs que Windows, ce n'est vraiment plus le cas aujourd'hui. C'est même devenu une cible de choix pour les cyberpirates et les dernières tendances en la matière le montrent bien. Dans son dernier rapport « Defending the Expanding Attach Surface » réalisé avec Sapio Research, Trend Micro montre en effet un accroissement très notable des attaques visant les systèmes Linux.

« Les systèmes Linux présentent une cible attrayante pour les acteurs malveillants qui cherchent soit à développer leur portée ou ont décidé de se concentrer sur types d'infrastructures spécifiques, tels que les serveurs et systèmes embarqués où Linux est censé avoir une croissance au cours des prochaines années », peut-on lire dans l'étude. Rien que sur le premier semestre 2022, les menaces par ransomware s'attaquant aux systèmes tournant sous Linux ont bondi de 75% sur un an en passant de 1 121 à 1 961. « Nous avons prédit que les opérateurs de rançongiciels mettraient en œuvre des méthodes d'extorsion modernes et sophistiquées tout en s'attaquant à des cibles plus importantes. deviendrait une menace redoutable si les opérateurs de rançongiciels l'intégraient en permanence dans leurs attaques », explique par ailleurs le rapport.

Un impact potentiel notable sur les environnements ESXi

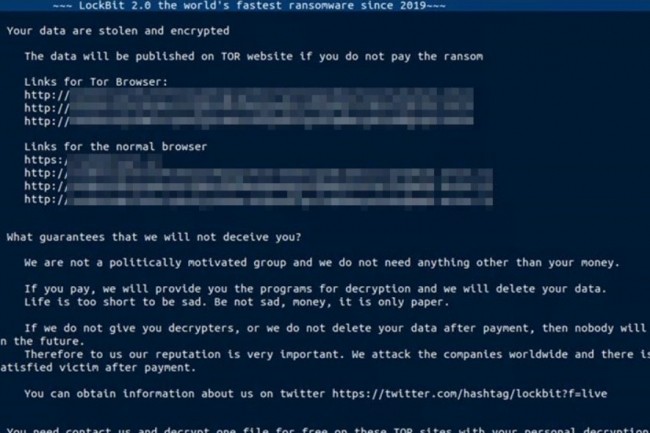

Développé par VMware, l'hyperviseur de type 1 (bare metal) ESXi est utilisé pour créer et exécuter des machines virtuelles dans des systèmes Windows mais aussi Linux. Les cyberpirates sont loin de manquer d'imagination puisqu'ils ont adopté leur arsenal, avec notamment des ransomwares sur mesure exploitant ses vulnérabilités. C'est le cas depuis fin 2021 pour RansomwEXX et de LockBit et plus récemment (mai 2022) de Cheerscrypt. Basé sur le code source du rançongiciel Babuk, ce dernier chiffre par exemple les fichiers journaux et autres fichiers liés à VMware à l'aide de la technique de double extorsion.

« L'impact potentiel d'une infection est notable dans ce cas puisque les serveurs ESXi sont largement utilisés par les entreprises pour la virtualisation des serveurs. Les organisations peuvent également utiliser ces serveurs pour héberger plusieurs machines virtuelles où ils conservent des données importantes. Cela signifie qu'ils font souvent partie de l'infrastructure critique d'une organisation, et donc tout ce qui fait réussir l'attaque peut causer de grands dommages à une organisation », indique Trend Micro.

Une stratégie réorientée autour de la compromission des systèmes Linux

Parmi les autres failles affectant Linux mais aussi Unix, on trouve la CVE-2022-0847 aka Dirty Pipe affectant le noyau Linux depuis la v 5.8. « Il exploite une faille dans la gestion de la mémoire du noyau Linux, en particulier par la façon dont les caches de page de canal sont fusionnés et écraser les caches des autres pages », note l'étude. Une montée de version vers les 5.16.11, 5.15.25, et 5.10.102 est donc plus que recommandée. La CVE-2022-29464, critique, visant la technologie d'intégration d'API et de web services WSO2 est aussi à ne pas sous-estimer avec des tentatives d'exploit récurrentes depuis avril dernier. « Ces tentatives se sont produites après la publication d'une preuve de concept pour l'exploit sur GitHub.73 Peu de temps après sa publication, un module Metasploit pour les environnements concernés a été mis à disposition.74 Ces tentatives d'exploitation impliquent installation de balises Cobalt Strike et d'autres logiciels malveillants dans le cadre de la routine d'attaque », fait savoir Trend Micro.

L'étude montre aussi une évolution de certains groupes de cyberattaques comme Outlaw qui a réorienté au fil des années sa typologie de systèmes cibles incluant principalement désormais les terminaux et systèmes IoT et Linux tournant dans le cloud. « Les logiciels malveillants d'extraction de crypto-monnaie ont connu une croissance dans les systèmes d'exploitation Linux. A mi-chemin jusqu'en 2022, nous avons observé une augmentation d'environ 145 % des détections pour la crypto monnaie basée sur Linux mineurs par rapport à la même période en 2021 », explique aussi l'éditeur de sécurité.

Commentaire