Il vous reste 94% de l'article à lire

Vous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte? Connectez-vous

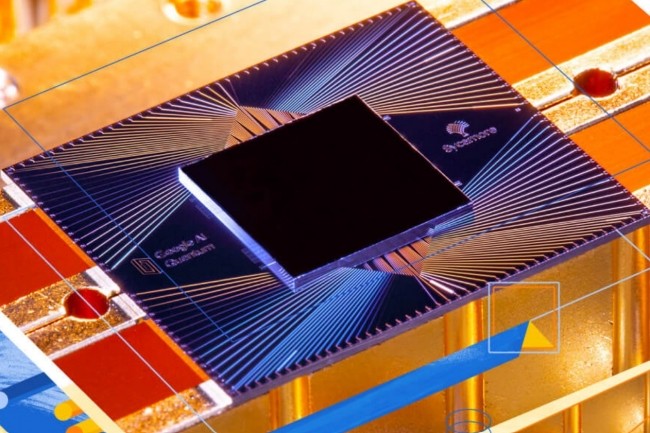

Un jour, toutes les données cryptées deviendront vulnérables à l'informatique quantique. Tout comme les secrets qu'elles renferment.

Il vous reste 94% de l'article à lire

Vous devez posséder un compte pour poursuivre la lecture

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire