Selon un rapport de l’entreprise de cybersécurité SentinelOne, deux groupes de pirates nord-coréens ont eu accès, pendant cinq à six mois en 2022, aux systèmes internes d'un fabricant russe de missiles et de satellites, NPO Mashinostoyeniya. Deux cas distincts de compromissions liées à la Corée du Nord ont été identifiés par SentinelLabs, la branche de SentinelOne spécialisée dans le renseignement sur les menaces et l'analyse des logiciels malveillants. Tous deux pointent vers des infrastructures informatiques internes sensibles au sein d’une même base industrielle de défense russe (DIB). Les compromissions concernaient notamment le serveur de messagerie spécifique de la base DIB et une porte dérobée Windows, baptisée OpenCarrot. OpenCarrot permet la compromission totale des machines infectées, ainsi que la coordination de plusieurs infections sur un réseau local. « Notre analyse attribue la compromission du serveur de messagerie à l'acteur de la menace ScarCruft », a déclaré SentinelOne. « Nous avons également identifié l'utilisation distincte d'une porte dérobée du groupe Lazarus pour compromettre leur réseau interne ».

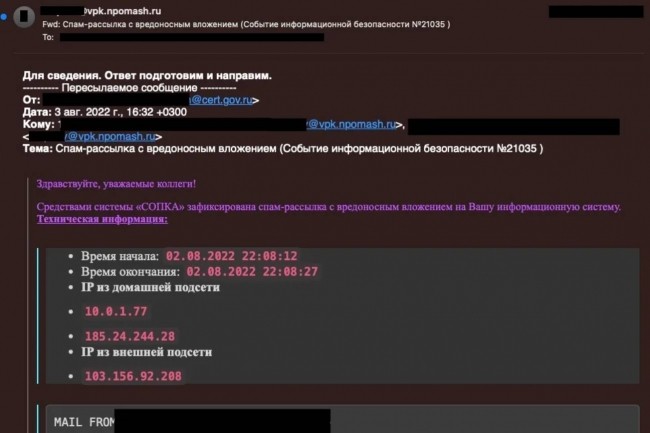

L'éditeur a révélé qu'il était tombé accidentellement sur la preuve de l'intrusion alors qu'il chassait et suivait des acteurs de la menace présumés nord-coréens. « Nous avons identifié une fuite de courriels contenant un implant dont les caractéristiques sont liées à des campagnes d'acteurs de la menace affiliés à la République populaire démocratique de Corée (RPDC) précédemment signalées », a déclaré SentinelOne. « Nous sommes convaincus que les courriels liés à cette activité proviennent de l'entreprise ciblée, NPO Mashinostroyeniya. Les courriels en question datent de la mi-mai 2022, une semaine après que la Russie ait opposé son veto à une résolution visant à imposer de nouvelles sanctions à la Corée du Nord pour des tirs de missiles balistiques intercontinentaux. Selon le fournisseur, les courriels internes du NPO Mashinostroyeniya montrent que le personnel informatique a échangé des messages mettant en évidence des communications douteuses avec une infrastructure externe inconnue. « Le même jour, le personnel du NPO Mashinostroyeniya a également identifié un fichier DLL suspect présent dans différents systèmes internes », a ajouté SentinelOne. Les courriels découverts ont probablement été divulgués accidentellement ou résultent d'activités sans rapport avec l'intrusion de NPO Mash, car les données divulguées comprennent un volume substantiel de courriels sans rapport avec l'objet de la recherche », a encore déclaré SentinelOne.

Un serveur de messagerie basé sur Linux compromis

Après avoir examiné les courriels et enquêté sur les deux séries distinctes d'activités suspectes, les communications douteuses et l'implant DLL, SentinelOne a pu établir un lien entre ces activités et un acteur de la menace respectif. L’entreprise de cybersécurité a découvert que le trafic réseau suspect dont il est question dans les courriels concerne la compromission du serveur de messagerie Linux de l'entreprise, hébergé publiquement à l'adresse (185.24.244[.]11). « Au moment de la découverte, le serveur de messagerie émettait des signaux vers l'infrastructure que nous attribuons maintenant à l'acteur de la menace ScarCruft », a déclaré SentinelOne. « L'hôte interne, le serveur de messagerie Red Hat de l'entreprise, était activement compromis et en communication avec l'infrastructure malveillante des attaquants », a ajouté SentinelOne. « L'examen de tous les détails permet de conclure que l'acteur de la menace a probablement opéré sur ce serveur pendant une longue période avant que l'équipe interne ne le découvre ». Généralement associé aux activités de la Corée du Nord, le groupe ScarCruft, également appelé Inky Squid, APT37 ou Group123, cible des personnes et des organisations de grande valeur dans le monde entier. Même si SentinelOne n'a pas pu confirmer la méthode d'accès initiale et l'implant exécuté sur le serveur de messagerie au moment de la découverte, il a établi un lien entre les outils et les techniques utilisés et les activités précédentes de ScarCruft impliquant l’utilisation de la porte dérobée RokRAT.

La deuxième partie de l'intrusion, l'implantation de DLL, a été attribuée à un autre groupe de cybercriminels, aussi lié à la Corée du Nord, le groupe Lazarus. « Au cours de notre enquête, nous avons pu établir que le fichier suspect en question était une version de la porte dérobée OpenCarrot Windows OS, précédemment identifiée par IBM XForce comme faisant partie des activités du groupe Lazarus », a déclaré SentinelOne. L'échantillon OpenCarrot analysé a été implémenté sous la forme d'un fichier DLL de service Windows, destiné à s'exécuter de manière persistante, selon SentinelOne. La variante OpenCarrot découverte implémente plus de 25 commandes de portes dérobées dont un grand nombre de fonctionnalités sont représentatives des portes dérobées du groupe Lazarus. Les fonctionnalités spécifiques prises en charge dans cette campagne comprenaient la reconnaissance, la manipulation du système de fichiers et des processus, la reconfiguration et la connectivité C2. Conformément aux méthodes habituelles du groupe Lazarus, OpenCarrot subit des modifications constantes qui ne sont pas toujours incrémentielles.

Commentaire