Les conflits mondiaux ont pris une dimension informatique depuis la fin du XXe siècle, qu'ils soient dus aux combattants ou à leurs sympathisants. La récente attaque odieuse contre Israël par le groupe terroriste Hamas ne fait pas exception. Ces actions mettent en évidence la nécessité pour les RSSI, en particulier ceux ayant des entités en Israël, d'adapter leur infrastructure de sauvegarde et leurs plans de continuité d'activité, de rechercher de nouvelles menaces et d'être encore plus impliqués.

Les perturbations et la fuite du personnel affectent les plans de crise

Ceux qui ont vécu ou travaillé en Israël savent déjà que les points déclencheurs qui poussent les entreprises à invoquer leurs plans de crise sont plus élevés que dans d’autres pays. Nous sommes un peu plus d’une semaine après le début de la guerre et il n’est pas surprenant que presque toutes les entreprises ayant des actifs en Israël aient vu leurs opérations quotidiennes subir des perturbations.

La nécessité de passer sur le pied de guerre a également entraîné des problèmes de personnel. L’appel et l’activation de réservistes dans les Forces de défense israéliennes (FDI) ont retiré 360 000 Israéliens environ de leur travail quotidien, que ce soit dans des start-ups ou chez des fournisseurs IT bien installés (Checkpoint, Cato Networks, Ctera ou encore Morphisec). Cela signifie qu’une partie du personnel dédié au développement et au support technique présent le vendredi 6 octobre n’était plus disponible le lundi 16 octobre. Ensuite, vous avez le ciblage des entités officielles et privées avec une pléthore d’attaques par déni de service distribué (DDoS) et de tentatives de piratage.

Les attaquants ciblent des infrastructures et des médias israéliens clés

Un certain nombre de groupes ont affirmé être à l’origine d’attaques visant les infrastructures israéliennes. Le chercheur en cybersécurité Julian B. a élaboré une chronologie intéressante qui laisse entendre que certaines activités ont commencé le 6 octobre. La chronologie sert à mettre en évidence les activités de Cyber Av3ngers (aligné sur l'Iran), Killnet (aligné sur la Russie) et Anonymous Soudan - un groupe sympathisant du Hamas - avec également un alignement sur la Russie.

Anonymous Soudan a revendiqué la responsabilité d'une attaque contre le système d'alerte israélien. Le gouvernement israélien a indiqué qu'une erreur humaine avait provoqué l'activation du système d'alerte dans le nord d'Israël, donnant l'impression que cette zone était attaquée. Le Noga – Independent Systems Operator (gestion du système électrique israélien) - s’est retrouvé sous le coup d’un DDoS de la part des Cyber Av3ngers.

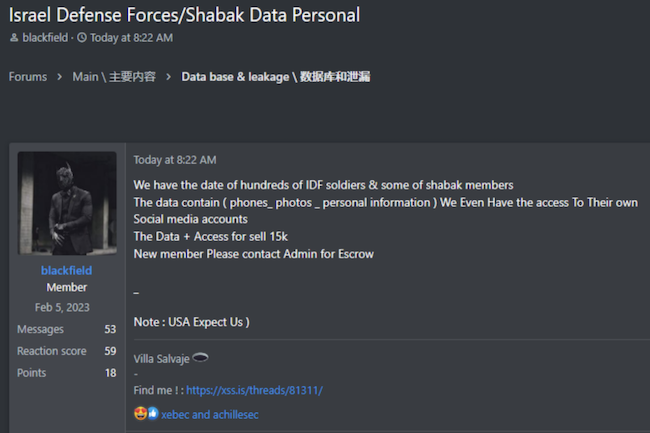

Le Jerusalem Post, dont la page web est devenue inaccessible le 7 octobre, a également été visé par une attaque DDoS. Les journalistes ont utilisé les médias sociaux pour souligner leur situation d’extinction et pour assurer aux lecteurs et aux autres personnes intéressées qu’ils étaient toujours actifs. Le site Web du journal a finalement été remis en ligne, mais il a fallu un jour ou deux pour revenir à la stabilité. ZeroFox a publié un rapport soulignant comment les informations d'identification personnelle (PII) d'individus des forces de défense israéliennes ou de l'agence de sécurité israélienne étaient partagées par le forum du dark web en langue russe RAMP.

Le niveau de désinformation et de mésinformation a atteint un tel niveau après l'incursion du Hamas en Israël que la Commission européenne a contacté X, Meta et TikTok pour leur demander de surveiller leur environnement à la recherche d'images et de vidéos illégales et faisant clairement partie d'une campagne de désinformation. Ces incidents ne se produisent pas bon gré mal gré ; ce sont des efforts concertés pour façonner le récit et semer la confusion dans la connaissance de la situation : nombre de victimes, sites attaqués.

Le conflit crée des menaces internes

Comme dans tout conflit, les camps sont établis. Aussi répugnant soit-il, le fait qu’il y ait un conflit indique qu’il existe des soutiens avoués ou dissimulés. La base de sympathisants peut inclure certains de vos employés qui considèrent les ressources de leur employeur comme une extension des leurs et peuvent choisir d'exploiter la bande passante et le réseau pour promouvoir un récit tronqué.

Ce récit pourrait être très embarrassant pour l’entreprise, dans la mesure où les opinions d’un individu peuvent aller à l’encontre de celles que les dirigeants souhaitent afficher. Le RSSI se trouve dans la position intenable d’être chargé de surveiller les réseaux sociaux pour détecter les individus lançant des diatribes et d’utiliser le réseau de l’entreprise comme centre de commandement et de contrôle pour une attaque dirigée d’un côté ou de l’autre.

De même, lorsqu’une entreprise se manifeste et condamne les actions du Hamas, reste silencieuse ou condamne Israël, il existe une possibilité très réelle qu’un « insider » considère que son rôle est désormais de punir son employeur pour cette position perçue comme « erronée ». De même, tous les programmes de gestion des risques internes au sein des entreprises qui soutiennent activement les secteurs de la défense et du renseignement devraient être en alerte accrue pendant cette période. Les opinions des employés sur ce qui est bien et ce qui ne l’est pas peuvent permettre à l’employé de s’enfuir avec des données ou des informations qui, si elles étaient entre les mains du Hamas ou d’Israël, seraient bénéfiques pour chaque partie.

Une situation critique nécessite que le RSSI soit engagé et visible

La situation est critique et le deviendra encore davantage. Les ambassades évacuent d’Israël le personnel non essentiel et les personnes à leur charge. Lorsque cela se produit, c’est un signal clair que tous devraient envisager la même voie. Alors que le personnel diminue et que les attaques se poursuivent, il est prudent de demander aux employés de s'appuyer davantage sur le télétravail que sur les déplacements vers et depuis un bureau et de risquer des blessures.

La capacité de mener des affaires peut être affectée et dégradée en cette période de crise. Les RSSI devront prendre soin de leurs collaborateurs et de leur réseau. Ils doivent également veiller à ce que la connectivité principale dispose de moyens de communication auxiliaires et tertiaires pour rester engagée et pertinente. Ce n’est pas le moment de « quitter les ondes ». Il est désormais temps pour le RSSI d’être engagé et visible.

Commentaire