Une grande leçon à tirer en matière de disponibilité de l’Internet pourrait venir de l'Ukraine, où plus d'un an d'attaques russes n'ont pas réussi à faire tomber le réseau. Selon l'étude réalisée par ThousandEyes, propriété de Cisco, intitulée « Ukraine Internet Analysis - March 2023 », les tentatives répétées visant à perturber l'accès aux principaux sites web ukrainiens ont parfois réussi, mais seulement pendant de courtes périodes. L'hébergement du contenu sur l'infrastructure des fournisseurs mondiaux, qui, dans l'ensemble, ont fait preuve de la plus grande résilience, s'est avérée la stratégie défensive la plus efficace. « Les perturbations au niveau du réseau ont été négligeables, et la sécurité de la couche applicative en place pour la plupart de ces sites a permis de bloquer le trafic de manière ciblée (par exemple, les sites russes), tout en permettant aux sites de rester largement disponibles pour les utilisateurs légitimes », indique cette étude. ThousandEyes a constaté que deux autres options d'hébergement, à savoir, les fournisseurs régionaux en dehors de l'Ukraine et l'hébergement en Ukraine, étaient moins résilientes.

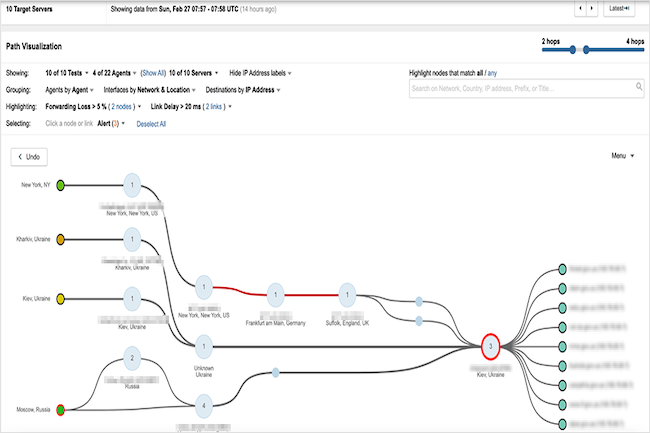

Pour recueillir ces données, ThousandEyes a surveillé des dizaines de sites web bancaires, gouvernementaux et médiatiques ukrainiens, entre février 2022 et mars 2023, à partir de points d'observation situés à Kiev et Kharkiv en Ukraine, à Moscou et Saint-Pétersbourg en Russie, et à partir d'autres points d'observation dans le monde. « La connexion aux serveurs web des sites pour vérifier leur disponibilité et la qualité du chargement des pages a révélé la santé des sites du point de vue du réseau et des applications », a déclaré Angélique Medina, responsable Internet Intelligence chez Cisco ThousandEyes. Elle a également révélé les mesures prises par les administrateurs du réseau ukrainien pour faire en sorte que leurs sites soient moins perturbés. « Par exemple, dans les semaines qui ont précédé la guerre, certains de ces sites - les sites bancaires en particulier - ont commencé à migrer leur contenu vers des fournisseurs mondiaux. Et dans les semaines qui ont suivi le début de la guerre, beaucoup d'autres migrations ont eu lieu », a encore déclaré Mme Medina.

Filtrer le trafic illégitime

« Ces fournisseurs mondiaux sont difficiles à submerger par des attaques DDoS au niveau du réseau car ils sont très distribués. ThousandEyes n'a donc pas observé de comportement indiquant que les sites surveillés étaient indisponibles en raison de problèmes de réseau », a-t-elle ajouté. « Les fournisseurs mondiaux disposaient aussi de ressources pour se défendre contre les attaques au niveau de la couche applicative, qui sont plus difficiles à bloquer. Il s'agissait notamment de filtrer le trafic illégitime à l'aide de pare-feu d'application web et de valider les visiteurs des sites pour s'assurer qu'il ne s'agissait pas de robots », a aussi expliqué Angélique Medina. Ce n'était pas le cas pour les sites hébergés en Ukraine, où les problèmes liés au réseau étaient plus fréquents. ThousandEyes a observé des niveaux élevés de perte de paquets indiquant qu'un site utilisait le protocole BGP (Border Gateway Protocol) pour bloquer tout le trafic en direction du site, parfois pendant plusieurs jours. « Il y avait donc beaucoup de problèmes de perte de trafic, par exemple, mais nous n'avons pas vraiment observé cela pour les sites hébergés au niveau mondial ou délivrés au niveau mondial », a déclaré par ailleurs Mme Medina.

Les entités ukrainiennes bloquaient également le trafic provenant de Russie aux points d'observation de ThousandEyes à Moscou et à Saint-Pétersbourg. Dans le cas des sites hébergés par des fournisseurs régionaux qui n'ont pas d'empreinte mondiale, la disponibilité était supérieure à celle des sites hébergés dans le pays, mais inférieure à celle des fournisseurs mondiaux. « Les hébergeurs régionaux peuvent tirer parti de protections combinées de la couche applicative et de la couche réseau contre les cyberattaques, mais ils peuvent être vulnérables à des attaques de grande ampleur quand un site ciblé est hébergé dans un seul datacenter », a indiqué l'analyse de ThousandEyes. Dans certains cas, le point d'observation utilisé par l’éditeur à Kharkiv n'a pu atteindre aucun site pendant quelques jours en raison de problèmes d'infrastructure sur le terrain. « Selon les informations que nous avions recueillies, l’interruption résultait de tirs d'obus, mais la connexion a été rétablie et il n'y a pas eu de problème », a déclaré Mme Medina.

Mieux comprendre le trafic sur Internet

Le fournisseur a également observé des efforts en Russie pour bloquer certains paquets afin qu'ils n'atteignent pas les utilisateurs à l'intérieur du pays. « Dans un cas, apparemment par erreur, la configuration du réseau d'un fournisseur d'accès russe a permis de détourner le trafic destiné à Twitter », a déclaré Mme Medina. « C'est un cas de figure dont toutes les entreprises devraient tenir compte, en particulier quand le contexte politique peut entraîner un détournement intentionnel du protocole BGP. De mauvais acteurs pourraient diriger le trafic vers des sites qu'ils contrôlent, ou empêcher l’accès d’une entreprise à lnternet. Il est donc important de comprendre comment est acheminé le trafic sur lnternet et comment le protéger en cours de route. Beaucoup d’entreprises ne se préoccupent pas vraiment de la manière dont circule le trafic », a déclaré Angélique Medina.

Commentaire