Pour repérer plus efficacement les attaques contre les réseaux d’entreprise, les équipes d’IBM Research explorent des technologies de surveillance procurant une visibilité plus complète sur les comportements des charges de travail dans le cloud. Dans ce domaine, elles viennent de mettre en open source la suite de surveillance SysFlow. Cette dernière encode la représentation des activités d’un système dans un format compact qui enregistre la façon dont les applications interagissent avec leur environnement. Dans un billet, IBM Research décrit l’outil. SysFlow connecte les comportements des processus aux activités de réseaux et d’accès aux fichiers. Ce faisant, il permet d’analyser un contexte beaucoup plus étendu et riche qui apporte une visibilité accrue sur les charges de travail, en incluant les containers. Les cas d’usage sont divers, souligne IBM Research : protection de l’intégrité d’exécution des containers, surveillance des menaces, capacités d’investigation en cas de soupçons d’attaque.

Comparé aux outils classiques de télémétrie qui collectent d’énormes quantités de données, ce que limite les analyses à des approches basées sur des règles, SysFlow réduit considérablement les taux de collecte de données et transforme les événements en comportements qui permettent de réaliser des analyses plus complètes, explique l’équipe d’IBM Research dans son billet. L’ouverture du format et des bibliothèques de SysFlow est destinée à faciliter leur intégration avec les frameworks open source (tels que Spark ou Scikit-learn) et les microservices analytiques personnalisés.

SysFlow cartographie les différentes étapes de la chaîne d’attaque

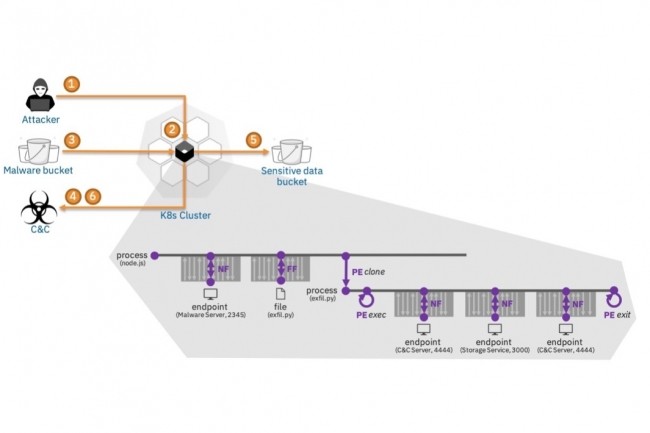

Dans son billet, IBM rappelle que les attaques contre les réseaux d’entreprise utilisent une diversité de techniques parmi lesquelles les failles dans les applications ne représentent qu’un quart de tous les vecteurs d’attaque exploitables. Lorsque les attaques ne sont pas détectées, le vol de données confidentielles peut se faire pendant des semaines avant que l’entreprise ne s’en aperçoive. Pour illustrer les bénéfices de son approche, IBM Research explique comment SysFlow peut être utilisé pour mettre à jour une attaque ciblée visant à dérober les données d’un service cloud. Dans l'exemple cité, les criminels détectent et exploitent un serveur node.js vulnérable et chargent à distance un script Python qui contacte un serveur de commande et contrôle, ce dernier déclenchant le scan du système attaqué à la recherche de clés permettant d’accéder à la base de données clients en vue d'exfiltrer des données sensibles.

Contrairement aux outils de surveillance classiques qui ne capturent que des événements déconnectés, SysFlow permet de cartographier précisément les différentes étapes de la chaîne d’attaque, explique IBM Research en soulignant l’intérêt d’appliquer l’analyse de flux à la télémétrie. « SysFlow fournit une visibilité au sein de l’environnement hôte, en exposant les relations entre les containers, les processus, les fichiers et les terminaux comme des événements (opérations uniques) et des flux (opérations volumétriques) », détaille l’équipe de recherche. Il en résulte une structure de données en graphe qui permet de retrouver rapidement une information de sécurité, ce qui permet une détection par les défenses automatisées et d’intervenir rapidement sur les attaques, parfois même avant qu’elles ne soient entièrement réalisées.

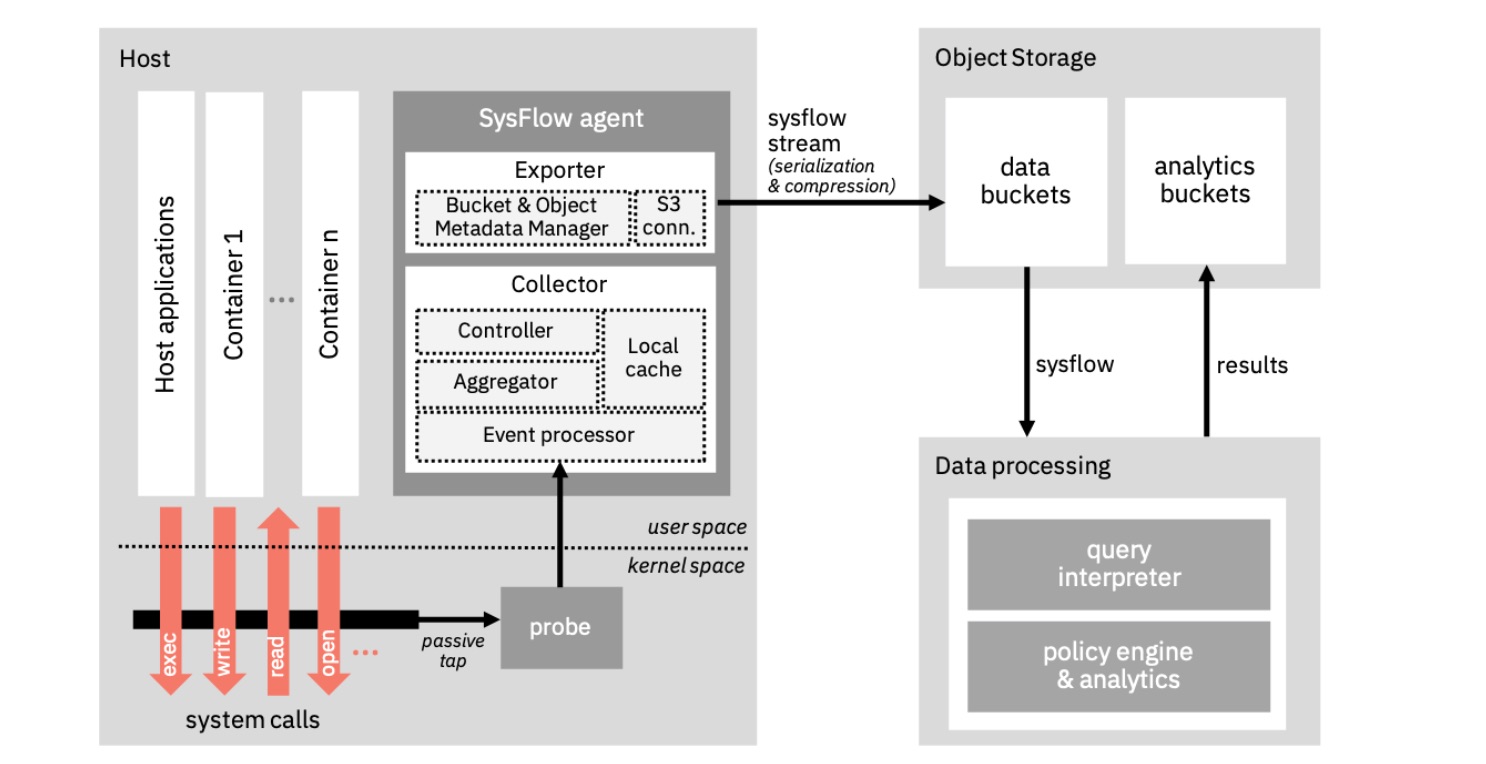

Vue d'ensemble de l'architecture de la pile de télémétrie SysFlow (source : IBM)

Le pipeline de traitement de données de SysFlow fournit un ensemble de composants réutilisables et d’API permettant de déployer les sondes de télémétrie pour surveiller les charges de travail cloud et d’effectuer l’export des enregistrements vers des services de stockage objet pour procéder ensuite à l’analyse des données recueillies.

SysFlow est un projet en cours de réalisation sur lequel IBM Research sollicite les commentaires et la contribution de la communauté.

Commentaire