La série de backdoors découverte par des chercheurs en sécurité a été utilisée pour compromettre un opérateur de télécommunications au Moyen-Orient. On ne sait pas encore si ces programmes sont liés à un groupe de cyberattaques connu, mais ces dernières années, beaucoup d’acteurs étatiques ont ciblé des telcos, car leurs équipements réseaux peuvent servir de passerelles vers d'autres entreprises. C’est la première fois que les deux portes dérobées baptisées HTTPSnoop et PipeSnoop par les chercheurs de Cisco Talos sont mises en évidence, mais elles ont été créées par des attaquants ayant une bonne connaissance des rouages de Windows. Elles se font passer pour des composants du client de sécurité pour points d'extrémité Cortex XDR de Palo Alto Networks.

HTTPSnoop : un backdoor pour les serveurs ouverts sur Internet

En général, HTTPSnoop est déployé sous forme d'une DLL malveillante en utilisant des techniques de détournement de DLL, c'est-à-dire en incitant une application légitime à la charger en lui donnant un nom et un emplacement spécifiques. Une fois exécutée, elle utilise des API Windows de bas niveau pour accéder au périphérique HTTP dans le noyau et commencer à écouter les requêtes HTTP spécialement conçues. Le backdoor s'enregistre en tant que listener pour des URL spécifiques, auxquelles les attaquants peuvent ensuite envoyer des requêtes avec un mot-clé spécifique dans l'en-tête. Lorsqu'il reçoit de telles requêtes, HTTPSnoop décode le corps de la requête et en extrait un shellcode qu'il exécute ensuite sur le système. Les chercheurs de Talos ont trouvé plusieurs versions de cette porte dérobée, la seule différence résidant dans les URL qu'elles écoutent. L'une des versions s'enregistre en tant que listener d'URL HTTP qui ressemblent à celles utilisées par l'API Exchange Web Services (EWS) de Microsoft, ce qui laisse penser qu'elle a été conçue pour être déployée sur des serveurs Microsoft Exchange compromis et que les attaquants voulaient dissimuler les requêtes suspectes dans le trafic légitime.

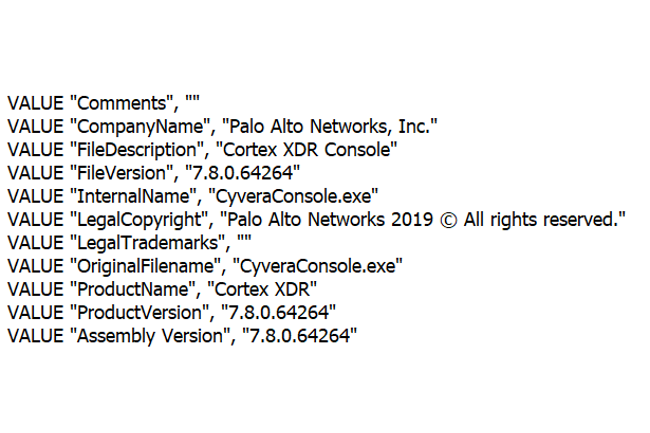

Une autre version a écouté des URL qui ressemblaient à celles utilisées par l’application de gestion des ressources humaines OfficeTrack, anciennement appelée OfficeCore's LBS System. Selon les chercheurs de Talos, cette application est commercialisée auprès des entreprises de télécommunications, ce qui suggère que les attaquants ont personnalisé leur porte dérobée pour chaque victime en se basant sur les logiciels qu'ils savent qu'ils exécutent sur leurs serveurs. « Les URL HTTP sont également constituées de modèles imitant les services d'approvisionnement d'une entreprise de télécommunications israélienne », ont déclaré les chercheurs. « D'après les résultats de sources ouvertes, il est possible que cet opérateur télécom ait utilisé OfficeTrack dans le passé et/ou qu'il utilise actuellement cette application. Certaines des URL de l'implant HTTPSnoop sont aussi liées à celles des systèmes de l'entreprise de télécommunications ». HTTPSnoop et sa porte dérobée sœur PipeSnoop se sont fait passer pour un fichier exécutable appelé CyveraConsole.exe, lequel appartient normalement à une application contenant l'agent Cortex XDR de Palo Alto Networks pour Windows. « Les variantes de HTTPSnoop et de PipeSnoop que nous avons découvertes présentaient des horodatages de compilation modifiés, mais elles se faisaient passer pour des agents XDR de la version 7.8.0.64264 », ont déclaré les chercheurs. « Cortex XDR v7.8 a été publié le 7 août 2022 et mis hors service le 24 avril 2023. Il est donc probable que les auteurs de la menace aient exploité ce groupe d'implants au cours de cette période ».

Les systèmes internes également ciblés par le backdoor PipeSnoop

PipeSnoop n'écoute pas les URL HTTP, mais un canal spécifique. Les canaux IPC (Inter-Process Communication) sont un mécanisme par lequel les processus locaux peuvent communiquer entre eux sur les systèmes Windows. L’utilisation de ce mécanisme comme moyen de commande et contrôle laisse penser que cette backdoor pourrait avoir été conçue pour des systèmes internes qui ne sont pas directement accessibles depuis lnternet, contrairement à HTTPSnoop. PipeSnoop ne peut pas fonctionner seul sur un système parce qu'il ne crée pas lui-même de canal spécifique, mais il en écoute seulement un. Cela signifie qu'un autre implant doit obtenir le shellcode des attaquants d'une manière ou d'une autre, puis créer un canal local spécifiquement nommé et transmettre le shellcode à PipeSnoop pour qu'il l'exécute.

Pour l’instant, les chercheurs de Talos n'ont pas encore identifié ce second composant. « Il est probable que PipeSnoop a été conçu pour fonctionner au sein d'une entreprise compromise, plutôt que sur des serveurs publics comme HTTPSnoop, et le backdoor est probablement destiné à être utilisé contre des terminaux que les opérateurs de malwares considèrent comme plus précieux ou plus prioritaires », ont déclaré les chercheurs de Talos.

Commentaire