Les cybercriminels et les pirates soutenus par des États exploitent de plus en plus le processus légitime d'autorisation de terminal OAuth 2.0 de Microsoft pour détourner des comptes d'entreprise, contourner les protections d'authentification multifactorielle MFA et obtenir un accès permanent aux données sensibles des entreprises. Telle est la tendance observée par les chercheurs de Proofpoint dans un dernier rapport qui ont suivi plusieurs groupes malveillants, motivés à la fois par des raisons financières et alignés sur des intérêts étatiques, recourant à des techniques d'hameçonnage pour inciter les utilisateurs à leur accorder un accès non autorisé à leurs comptes Microsoft 365.

Ces campagnes ont connu une forte augmentation depuis septembre 2025. Selon les chercheurs, c’est un changement significatif, car les pirates sont passés d'attaques limitées et ciblées à une exploitation à grande échelle. « Même si cette technique n’est pas nécessairement nouvelle, il est intéressant de constater qu'elle est de plus en plus utilisée par plusieurs groupes malveillants », a écrit la Proofpoint Threat Research Team dans un billet de blog. Cette tactique représente une évolution des techniques utilisées plus tôt cette année par des organisations motivées par l'appât du gain pour pirater les environnements Salesforce de Google, Qantas et de marques de luxe grâce à une utilisation abusive similaire d'OAuth, touchant ainsi des centaines d’entreprises. Ces attaques contre Salesforce, qui ont débuté en juin 2025, utilisaient le phishing vocal. La campagne actuelle abandonne les appels téléphoniques au profit d'une ingénierie sociale par courriel, ce qui facilite la mise à l'échelle des attaques.

Un processus légitime devenu malveillant

Les attaques exploitent le flux d'autorisation d’appareil OAuth, conçu pour l'authentification sur des appareils à saisie limitée comme les téléviseurs intelligents et les appareils IoT. Selon le billet de blog, les auteurs des menaces lancent le processus légitime d'autorisation de dispositif Microsoft, puis incitent les victimes à saisir le code généré pour l'appareil, qu’ils font passer pour un mot de passe à usage unique (One-time Password, OTP), sur l'URL de vérification de Microsoft. « En général, les leurres prétendent que le code d'un terminal est un mot de passe à usage unique et invitent l'utilisateur à saisir le code sur l'URL de vérification de Microsoft », ont écrit les chercheurs. « Une fois que l'utilisateur a saisi le code, le jeton d'origine est validé, et le cybercriminel peut accéder au compte M365 ciblé. » Les attaques réussies permettent la prise de contrôle de comptes, l'exfiltration de données, les mouvements latéraux au sein des réseaux et l'établissement d'un accès permanent aux ressources de l'entreprise. Dans certains cas, les données volées servent ensuite à des tentatives d'extorsion, comme l'a démontré ShinyHunters dans ses campagnes Salesforce.

Ce qui explique cette recrudescence ? La disponibilité d'outils qui simplifient la mise en œuvre de ces attaques. Proofpoint a identifié deux kits principaux : SquarePhish2 et Graphish. SquarePhish2 est une version mise à jour d'un outil publié initialement sur Github par Dell Secureworks en 2022. Ce kit automatise le flux OAuth Device Grant Authorization et intègre une fonctionnalité de QR code. Quant au kit de phishing Graphish, partagé sur des forums de piratage criminel approuvés, il permet de créer des pages de phishing convaincantes en tirant parti des enregistrements Azure App Registrations et des capacités d'attaque de type Adversary-in-the-Middle (AITM). « L'outil est convivial et ne nécessite pas d'expertise avancée, ce qui réduit les obstacles à l'entrée et permet à des acteurs malveillants peu qualifiés de mener des campagnes de phishing sophistiquées », ont ajouté les chercheurs de Proofpoint dans leur blog. Ces outils aident les attaquants à surmonter une limitation majeure : généralement, les codes d'appareil ont une durée de vie limitée. Grâce à l'automatisation, ils peuvent mener des campagnes à plus grande échelle que ce qui était possible auparavant.

Des acteurs étatiques associés aux cybercriminels

Depuis janvier 2025, Proofpoint a suivi plusieurs acteurs malveillants alignés sur des États qui abusent de l'autorisation des appareils par code OAuth pour prendre le contrôle de comptes, ce qui représente une évolution préoccupante dans les techniques d'espionnage. « Cette technique a été largement utilisée par des acteurs malveillants alignés sur la Russie », ont noté les chercheurs, citant un rapport précédent de l’entreprise de sécurité Volexity. Proofpoint a également observé des activités suspectes alignées sur la Chine et d'autres campagnes d'espionnage non attribuées. Un groupe, suivi par Proofpoint sous le nom UNK_AcademicFlare, mène des opérations de phishing par code depuis au moins septembre 2025.

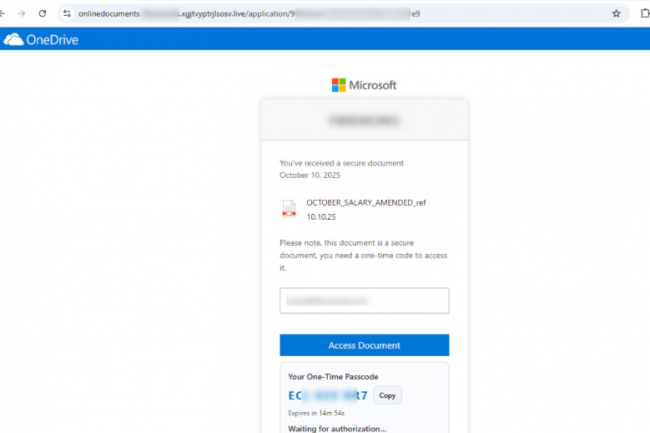

Ce cybergang, soupçonné d'être lié à la Russie, utilise des adresses de courriels compromises appartenant à des entreprises gouvernementales et militaires pour cibler des entités issues des secteurs gouvernemental, des think tanks, de l'enseignement supérieur et des transports aux États-Unis et en Europe. UNK_AcademicFlare établit généralement une relation de confiance avec ses victimes par le biais de contacts anodins avant de lancer ses tentatives de phishing par code. Le groupe utilise des comptes compromis pour organiser des réunions ou des entretiens fictifs, puis partage des liens malveillants vers des URL Cloudflare Worker usurpant des comptes OneDrive. Les chercheurs de Volexity ont documenté des tactiques similaires dans des campagnes récentes où des acteurs russes ont créé de faux sites web se faisant passer pour des conférences européennes légitimes sur la sécurité afin d'inciter les participants à accorder un accès OAuth.

Des campagnes à grande échelle motivées par l’argent

Les pirates motivés par l'appât du gain se sont également lancés dans le phishing par code des appareils. Proofpoint a mis en évidence l'activité de TA2723, un acteur de phishing de haut niveau connu pour ses campagnes usurpant l'identité de Microsoft OneDrive, LinkedIn et DocuSign. À partir d'octobre 2025, des campagnes du groupe TA2723 ont utilisé comme appâts le thème des salaires et des avantages sociaux. L’une d'elles utilisait des courriels prétendant contenir des documents intitulés « OCTOBER_SALARY_AMENDED » (OCTOBRE_SALAIRE_MODIFIÉ) et « Salary Bonus + Employer Benefits Reports 25 » (Prime salariale + avantages sociaux de l'employeur Rapports 2025). En fait, ces messages redirigeaient les destinataires vers des URL qui menaient finalement à des pages d'autorisation d'appareil par code où les victimes étaient amenées à générer et à saisir des codes d'accès à usage unique. Les chercheurs de Proofpoint soupçonnent TA2723 d'avoir utilisé les outils SquarePhish2 et Graphish dans ses différentes campagnes.

La campagne 2025 ShinyHunters (à l'origine du piratage du chatbot IA Salesloft) a montré les dommages potentiels. Dans un incident distinct mais lié à l'utilisation abusive d'OAuth, des acteurs malveillants ont exploité des jetons OAuth volés à l'intégration Salesloft/Drift pour accéder aux instances Salesforce de centaines d’entreprises. Certaines, comme Cloudflare, Zscaler et Tenable, ont rendu public l'accès non autorisé à leurs données, déclenchant ainsi l'obligation de notification des violations. Proofpoint a recommandé aux entreprises de créer des politiques d'accès conditionnel Conditional Access afin de bloquer entièrement le flux d'autorisation de dispositif par code ou de mettre en place des listes d'autorisation pour les utilisateurs et les plages d'adresses approuvés. « La sensibilisation traditionnelle au phishing met souvent l'accent sur la vérification de la légitimité des URL. Or, cette approche ne permet pas de lutter efficacement contre le phishing d'appareil par code, qui consiste à demander aux utilisateurs de saisir un code d'appareil sur le portail Microsoft de confiance », ont mis en garde les chercheurs. Microsoft n'a pas répondu à une demande de commentaires sur ces conclusions.

Commentaire