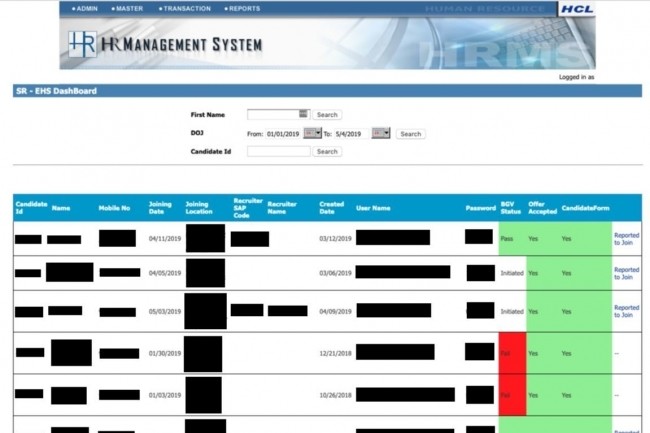

Identifiants et mots de passe d’employés, détails de projets client, données de recrutement… Des informations sensibles du groupe indien de services informatiques HCL Technologies se sont retrouvées exposées en ligne, accessibles sans aucune forme d’authentification. Le cabinet de conseil en sécurité UpGuard est à l’origine de cette découverte. C’est sur un portail dédié aux ressources humaines de HCL qu’ont été publiés en clair les noms, identifiants et mots de passe d'employés récemment recrutés. « Les éléments les plus sensibles étaient sur ce portail, et ils étaient très clairement utilisés de manière active », a expliqué Greg Pollock, vice-président des produits chez UpGuard, à nos confrères de CSO. « Cinquante-quatre personnes ont été embauchées pendant la période concernée par la fuite. »

Plus précisément, le rapport d'UpGuard indique que les données exposées comprenaient « l’identifiant du candidat, son nom, son numéro de portable, sa date d’entrée dans l’entreprise, sa ville d’activité, les code du recruteur pour accéder au logiciel RH, le nom du recruteur, son identifiant, son mot de passe, la date de création du dossier, le statut BGV (background verification, la recherche d’informations sur le candidat avant de l’engager), l'offre acceptée et un lien vers le formulaire du candidat ». Ces informations auraient pu être utilisées par des acteurs malveillants pour se connecter aux systèmes de HCL afin d'accéder à d'autres informations sensibles, ou même pour prendre le contrôle du compte mail d'un nouvel employé et envoyer des messages de phishing d'apparence légitime à d'autres personnes de l'entreprise ou aux clients. « Je ne peux bien sûr pas tester si un attaquant s’est connecté comme utilisateur », a toutefois précisé M. Pollock, faisant remarquer que même si l'examen des données accessibles au public est légal, un accès non autorisé serait une violation du CFAA, la loi américaine sur la sécurité des systèmes d’information.

Des secrets commerciaux mis en péril

L'absence d'authentification a exposé la propriété intellectuelle appartenant à la fois à HCL et à ses clients. Le statut des déploiements de projets est habituellement un secret commercial, et les recruteurs IT sont connus pour aller chercher les meilleurs talents chez les autres. Le simple fait de savoir sur quoi HCL travaille serait une information précieuse pour un grand nombre de concurrents. Les mots de passe des employés concernés par la fuite semblaient pourtant être générés au hasard et d'une complexité raisonnable selon Greg Pollock.

L’entreprise « prend la sécurité des données très au sérieux », a réagi un porte-parole de HCL. « Immédiatement après avoir pris connaissance du problème, nous avons agi et l'avons résolu rapidement. Notre équipe est en train de procéder à un examen approfondi pour déterminer avec précision ce qui s'est passé et mettre en œuvre des mesures pour s'assurer que cela ne se reproduira pas. » La découverte de ces données exposées rappelle un récent scandale plus important encore chez Wipro, un concurrent de HCL, dont les systèmes ont été piratés et utilisés pour lancer des attaques contre ses propres clients. Rien n’indique que de telles offensives aient été menées contre les clients de l'entreprise indienne.

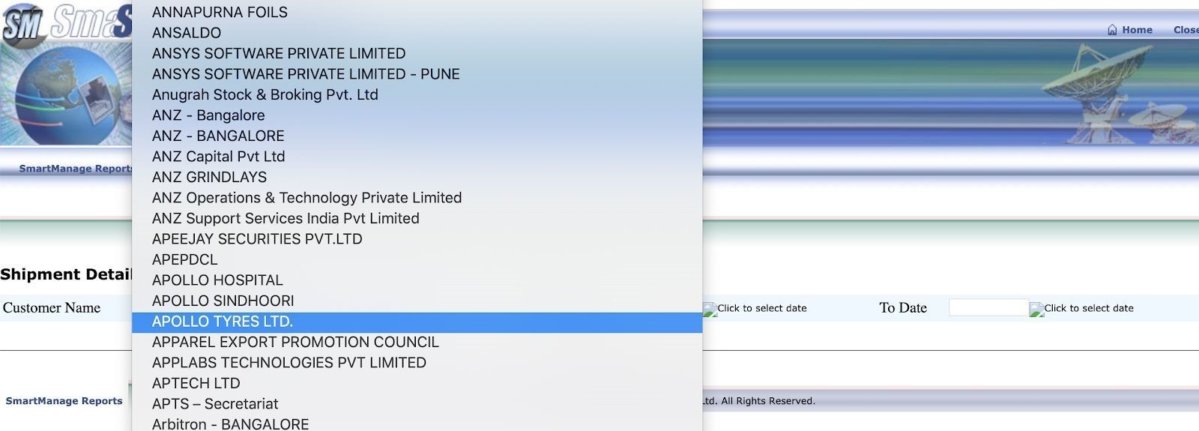

Les données de 2 000 clients étaient disponibles via un menu déroulant. (Crédit : UpGuard)

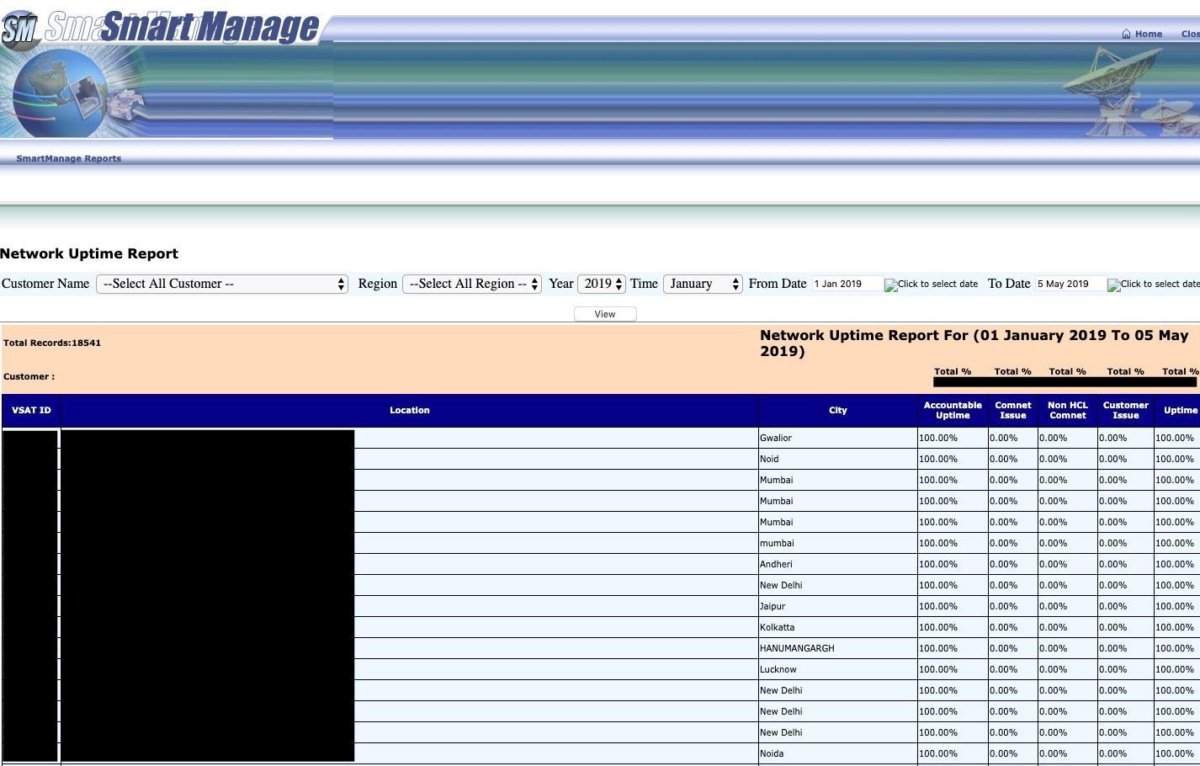

Le portail SmartManage de HCL, utilisé pour partager les détails des projets avec les clients en temps réel, a également été affecté. Cela concerne une liste d'environ 2 000 clients, notamment des entreprises du classement Fortune 1000. Les détails des projets exposés comprenaient des informations sensibles telles que les rapports d'analyse interne ou d'installation. Ces comptes-rendus de projets offrent un aperçu détaillé de l'état actuel de chaque site client, « des informations précieuses pour un chef de projet… ou un attaquant potentiel », note le rapport UpGuard. Parmi les clients notables concernés, on retrouve par exemple la State Bank of India (SBI) et son projet de déploiement et de maintenance d'une flotte de distributeurs automatiques de billets en Inde reliés par des antennes paraboliques VSAT (Very Small Aperture Terminal). SmartManage a recensé environ 5 700 « rapports d'incidents détaillés » pour ces machines.

Le rôle déterminant du DPO

Cet incident aura au moins eu le mérite de mettre en lumière le rôle du Délégué à la protection des données (Data protection officer, DPO). HCL ayant publié les coordonnées de son DPO sur son site web, la tâche d'UpGuard a été grandement facilitée dans le signalement des données exposées. La SSII indienne n'a jamais répondu directement au rapport d'UpGuard, mais les données n'étaient plus accessibles au public 24 heures plus tard.

Les rapports hebdomadaires de la State Bank of India étaient eux aussi en accès libre. (Crédit : UpGuard)

Les rapports hebdomadaires de la State Bank of India étaient eux aussi en accès libre. (Crédit : UpGuard)

« C'est toujours compliqué pour les chercheurs de trouver la bonne personne à prévenir pour que la victime prenne les mesures qui s'imposent », souligne M. Pollock. « Mais HCL s’était bien organisé. Quelqu'un était vraiment de l'autre côté pour régler l’incident. » La cause profonde du problème semble avoir été une mauvaise gestion des permissions sur les sous-domaines HCL. « Les permissions étaient accordées page par page, ce qui est une manière très peu pratique de gérer la sécurité », analyse Greg Pollock. « Plutôt que d'avoir à bien faire les choses une seule fois, vous devez les faire bien à chaque fois. »

Commentaire