Contrairement à ce que l'on pouvait - à tort - penser depuis des années, les logiciels open source ne sont pas mieux protégés face aux cybermenaces. Les récents exploits Log4J et Spring4Shell sont là pour en témoigner. Cette fois, c'est au tour du langage de développement Python, très apprécié des développeurs, d'être sous le feu de potentielles cyberattaques. Ou plus exactement certains de ses packages pouvant être utilisés à des fins d'exfiltration de données, incluant aussi des identifiants et des mots de passe, d'instances AWS EC2.

Dans un récent rapport, Sonatype spécialisé dans la sécurisation des développements, a détecté via sa plateforme Nexus Firewall, plusieurs packages Python malveillants. A savoir loglib-modules, pyg-modules, pygrata, pygrata-utils et hkg-sol-utils. « Certains de ces packages contiennent soit du code qui lit et exfiltre vos secrets, soit utilisent l'une des dépendances qui fera le travail », explique Ax Sharma, chercheur en sécurité de Sonatype. Pour le moment, le fournisseur n'a cependant pas dénoué tous les fils de la pelote, n'étant à ce stade pas parvenu à identifier les pirates à l'origine de ces packages ni leur objectif final.

Remonter des données sensibles via le service de métadonnées EC2

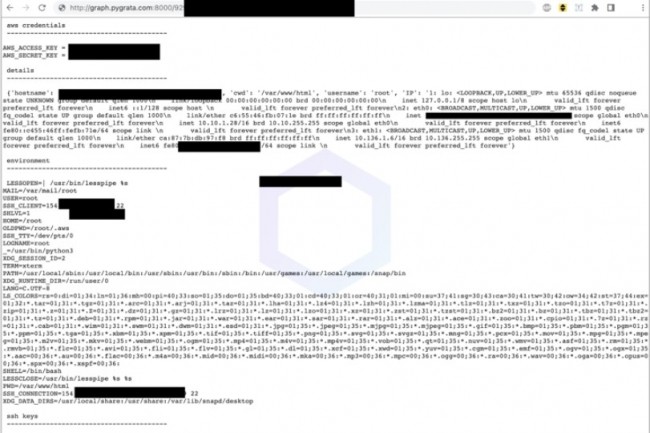

Dans son analyse, Ax Sharma montre par exemple que les packages loglib-modules et pygrata-utils contenant du code malveillant capable de se connecter à une adresse IP utilisée par une instance Amazon EC2 fournissant un service de metadonnées contenant des informations sensibles incluant identifiants et mots de passe, informations d'interface réseau ainsi que des variables d'environnement.

« Le script tente ensuite de télécharger les informations d'identification collectées et les métadonnées sur un ou plusieurs points de terminaison hébergés sur le domaine PyGrata », prévient le chercheur en sécurité. « L'utilisation du domaine PyGrata.com et les noms de certains des packages malveillants (pygrata-utils) n'étaient pas très clairs pour nous quant à leur objectif. Fait intéressant cependant, nos chercheurs ont remarqué que les terminaux collectant ces informations d'identification exposaient ces données à presque n'importe qui sur le Web. Monter un niveau de répertoire nous a montré des centaines de fichiers TXT contenant des informations sensibles et des secrets ».

Des packages suspects signalés et supprimés

Sonatype pose par ailleurs la question de savoir si les informations d'identification volées ont été - ou non - intentionnellement exposées sur le web ou sont la conséquence de mauvaises pratiques en matière de sécurité opérationnelle. « S'il s'agit d'une sorte de test de sécurité légitime, il n'y a sûrement pas beaucoup d'informations à l'heure actuelle pour écarter la nature suspecte de cette activité », a prévenu Ax Sharma. Par prudence Sonatype a signalé tous ces packages suspects à l'équipe de sécurité PyPI qui ont depuis tous été supprimés.

Bonjour

Signaler un abusEt voilà le travail ! L’exemple scolaire de l’éditorialiste qui veut faire passer du négatif. Open source, le code est ouvert, ainsi des « backdoor « suceurs de gros mots de passe, ont étés mis à jour par la communauté open source.

Voilà