Selon une étude menée par Mandiant (Google) un groupe affilié à l'Iran connu pour ses activités de cyberespionnage, utilise des tactiques d'ingénierie sociale améliorées. Les cybercriminels se font notamment passer pour des journalistes ou organisateurs d'événements afin d'accéder aux environnements cloud de leurs victimes. Identifié sous le nom d'APT42, avec des liens présumés avec l'organisation de renseignement du Corps des gardiens de la révolution islamique (IRGC-IO), le cybergang cible des ONG occidentales et moyen-orientales, des médias, des universités, des services juridiques ou encore des activistes.

"Le ciblage et les missions d'APT42 sont cohérents avec son affiliation à l'IRGC-IO, qui fait partie de l'appareil de renseignement iranien et qui est responsable de la surveillance et de la prévention des menaces étrangères contre la République islamique et des troubles intérieurs", a fait savoir Mandiant dans un billet de blog. Le groupe de cybercriminels APT42 est connu sous d’autres appellations selon les éditeurs et chercheurs en sécurité qui suivent sa trace : CALANQUE (Google Threat Analysis Group), Charming Kitten (ClearSky et CertFA), Mint Sandstorm/Phosphorus (Microsoft), TA453 (Proofpoint), Yellow Garuda (PwC), ITG18 (IBM X-Force)...

Les opérations d’APT 42 ne datent pas d’hier, le centre de réponse à incidents iranien en farsi (CertFA) analysant ses activités depuis 2018, mais elles sont montées d’un cran depuis ces derniers mois. Outre les campagnes malveillantes ciblant des cloud, APT42 est ainsi également associé à des activités basées sur des malware notamment l'exploitation de deux portes dérobées personnalisées, NICECURL et TAMECAT.

Les identifiants Microsoft, Google et Yahoo en ligne de mire

Mandiant a indiqué avoir identifié différents groupes d'infrastructures utilisés par APT42 pour collecter des informations d'identification auprès de cibles des secteurs politique et gouvernemental, des médias et des journalistes, ainsi que des ONG et des opposants. Ces actions de collecte d'informations d'identification commencent par de l'ingénierie sociale afin d'obtenir un accès initial aux réseaux des victimes, "ce qui implique souvent une correspondance de confiance permanente avec la victime", selon l'étude. Ce n'est qu'ensuite que les informations d'identification souhaitées sont acquises et que l'authentification multi-facteurs (MFA) est contournée soit via un site web cloné pour capturer le jeton MFA ou en envoyant des notifications push MFA à la victime.

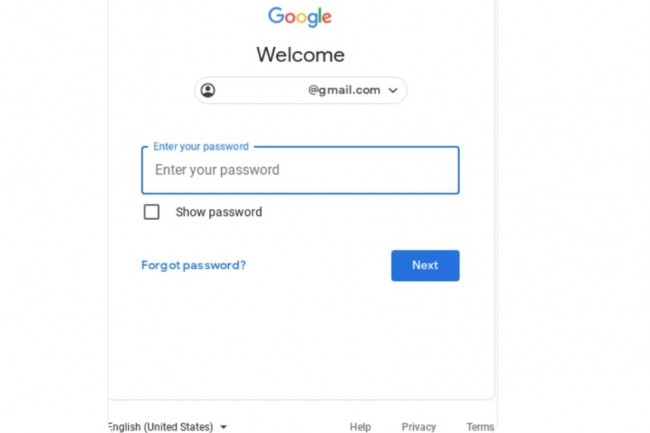

Ces campagnes ont été menées en trois étapes successives, a ajouté Mandiant. Tout d'abord, la victime est incitée à cliquer sur des liens dont le contenu est lié à l'Iran et à d'autres sujets relatifs aux affaires étrangères. Une fois activé, les liens renvoient les victimes vers de faux sites web se faisant passer pour des services, des organes d'information et des ONG légitimes. Enfin, les victimes sont redirigées vers de fausses pages de connexion Microsoft, Google ou Yahoo, où la collecte de données est effectuée. "APT42 a renforcé la crédibilité de son action en utilisant du matériel leurre invitant les cibles à des événements et des conférences officielles et pertinents", ajoute le blog. "Dans un cas, le leurre était hébergé dans un dossier SharePoint contrôlé par l'attaquant, accessible uniquement après que la victime ait saisi ses informations d'identification. Mandiant n'a pas identifié d'éléments compromis dans les fichiers, ce qui suggère qu'ils ont été utilisés uniquement pour gagner la confiance de la victime". Pour éviter d'être détecté, le groupe a déployé de multiples techniques d'évasion notamment en s'appuyant sur des outils intégrés et accessibles au public de l'environnement Microsoft 365 et en utilisant une infrastructure anonyme et en se faisant passer pour l'entreprise de la victime tout en exfiltrant des fichiers vers OneDrive.

Des campagnes de spear phishing pour relayer des malwares

Outre les campagnes de collectes d'informations d'identification, le cybergang a été observé en train de déployer deux backdoors personnalisées. TAMECAT, une porte dérobée capable d’exécuter des commandes PowerShell ou C#, a été identifiée par Mandiant en mars 2024 et diffusée par hameçonnage au moyen de macro piégés dans des documents. "Mandiant a précédemment observé l'utilisation de TAMECAT dans le cadre d'une campagne de spear phishing à grande échelle d'APT42 ciblant des personnes ou des entités employées ou affiliées à des ONG, des gouvernements ou des organisations intergouvernementales dans le monde entier", ajoute l’équipe de chercheurs.

En janvier 2024, ces derniers sont tombés sur un fichier Sothink logo maker (LMK) téléchargeant NICECURL, une porte dérobée écrite en VBScript qui peut télécharger des modules supplémentaires à exécuter, y compris l'exploration de données et l'exécution de commandes arbitraires. Le fichier LMK était accompagné d'un leurre PDF qui se faisait passer pour un formulaire de retour d'entretien de la Harvard T.H. Chan School of Public Health. "Ces deux portes dérobées ont été livrées avec un contenu leurre et fournissent aux opérateurs d'APT42 un accès initial aux cibles", a ajouté Mandiant. "Elles fournissent une interface d'exécution de code flexible qui peut être utilisée comme point de départ pour déployer d'autres logiciels malveillants ou pour exécuter manuellement des commandes sur un système." Le blog a ajouté une liste d'indicateurs de compromission (IoC), comprenant les noms des organes de presse et des instituts de recherche, des services officielles, des services de connexion génériques, des services de raccourcissement d'URL, des daemons de messagerie et des services de partage de fichiers utilisés par l’acteur malveillant.

Commentaire