Les spécialistes de Google Threat Intelligence Group ont publié un avis sur une opération où des cybercriminels ont réussi à obtenir des jetons OAuth à partir de Drift de Salesloft un chatbot IA édité par Salesloft. Ils ont ensuite dérobé des grands volumes de données à partir d’instances Salesforce compromises. Un autre but des pirates était de trouver et d'extraire des identifiants supplémentaires stockés dans les enregistrements Salesforce qui pourraient étendre leur accès. « Après avoir exfiltré les données, le pirate a fouillé les données à la recherche de secrets qu’il pourrait utiliser pour compromettre les environnements des victimes », a déclaré le groupe de recherche.

Il a observé que « le groupe baptisé UNC6395 ciblait des identifiants sensibles comme les clés d'accès Amazon Web Services (AWS), les mots de passe et les jetons d'accès liés à Snowflake. » Salesloft a déjà identifié et informé les clients concernés qui avaient relié leurs instances Salesforce à Drift. Même si les jetons d'authentification Salesforce de ces utilisateurs ont déjà été invalidés, ils doivent immédiatement lancer des enquêtes internes afin de déterminer quelles autres informations d'identification stockées dans leurs instances ont pu être compromises et si d'autres actifs externes ont été consultés en conséquence.

Drift supprimé d'AppExchange

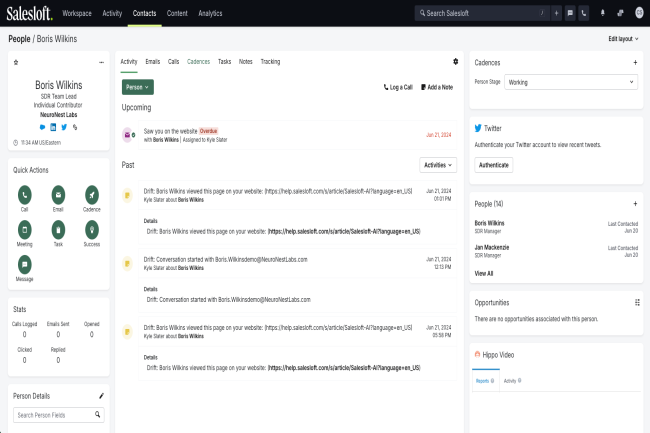

OAuth offre aux applications un moyen simple de s'authentifier les unes auprès des autres, et de nombreuses plateformes tirent parti de ce mécanisme pour s'intégrer à d'autres services. Cependant, ces intégrations élargissent la surface d'attaque, et deviennent ainsi un point d'entrée potentiel supplémentaire. Salesloft a détecté l'activité non autorisée sur sa plateforme Drift le 20 août, mais l'utilisation abusive des jetons OAuth pour accéder aux données de l’éditeur s'est produite entre le 8 et le 18 août. L'équipe de réponse aux incidents Mandiant de Google a noté que le groupe UNC6395 a exporté de grands volumes de données à partir de « nombreuses instances Salesforce d'entreprise ».

La firme dirigée par Marc Benioff a indiqué que l'accès non autorisé n'était pas dû à une vulnérabilité de sa propre plateforme et a supprimé Drift de son AppExchange en attendant une enquête plus approfondie, en plus d'invalider les jetons d'accès concernés. Les attaquants ont exécuté des requêtes SOQL pour récupérer des informations associées à des objets Salesforce comme des cas (Cases), des comptes (Accounts), des utilisateurs (Users) et des opportunités (Opportunities), et pour en extraire des données, après quoi ils ont supprimé les tâches de requête. Cependant, les journaux n'ont pas été affectés, de sorte que les entreprises peuvent les consulter pour déterminer quelles requêtes ont été exécutées et quelles données les pirates ont volées.

ShinyHunter revendique l'attaque

Le rapport GTIG et les avis Salesforce comprennent des indicateurs de compromission comme les adresses IP utilisées par les attaquants et les chaînes User-Agent pour les outils qu'ils ont utilisés pour accéder aux données. Mandiant conseille aux entreprises de rechercher également dans les journaux toute activité provenant de nœuds de sortie Tor connus, en plus des adresses IP répertoriées dans les Indicateurs de compromission (Indicator of compromise, IOC), et d'ouvrir un ticket d'assistance Salesforce pour recevoir la liste complète des requêtes exécutées par les attaquants. Les entreprises doivent rechercher dans leurs propres objets Salesforce toutes les informations d'identification stockées et les renouveler, en particulier celles qui contiennent les termes AKIA (AWS), Snowflake, mot de passe, secret et clé. Les chaînes liées aux URL de connexion de l’entreprise, y compris les pages VPN et SSO, doivent aussi être recherchées.

Il est par ailleurs possible d'utiliser l'outil open source TruffleHog pour rechercher dans les données des secrets et des informations d'identification codés en dur. « Nous constatons régulièrement la compromission et l'utilisation abusive des jetons OAuth2 et des intégrations SaaS-to-SaaS », a déclaré Cory Michal, vice-président de la sécurité de l’information et de l’IT chez AppOmni. « Ils constituent depuis longtemps un angle mort connu dans la plupart des programmes de sécurité des entreprises. Ce qui m'a surpris, c'est l'ampleur et la discipline méthodique dont ont fait preuve les attaquants. Il ne s'agissait pas d'une attaque opportuniste, mais d'une opération hautement coordonnée, dont le niveau de planification et d'exécution suggère qu'il s'agit d'un adversaire soutenu par un État poursuivant une mission plus large. » BleepingComputer rapporte qu'un représentant du groupe d'extorsion ShinyHunters a revendiqué la responsabilité de l'attaque. Ce groupe opère depuis plusieurs années et il est responsable de violations signalées chez AT&T, Ticketmaster et d'autres entreprises. Il a déjà ciblé des comptes Snowflake et AWS, ainsi que des comptes Salesforce dans le cadre d'une campagne récente d’hameçonnage par téléphone, ou vishing, impliquant de faux appels d'assistance informatique.

Commentaire