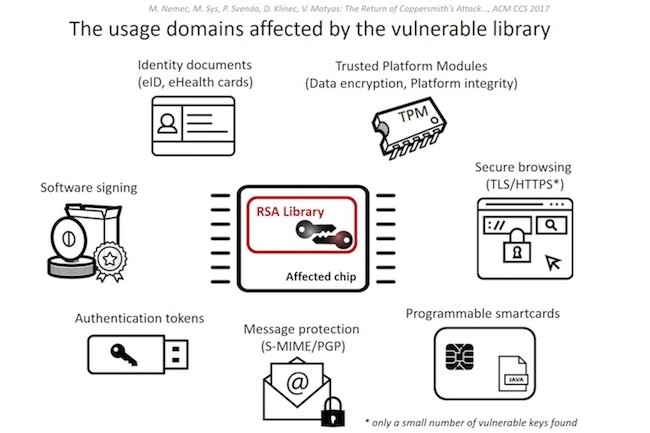

Infineon alerte au sujet de vulnérabilités dans la bibliothèque Infineon RSA 1.02.013 et dans Infineon TPM Trusted Platform Module qui ne génèrent pas correctement les paires de clefs RSA, ce qui peut permettre à un attaquant de récupérer la clef privée RSA correspondant à une clef publique RSA générée par cette bibliothèque. Le CERT français (Computer Emergency Response Team) a publié un bulletin d’alerte suite à la découverte de cette faille majeure par des chercheurs de l'université Masaryk en République Tchèque. D’après le CERT, « cette attaque est applicable en pratique et peu coûteuse (76$ pour une clé de 1024 bits et 40 300$ pour une clé de 2048 bits). Les systèmes affectés sont nombreux et comptent notamment des TPM, des clés de chiffrement Bitlocker, des certificats TLS, des clés PGP ou SSH ou encore des cartes à puce. »

Un outil publié sur GitHub permet de tester si une clef RSA est vulnérable, poursuit la structure qui dépend du Secrétariat Général de la Défense Nationale. « Le CERT-FR recommande de générer de nouvelles paires de clés RSA, de taille minimum 3072 bits [même si cela ne fait qu’atténuer le risque car l’attaque peut être améliorée], en utilisant des bibliothèques non vulnérables et de révoquer les clés qui auraient pu être générées par cette bibliothèque. » Si les ordinateurs peuvent être mises à jour par les administrateurs système dans les entreprises, ce n’est pas le cas des cartes à puce et des modules TMP (Trusted Platform Module) utilisés pour identifier les utilisateurs. Seul le fournisseur peut mettre à jour son produit ou le remplacer. Enfin, comme l’indique les chercheurs de l’Université de Masaryk, il est également possible d’utiliser un autre algorithme cryptographique (ECC par exemple) au lieu de RSA sur les postes de travail vulnérables.

Commentaire