Une semaine après l’attaque perpétrée par le ransomware WannaCry au niveau mondial, un autre logiciel d’exploitation de failles fait parler de lui. Selon des chercheurs en sécurité, il y a au moins une personne qui utilise 7 des outils d’attaque volés à la NSA dans un ver de réseau dénommé EternalRocks par ceux qui l’ont identifié. Les chercheurs ont constaté que ce ver ciblait la même vulnérabilité du protocole SMB de Windows, en s’avérant plus menaçant et plus difficile à contrer. Comme WannaCry, EternalRocks utilise EternalBlue, l’un des outils de la NSA. Malwarebytes pense que WannaCry n’a pas été diffusé par une campagne de spams malveillant mais par une opération de scanning qui a d’abord recherché les ports SMB accessibles publiquement et vulnérables avant d’utiliser EternalBlue pour rentrer sur le réseau et d'utiliser la porte dérobée DoublePulsar pour installer le ransomware.

EternalBlue fait partie des outils de hacking de la NSA exposés en avril par le groupe Shadow Brokers. Presque immédiatement, des attaquants ont commencé à repackager EternalBlue. Le spécialiste en sécurité Secdo a de son côté signalé que trois semaines avant l’attaque de WannaCry, au moins trois acteurs différents se servaient d’EternalBlue pour infecter des réseaux, y installer des backdoors et extraire des identifiants d’utilisateurs à travers le monde, Etats-Unis inclus. L’attaque n’a laissé aucune trace. En s’infiltrant dans des applications légitimes et en se faisant passer pour elles, l’attaque peut échapper aux solutions anti-virus avancées. Selon Secdo, ces intrusions pourraient présenter un risque supérieur à celui de WannaCry parce que de nombreux terminaux pourraient demeurer compromis même après avoir installé les derniers correctifs de sécurité.

EternalRocks recourt à 7 outils d’attaque de la NSA

La firme pense que l’un des attaquants a volé des identifiants en utilisant une adresse IP russe, tandis qu’un autre semble avoir utilisé EternalBlue dans des attaques opportunistes pour créer un botnet chinois. « Même si les entreprises ont pu bloquer WannaCry et patcher la faille SMB de Windows, il est possible qu’une porte dérobée soit toujours là et les identifiants compromis peuvent être utilisés pour retrouver un accès ». De son côté, le fournisseur Proofpoint a remarqué une attaque utilisant EternalBlue et DoublePulsar pour installer un botnet d’extraction de cryptomonnaie. Cette attaque, qui a également démarré avant WannaCry, pourrait être plus étendue et pourrait même avoir limité la diffusion de WannaCry parce qu’elle a « fermé le réseau SMB pour empêcher d’autres infections avec d’autres malwares à travers la même vulnérabilité », explique Proofpoint. A chaque fois que la firme de sécurité a exposé un environnement vulnérable aux attaques d’EternalBlue, celui-ci était ajouté au botnet d’extraction de cryptomonnaie en une vingtaine de minutes.

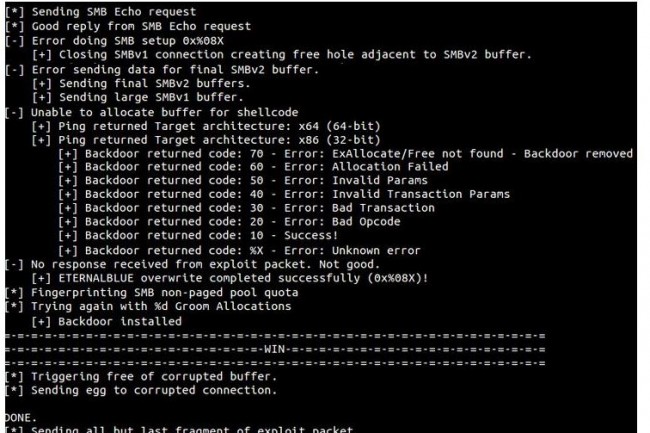

L’information qui s’avère peut-être la plus préoccupante à propos de ces attaques vient du chercheur Miroslav Stampar. C’est la plus inquiétante parce que le ver de réseau EternalRocks ne recourt pas seulement à EternalBlue et à DoublePulsar comme WannaCry. Il utilise jusqu’à 7 outils différents de la NSA : EternalBlue, Eternalchampion, Eternalromance, Eternalsynergy, Doublepulsar, Architouch and SMBtouch.

WannaPatch vérifie que les systèmes Windows sont bien protégés des failles corrigées utilisées par ces cyberattaques. Et s'ils ne le sont pas, il automatise le téléchargement du correctif approprié.

Signaler un abusGratuit, facile (mais en anglais...)

https://wannapatch.com