L'Université Ben-Gurion du Néguev s’est fait une réputation dans un domaine très particulier de la sécurité informatique : l’exfiltration de données sur des terminaux air-gap, c’est-à-dire non connectés à Internet. Le son, la lumière, la chaleur sont autant d’éléments qui peuvent transmettre des informations pour qui sait s’y prendre. Le chercheur israélien Mordechai Guri fait partie de ceux-là et il a découvert une autre méthode pour récupérer des informations depuis des terminaux isolés. Pour cela, il se sert des diodes des cartes réseaux.

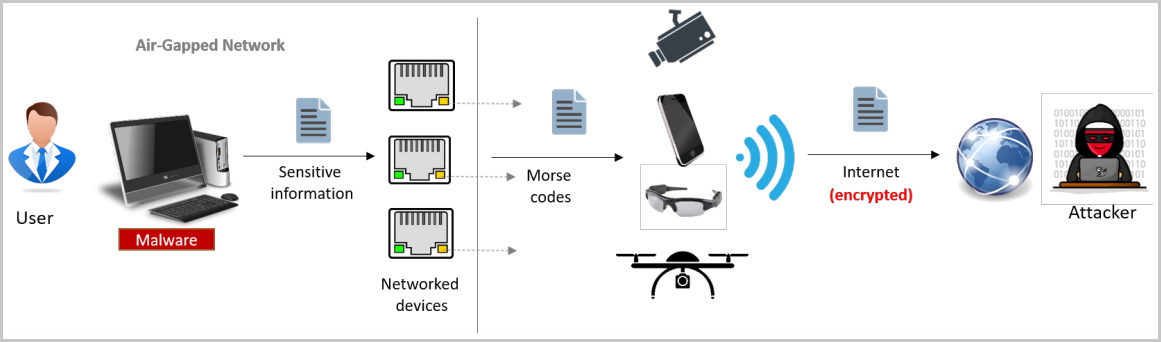

La méthode a été baptisée « Etherled » et transforme le clignotement lumineux en code Morse. Pour capturer ces signaux, il faut une caméra braquée sur la carte du PC piraté. Le clignotement peut ensuite être traduit en données binaires afin de s'emparer des données. Bien entendu, le procédé fonctionne aussi avec des périphériques qui utilisent des LED comme indicateur d’état ou de fonctionnement (routeurs, NAS, imprimantes, scanner, …).

Récupérer des mots de passe et des clés

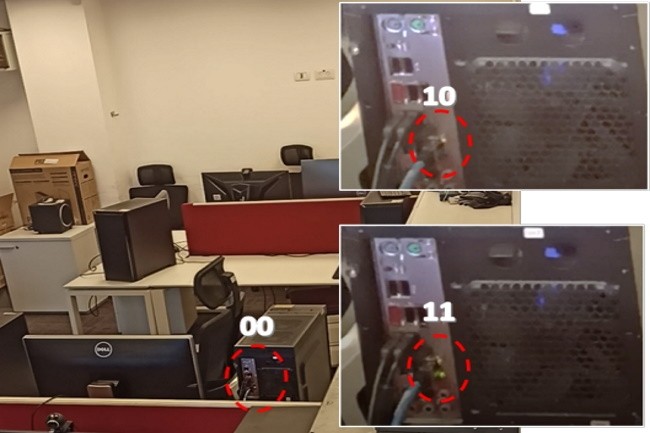

Concrètement, si la méthode concerne des PC isolés, pour mener à bien l’attaque il est nécessaire d’implanter dans l’ordinateur un malware contenant une version modifiée du microgiciel de la carte réseau. Il peut ainsi prendre le contrôle de la fréquence, la durée et la couleur du clignotement des LED. Pour l'exfiltration de données par le biais d'une seule diode, des points et des tirets en code Morse d'une durée comprise entre 100 ms et 300 ms ont été générés, séparés par des espaces de désactivation de la diode compris entre 100 ms et 700 ms. Ce débit a pu être accéléré par 10 en s’appuyant sur le firmware de la carte.

Diagramme présenté par le chercheur sur la méthode Etherled. (Crédit : M.Guri)

Pour capturer les signaux à distance, les attaquants peuvent utiliser des caméras de smartphones (jusqu'à 30 mètres), des drones (jusqu'à 50 mètres), des webcams piratées (10 mètres), des caméras de surveillance piratées (30 mètres), des télescopes ou des caméras avec téléobjectif ou superzoom (plus de 100 mètres). Le temps nécessaire pour divulguer des secrets tels que des mots de passe par le biais d'Etherled varie entre 1 seconde et 1,5 minute, selon la méthode d'attaque utilisée, soit entre 2,5 secondes et 4,2 minutes pour les clés privées Bitcoin, et entre 42 secondes et une heure pour les clés RSA de 4096 bits.

Commentaire