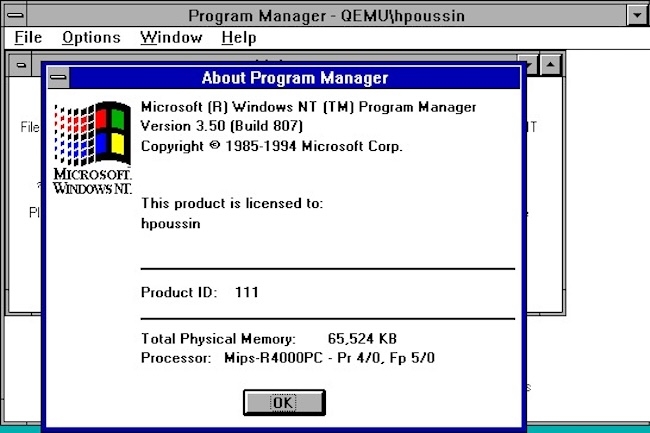

Microsoft a donné aux administrateurs système jusqu'en 2034 pour cesser d'utiliser la technologie de résolution de noms NetBIOS WINS (Windows Internet Name Service) dans leurs réseaux. Mais il est probable que pour certains, même ces neuf années ne suffiront pas. WINS reste très utilisé. Surtout, il prend en charge une série de systèmes hérités de niche difficiles à remplacer. Apparu dans Windows NT en 1994, WINS a été remplacé depuis longtemps par le système de noms de domaine (DNS) plus moderne. Il a été déprécié en 2021 pour coïncider avec l'apparition de Windows Server 2022, signe qu'il serait pris en charge, mais plus développé, indiquant clairement que son temps était compté. Vendredi dernier, Microsoft a annoncé que Windows Server 2025 sera le dernier système d'exploitation à supporter WINS, ce qui détermine le délai final de migration de neuf ans correspondant à la durée de vie de la version LTSC (Long-Term Servicing Channel). « Les entreprises qui utilisent WINS sont vivement encouragées à migrer vers des solutions modernes de résolution de noms basées sur DNS », a déclaré Microsoft, énonçant peut-être une évidence, dans un avis publié début novembre dans le Centre de messages Windows. Selon le fournisseur, le calendrier est généreux. « Notre objectif est de rendre la planification et les migrations aussi prévisibles et peu stressantes que possible. Grâce à un préavis et à une période de support, les entreprises peuvent moderniser leurs environnements en toute confiance, à leur propre rythme », a-t-il déclaré.

Suppression de WINS

« Les futures versions de Windows qui ne prendront pas en charge WINS perdront le rôle de serveur WINS et les binaires associés, le composant logiciel enfichable WINS Microsoft Management Console (MMC), ainsi que les API d'automatisation WINS et les interfaces de gestion associées », a ajouté l’entreprise. La migration WINS est un autre problème hérité des années 1980 et 1990, une période très créative dans les réseaux IT. À cette époque, il fallait trouver rapidement des solutions à de nombreux problèmes de réseau, en particulier trouver comment transformer un système d'exploitation pour PC de bureau comme DOS ou Windows en plateforme serveur pratique. WINS a résolu un défi important en permettant de connecter les noms utilisés pour identifier les ordinateurs à l'aide du système de nommage réseau NetBIOS des années 1980 aux adresses IP modernes. Le DNS, un système hiérarchique qui fonctionnait aussi bien pour Internet que pour les adresses réseau, avait rendu NetBIOS obsolète. Mais les deux ont fini par coexister, montrant aussi que l'industrie a pu apporter plusieurs réponses au même problème. Aujourd'hui, les arguments en faveur de la suppression de WINS vont au-delà de son obsolescence. Il représente également un risque pour la sécurité. En 2017, FortiGuard Labs de Fortinet a découvert une vulnérabilité de corruption de mémoire à distance du serveur WINS dans Windows Server 2008, 2012 et 2016. La réponse de Microsoft à Fortinet était intéressante : « Pour être considérée comme complète, une correction nécessiterait une refonte complète du code. La fonctionnalité fournie par WINS a été remplacée par le DNS et Microsoft a conseillé à ses clients de migrer vers ce dernier. » En bref, l’éditeur n'avait pas l'intention de corriger le problème. Sa solution consistait à faire migrer ses clients vers le DNS, un processus qui, comme on le sait désormais, pourrait se poursuivre pour certains clients jusqu'en 2030.

Un usage qui a perduré

Deux catégories d’entreprises utilisent encore WINS aujourd’hui : celles qui en ont besoin pour prendre en charge des technologies anciennes ayant un cycle de vie long, comme les systèmes de technologie opérationnelle (OT), et celles qui ont tout simplement oublié qu'elles l'utilisaient encore. « Pour les piles OT construites autour de WINS/NetBIOS, leur remplacement n'est pas anodin, car la modification de la résolution des noms affecte les systèmes critiques pour la sécurité et les intégrations sur mesure », a déclaré Kieran Bhardwaj, responsable de l'ingénierie de sécurité chez Bridewell, un cabinet-conseil britannique spécialisé dans la cybersécurité et dans les infrastructures critiques. « Les technologies héritées persistent parce que certains systèmes de niche, comme les environnements industriels/OT, sont conçus pour des cycles de vie de plusieurs décennies. De nombreux systèmes de contrôle ont une architecture fixe et ne peuvent pas être transférés sur une autre plateforme », a-t-il ajouté. « C'est également difficile pour Microsoft : WINS est profondément ancré dans la pile réseau, ce qui signifie que la suppression d'un composant autrefois essentiel nécessite une régression exhaustive pour éviter toute rupture involontaire. »

De même, selon William Wright, de l’entreprise de tests d'intrusion Closed Door Security, WINS fonctionnait toujours sur certains réseaux pour la même raison que de nombreuses technologies héritées restent en service bien après avoir perdu leur utilité : l'apathie face à la migration. « La plupart des entreprises qui utilisent WINS aujourd'hui ne l'utilisent probablement pas activement pour des tâches critiques. Elles n'ont tout simplement jamais eu de raison impérieuse de le désactiver », a-t-il souligné. « Il se réplique discrètement en arrière-plan, consomme un minimum de ressources et ne cause aucun problème évident. C'est la nature même des infrastructures héritées : elles persistent non pas parce qu'elles sont nécessaires, mais parce que leur suppression nécessite des efforts et comporte des risques, alors que les laisser en place ne coûte rien », a expliqué M. Wright.

Un risque pour la sécurité

« WINS présentait d'importantes limites de conception qui en faisaient un risque pour la sécurité », a rappelé M. Wright. « WINS ne dispose d'aucun mécanisme permettant de vérifier la légitimité des enregistrements de noms, ce qui le rend vulnérable aux attaques par usurpation d'identité », a-t-il poursuivi. « Un pirate informatique introduit sur le réseau peut enregistrer des entrées malveillantes, notamment des enregistrements WPAD (Web Proxy Auto-Discovery) afin d'intercepter le trafic web ou de rediriger les connexions vers des systèmes qu'il contrôle. C'est un moyen simple de se déplacer latéralement », a-t-il déclaré. « La découverte de WINS toujours activé au sein d'un réseau était une aubaine pour les pirates informatiques utilisant des outils open source comme Responder pour mener des attaques par empoisonnement de la résolution de noms contre les protocoles Windows hérités tels que Link-Local Multicast Name Resolution (LLMNR) et NetBIOS Name Service (NBT-NS »), a ajouté M. Wright. Pire encore, la présence de WINS indiquait souvent qu'une cible utilisait d'autres protocoles hérités vulnérables. « Les systèmes ont souvent recours aux requêtes de diffusion NetBIOS lorsque WINS n'est pas disponible, lesquelles peuvent être usurpées sur les réseaux locaux. C'est exactement ce qu'exploitent des outils tels que Responder, et cela reste une technique courante dans les tests de pénétration et les attaques réelles. »

Inventaire du réseau

« Les entreprises qui souhaitent supprimer WINS devraient commencer par dresser un inventaire afin de déterminer où il est utilisé », a conseillé M. Bhardwaj. « De nombreuses entreprises ne se rendent pas compte qu'un actif hérité dépend encore de WINS. Il convient donc de dresser de manière proactive l'inventaire des segments plus anciens et des réseaux OT/ICS et de vérifier les chemins de résolution avant la prochaine fenêtre de mise à niveau », a-t-il ajouté. « Le compromis est que les clients qui utilisent encore WINS doivent faire l'effort de passer au DNS en auditant les dépendances, en modernisant ou en isolant les charges de travail héritées et en mettant en œuvre le DNS. Ils disposeront ainsi d’une plateforme plus simple et plus sécurisée. Au final, même les technologies les plus brillantes et les plus performantes finiront un jour par devenir obsolètes. La migration depuis WINS est un test qui permet de mesurer la capacité des entreprises à gérer ce problème plus large. Il y a beaucoup trop d'anciennes technologies inutilisées qui offrent inutilement une surface d'attaque », a fait remarquer M. Bhardwaj.

Commentaire