Si le monde Windows regorge de menaces, les environnements Linux n’échappent pas à l’intérêt des pirates. Eset vient de découvrir une famille de malwares particulièrement travaillée pour cibler les systèmes Linux. Baptisée FontOnLake par l’éditeur de sécurité, cette famille comporte plusieurs modules qui interagissent les uns avec les autres, volent de données et assure la persistance sur les systèmes. Le maître mot étant la discrétion.

Après une analyse de plusieurs souches, les chercheurs ont constaté que les premières attaques ont émergé en mai 2020. La prudence est de mise pour les opérateurs du malware en utilisant des serveurs de commande et contrôle uniques pour « presque tous les échantillons » et divers ports non standard. Le mode de distribution se déroule via des utilitaires Linux modifiés, même si les experts s’interrogent sur la façon d’inciter les chercheurs à les télécharger.

Parmi les utilitaires à risque, Eset donne une liste :

- cat utilisé pour imprimer le contenu d'un fichier ;

- kill qui liste tous les processus en cours ;

- sftp un utilitaire FTP sécurisé ;

- sshd un processus serveur OpenSSH.

Des codes source applicatifs sans doute modifiés

« Tous les fichiers modifiés sont des utilitaires Linux standard et servent de méthode de persistance car ils sont couramment exécutés au démarrage du système », indique Vladislav Hrčka, analyste en logiciels malveillants et rétro-ingénierie chez Eset. Selon les chercheurs, les utilitaires vérolés ont probablement été modifiés au niveau du code source, ce qui indique que les pirates les a compilés et a remplacé l'utilitaire original.

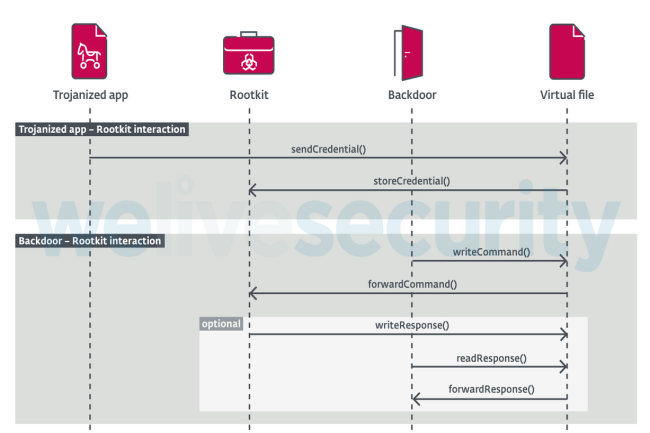

En complément du mode de distribution, le rôle de ces utilitaires transformés est de placer des charges utiles supplémentaires, de collecter des informations et d’exécuter d’autres actions malveillantes. Les spécialistes ont découvert trois backdoors personnalisées en C++ associées à la famille de malwares FontOnLake. Ces portes dérobées ont pour fonction commune de transférer les données d’identification sshd et l’historique de commandes bash au serveur de commande et contrôle. Elles se servent par ailleurs des commandes Heartbeat personnalisées pour maintenir active la connexion au serveur.

Enfin, les experts d’Eset ont déniché un rootkit pour cacher la présence des malwares sur les systèmes compromis, mais aussi mettre à jour les applications et fournir les backdoors. Les deux versions de rootkit découvertes sont basées sur un projet open source vieux de 8 ans appelé Suterusu. A la fin août, Avast alertait lui aussi sur un malware visant les systèmes Linux, nommé HCRootkit et qui se sert lui aussi de Suterusu.

Commentaire