La sécurité des données est au coeur des priorités des entreprises. Pour le Gartner, cela mérite bien d'y consacrer une étude et en particulier un « Hyper Cycle for Data Security » dont la dernière édition est sortie en plein coeur de l'été. Il couvre de nombreux aspects de la sécurité des données : gouvernance de la sécurité des données, respect de la vie privée et risques, découverte de données, catégorisation et classification de données structurées et non structurées, anonymisation, pseudonymisation, technologies de protection de la vie privée et autres techniques de protection des données. Mais aussi contrôle de l'accès, de l'activité, des alertes et de l'audit de l'activité des utilisateurs à l'aide de données, et les plateformes multicloud dotées de fonctionnalités multifonctionnelles de sécurité des données.

« Il est difficile de maintenir une sécurité des données cohérente car de nombreux produits proposent des contrôles de sécurité cloisonnés, utilisent des classifications de données propriétaires, agissent sur des référentiels ou des étapes de traitement spécifiques et ne s'intègrent pas les uns aux autres. Cela limite la capacité des entreprises à identifier et à déployer des contrôles de sécurité des données adéquats et cohérents, tout en équilibrant les besoins de l'entreprise en matière d'accès aux données tout au long de leur cycle de vie », prévient le cabinet d'étude américain.

L'IA générative pour améliorer les performances

Pour le Gartner, il est acquis que les technologies doivent donc évoluer pour prendre en charge à la fois les catégorisations de données et d'analyses pour la qualité, la précision, l'éthique et le cycle de vie, et les catégorisations de sécurité des données pour la confidentialité, l'intégrité, la disponibilité et la protection de la vie privée. « Cela permettra aux contrôles de sécurité des données de répondre aux exigences d'accès de l'entreprise en intégrant la découverte et la classification des données, ainsi que la gestion des catalogues de données et des métadonnées », poursuit le cabinet. « De plus en plus, les technologies utilisent des techniques d'IA générative pour améliorer les performances, et les lois sur la protection de la vie privée modifient les orientations en conséquence. Les stratégies et technologies de sécurité des données doivent également s'adapter aux risques d'accès aux données par l'IA générative. Toutes les technologies cryptographiques devront évoluer pour faire face à la menace future de l'informatique quantique, qui accroît le besoin de technologies innovantes ».

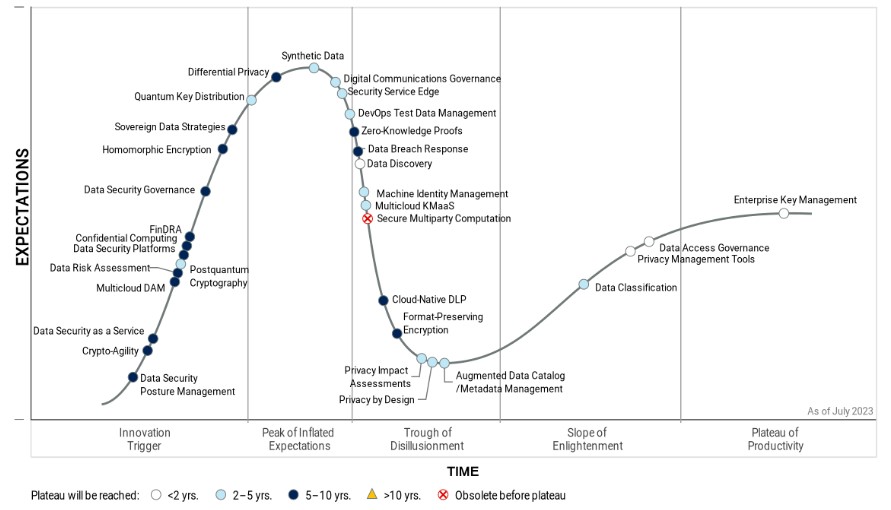

Comme à son habitude dans ses Hype Cycle, le Gartner classe les bénéfices des technologies émergentes : transformationnels, élevés, modérés et faibles, ainsi que leur temps d'adoption avant d'atteindre un plateau. On peut ainsi isoler certaines technologies présentées comme très prometteuses à plus ou moins long terme. En particulier d'ici 2-5 ans (cryptographie post-quantique et distribution de clés quantiques), et entre 5 à 10 ans (crypto-agilité, chiffrement homomorphique...).

Le Hype Cycle 2023 pour la sécurité des données du Gartner. (crédit : Gartner)

4 tendances en sécurisation des données à surveiller

Chiffrement post-quantique. La cryptographie postquantique (PQC), également appelée chiffrement à sécurité quantique, est constituée d'algorithmes conçus pour se prémunir contre les attaques informatiques classiques et quantiques. La PQC remplacera le chiffrement asymétrique existant, qui s'affaiblira au cours de la prochaine décennie, ce qui rendra caduques les méthodologies et processus de cryptages classique existants. Pourquoi la cryptographie post-quantique est à surveiller de près pour le cabinet ? La PQC apporte aux entreprises un niveau de protection cryptographique plus élevé, qui restera solide lorsque les ordinateurs quantiques seront généralisés. Les algorithmes asymétriques existants tels que Diffie-Hellman, RSA et ECC sont vulnérables et leur utilisation ne sera plus sûre d'ici la fin de la décennie en cours, ce qui nécessitera le remplacement des fonctions cryptographiques courantes, telles que les signatures numériques, le chiffrement à clé publique et les échanges de clés.

Distribution de clés quantiques. La distribution de clés quantiques (QKD) est une méthode de communication inviolable qui met en œuvre un protocole cryptographique pour le transport de clés basé sur la mécanique quantique. Elle permet à deux parties de produire un secret partagé connu d'elles seules, qui peut ensuite être utilisé pour crypter et décrypter des messages. Ces clés sont créées et échangées de manière à ce que le système puisse détecter l'interférence de toute tierce partie essayant d'obtenir la connaissance de la clé, et mettre fin à la liaison. Pourquoi la distribution d clés quantiques est à surveiller de près pour le Gartner : il s'agit d'une technologie en phase de démarrage pour créer, déplacer et préserver l'intrication de deux particules quantiques ou plus. La QKD prétend fournir un canal inviolable pour l'échange de données en maintenant l'intrication quantique des particules (généralement des photons) lorsqu'elles transfèrent des données (par exemple, des clés) entre les systèmes. La nature de l'enchevêtrement est telle que toute perturbation entraînera l'effondrement automatique du canal, détruisant la clé et empêchant la transmission d'autres données.

Crypto-agilité. La crypto-agilité est la capacité de remplacer de manière transparente les algorithmes de chiffrement et les artefacts connexes dans une application, et de les remplacer par des algorithmes plus récents, différents et, probablement, plus sûrs. L'informatique quantique constituant une menace croissante pour la cryptographie existante, Gartner s'attend à ce que la crypto-agilité soit un facteur de différenciation important pour les fournisseurs de technologies. Pourquoi est-elle à surveiller de près pour le Gartner : avec l'évolution de l'informatique quantique, le chiffrement asymétrique risque d'être endommagé ou cassé au cours des cinq à sept prochaines années. Les algorithmes menacés sont intégrés dans de nombreuses applications, et la plupart des organisations n'ont pas une idée claire de la cryptographie qu'elles utilisent. Les protocoles standard de réseau et d'ICP (par exemple, l'échange de clés Diffie-Hellman et TLS) devront alors être déployés à l'abri du risque quantique. Le National Institute of Standards and Technology (NIST) est d'ailleurs en train de normaliser des solutions de rechange à sécurité quantique en vue d'une utilisation généralisée.

Chiffrement homomorphe. Le chiffrement homomorphique (HE) utilise des algorithmes pour permettre des calculs avec des données chiffrées. Le chiffrement homomorphe partiel (PHE) ne prend en charge que des cas d'utilisation limités, tels que la soustraction et l'addition, mais avec un faible impact sur les performances. Le chiffrement entièrement homomorphe (FHE) prend en charge quant à lui un plus grand nombre d'opérations mathématiques répétables et arbitraires, mais il réduit les performances. Pourquoi le chiffrement homomorphique est à surveiller de près pour le Gartner ? Il constitue une avancée inégalée dans le traitement des données confidentielles et de la vie privée, bien que ce soit principalement au niveau de la base de données. Parmi les avantages induits : effectuer des analyses sur des données cryptées, de sorte que le processeur ne voit jamais les données en clair, tout en fournissant des résultats précis. Partager et mettre en commun des données entre concurrents, mais aussi tout ou partie des données des utilisateurs, tout en protégeant leur vie privée.

Commentaire