GitHub a annoncé sa plus grande initiative en matière d'authentification à deux facteurs (2FA). Afin de renforcer la sécurité des comptes de développeurs et de consolider la sécurité de la chaîne d'approvisionnement des logiciels, la plus importante plate-forme de développement au monde a déclaré qu'elle exigerait de tous les utilisateurs contribuant au code qu'ils s'inscrivent à l'authentification double facteur d'ici à la fin de 2023. Compte tenu du nombre de développeurs et d'entreprises qui utilisent la plateforme, l'initiative de GitHub est importante, car plus d'un an après la tristement célèbre attaque SolarWinds Sunburst, les risques liés aux chaînes d'approvisionnement en logiciels continuent de menacer et d'exposer les entreprises.

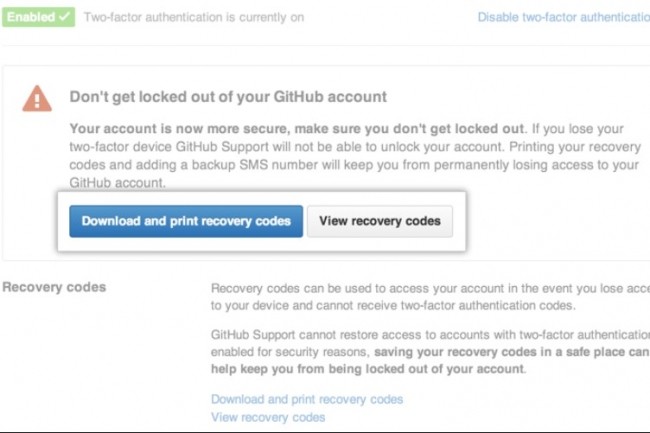

Dans un billet de blog, Mike Hanley, responsable de la sécurité de GitHub, a déclaré que les comptes des développeurs sont des cibles fréquentes pour l'ingénierie sociale et la prise de contrôle des comptes, et que la protection des développeurs contre les attaques est la première et la plus importante étape pour sécuriser la chaîne d'approvisionnement des logiciels. « Par conséquent, tous les utilisateurs qui contribuent au code sur GitHub.com seront tenus d'activer une ou plusieurs formes d'authentification à deux facteurs 2FA d'ici à la fin de 2023, ce qui laissera le temps à l'entreprise de s'assurer que la sécurité des comptes ne se fait pas au détriment de la convivialité », a-t-il ajouté.

Une centaine de mainteneurs de code déjà enrollés 2FA

L'objectif est d'aller au-delà de l'authentification par mot de passe pour fournir une défense renforcée par 2FA. « La plupart des failles de sécurité ne sont pas le produit d'attaques exotiques de type ‘zero-day’, mais impliquent plutôt des attaques moins coûteuses comme l'ingénierie sociale, le vol ou la fuite d’identifiants, et d'autres méthodes qui offrent aux attaquants beaucoup de possibilités d'accès aux comptes des victimes et à leurs ressources », a encore écrit Mike Hanley. « Les comptes compromis peuvent servir à voler du code privé ou à apporter des modifications malveillantes à ce code. Ce qui met en danger non seulement les personnes et les entreprises associées aux comptes compromis, mais aussi tous les utilisateurs du code affecté. Le potentiel d'impact qui en résulte en aval sur l'écosystème logiciel et la chaîne d'approvisionnement dans son ensemble est donc substantiel », a-t-il ajouté.

GitHub a déjà inscrit tous les mainteneurs des 100 premiers paquets du registre npm à la procédure 2FA obligatoire et a amélioré tous les comptes npm avec la vérification de la connexion. Le 31 mai, la plateforme de développement inscrira tous les mainteneurs des 500 premiers paquets au système 2FA rendu obligatoire, et prévoit d’inscrire sa dernière cohorte constituée des mainteneurs de tous les paquets à fort impact, c'est-à-dire ceux qui ont plus de 500 dépendants ou un million de téléchargements hebdomadaires, au troisième trimestre de cette année. GitHub exploitera ensuite ce qu'il a appris et appliquera le système 2FA à l'ensemble de GitHub.com. David Sygula, analyste principal chez CybelAngel, a déclaré que si les projets de GitHub visant à mettre en œuvre le 2FA sur l'ensemble de sa plateforme réduiront considérablement les risques de prise de contrôle de comptes, cela ne signifie pas que les utilisateurs de GitHub cesseront de partager des secrets dans leur référentiel. « L'un des problèmes, c’est que les dépôts sont rendus publics ; il n'y a pas besoin de se connecter, donc l'authentification multifactorielle n'aidera pas à cela. C'est une bonne pratique, mais elle ne sera pas d'une grande aide pour sécuriser la chaîne d'approvisionnement ».

Trois fois plus d’attaques sur la chaîne d'approvisionnement logicielle en 2021

Les risques liés à la chaîne d'approvisionnement logicielle continuent d'avoir un impact sur les entreprises du monde entier. Dans son rapport 2021 sur la sécurité de la chaîne logistique logicielle, Argon a estimé que les attaques de la chaîne logistique logicielle avaient plus que triplé en 2021 par rapport à 2020, et toujours plus de vulnérabilités et d'attaques sont découvertes chaque mois. « Les attaquants se concentrent sur les vulnérabilités des logiciels open source, l’empoisonnement des dépendances, les problèmes de code, les processus de chaîne d'approvisionnement non sécurisés ou la confiance implicite dans les fournisseurs de logiciels pour distribuer des logiciels malveillants ou établir des portes dérobées dans les ressources des utilisateurs d'applications », indique le rapport.

Selon Argon, l'utilisation de paquets vulnérables, la compromission des outils de pipeline et l'intégrité du code et des artefacts sont les trois principaux risques auxquels sont confrontées les entreprises. Le rapport pense également que les entreprises auront toujours de sérieux défis liés à la sécurisation de la chaîne d'approvisionnement des logiciels à résoudre en 2022. Le manque de ressources, les défauts de compétence et d'expertise dans la sécurité de la chaîne d'approvisionnement et l'insuffisance des outils auront aussi un impact important. « La collaboration avec les équipes DevOps et l'automatisation de la sécurité au sein des flux de travail de développement devraient jouer un rôle majeur dans les stratégies de sécurisation de la chaîne logistique logicielle », conclut le rapport.

Commentaire