Les dépôts de code open source sont un grenier renfermant souvent des trésors de grande valeur. Logique donc que les pirates s'y intéressent, et encore plus logique que les grandes plateformes en la matière comme Github - propriété de Microsoft depuis 2018 -, GitLab ou encore Bitbucket montent d'un cran leur sécurité. Après avoir proposé il y a plus de deux ans du scan de code gratuit pour les référentiels publics, Github remet le couvert cette fois avec du scan de secrets, incluant par exemple aussi bien des clés que des tokens.

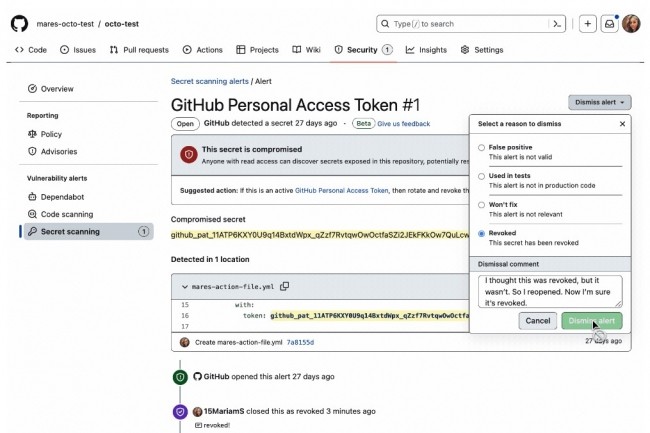

« Le secret scanning recherche les secrets dans l’ensemble de votre historique Git sur toutes les branches présentes dans votre dépôt GitHub », précise le fournisseur. « Il s'exécute automatiquement sur tous les dépôts publics. Toutes les chaînes qui correspondent aux modèles fournis par les partenaires d’analyse des secrets sont signalées directement au partenaire approprié [...] Si l'outil détecte un secret potentiel, nous indiquons au fournisseur de services qui a émis le secret. Il valide la chaîne, puis décide de révoquer ou non le secret, d’émettre un autre secret ou de vous contacter directement. Son action dépend des risques associés pour vous ou lui ».

L'analyse des secrets dans les repos privés payante

A noter que cette fonction reste toujours gratuite pour l'ensemble des utilisateurs de la plateforme mais uniquement pour les référentiels publics. Pour bénéficier du scan de secrets dans des dépôts de code privés, il faudra passer par une licence GitHub Enterprise Cloud ou Advanced Security payante.

Commentaire