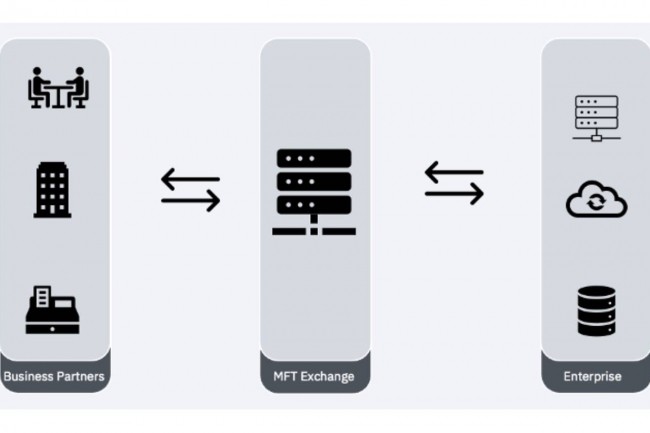

Ces dernières années, de nombreux cybergangs en ransomware et autres acteurs malveillants ont exploité des vulnérabilités dans les applications de transfert de fichiers managés (MFT) mises en place par les entreprises pour proposer un accès à distance sécurisé à leurs documents. Après analyse des composants de 13 de ces solutions, des chercheurs d'IBM ont développé un framework pour aider les défenseurs à élaborer rapidement des détections et des stratégies de réponse aux incidents pouvant bloquer leur exploitation. « Les charges de travail sont massives et les équipes de sécurité sont débordées au point qu’elles n’ont plus le temps d'inspecter de manière proactive ou même de se familiariser avec les mécanismes de fonctionnement de chaque logiciel dans leur environnement », a déclaré l'équipe IBM Security X-Force Incident Response dans un billet de blog. « Le plus souvent, ce n'est qu'après la divulgation d'une vulnérabilité qu'ils essaient de comprendre les composants essentiels d'un outil, alors qu'ils sont déjà en train de courir après le temps pour corriger un système ou pire, contenir un incident, afin de réduire au minimum l’impact du risque sur l'entreprise.

Ce dernier framework est disponible sur GitHub et couvre les outils MFT suivants, qui ont été sélectionnés en fonction de leur popularité et de leur exposition directe sur Internet : Cerberus FTP Server, FileZilla, Cornerstone MFT, SolarWinds Serv-U, JSCAPE, Oracle MFT, WingFTP, Aspera, Diplomat MFT, MyWorkDrive, EasyFTPServer FTPD, ShareFile et ShareTru.

Des attaques MFT qui se multiplient

En juin, le cybergang à l'origine du ransomware Clop a exploité une vulnérabilité d'injection SQL zero-day dans une application MFT appelée MOVEit Transfer pour voler des données aux entreprises et leur extorquer de l'argent. Ce n'était pas la première fois que le groupe, à l’origine des exploits pour les applicances Accellion File Transfer Appliance (FTA) en 2020 et 2021 et les serveurs MFT Fortra/Linoma GoAnywhere au début de 2023, ciblait un outil MFT. Le groupe de cybercriminels Clop n'est pas le seul à cibler ces applications. En mars, un autre acteur de la menace qui a déployé le ransomware IceFire a exploité une faille de désérialisation dans le logiciel de partage de fichiers Aspera Faspex.

Développement du framework de détection des attaques MFT

Les chercheurs d'IBM ont déployé des instances de démonstration, lu la documentation disponible et recueilli des informations sur les forums d'assistance afin de constituer une collection de chemins d'accès aux fichiers, de noms de processus et de services, de numéros de port et d'autres artefacts qu'un outil créerait sur un système. Ils ont ensuite commencé à simuler diverses actions susceptibles de faire partie d'une attaque basée sur une exploitation réelle passée : génération d'événements d'authentification, création de nouveaux comptes d'utilisateurs, exécution de commandes via le logiciel MFT, exfiltration de données en masse, ou déploiement et interaction avec des shells web, ces scripts web qui ne font pas partie de l'application proprement dite.

L'objectif était de comprendre les associations entre ces événements et les données ou les changements qu'ils créent et que l’on peut surveiller dans le cadre d'une stratégie de détection. Il s'agissait notamment de l'activité des fichiers en temps réel, des données de réseau et des données de processus sur le système, des événements enregistrés dans les logs du système ou de l'application et des changements dans la base de données de l'application. Toutes ces sources de données potentielles ont été documentées pour chaque application, ainsi que le processus nécessaire pour les acquérir. « Notre analyse a confirmé ce que nous pensions : tous ces outils sont largement architecturés de la même manière, ce qui signifie que l'approche de la détection et de la réponse pour toutes les solutions MFT peut être généralement la même », ont déclaré les chercheurs.

Composants du framework MFT-Detect-Response

Le framework de détection et de réponse MFT (Manage File Transfer) qui en résulte, appelé MFT-Detect-Response, se compose de plusieurs éléments. MFTData contient des informations spécifiques à chaque application, comme les noms de processus, les noms de fichiers, les chemins d'accès aux fichiers, l'emplacement des fichiers de configuration, les options de configuration, l'emplacement des fichiers logs, les événements enregistrés en cas d'actions diverses, les numéros de port, les dépendances et bien d'autres choses encore.

Un autre composant, appelé MFTDetect, contient des scripts qui exploitent les données MFTData pour générer automatiquement des détections utilisables avec des outils populaires de réponse aux incidents et de détection comme Velociraptor ou des systèmes SIEM qui prennent en charge le format de signature Sigma. Les signatures de détection se déclenchent si les processus associés aux MFT couverts appellent des outils système comme powershell, certutil, cmd.exe ou wmic.exe avec des commandes ou des arguments spécifiques, ou si des services système comme rundll32, regsvr32, mshta, wscript, cscript ou conhost sont appelés par les MFT de manière suspecte. Ces outils et services Windows sont couramment utilisés de manière abusive par les attaquants dans le cadre d'activités de post-exploitation. Un autre composant du framework appelé MFTRespond contient des scripts qui peuvent aider les intervenants en cas d'incident à collecter des données pertinentes à partir de l'une des MFT prises en charge en cas de suspicion de compromission. Enfin, le composant MFTPlaybook contient un modèle de playbook de réponse à un incident MFT qui peut servir de point de départ aux intervenants pour élaborer des stratégies de réponse à un incident pour les logiciels MFT.

L’IA pour créer des signatures de détection pour n'importe quelle application

Les chercheurs d'IBM X-Force ont construit un moteur d'IA de démonstration qui exploite la plateforme d'IA et de données watsonx d'IBM pour automatiser le processus nécessaire à l'élaboration de solutions de détection comme celles du framework de détection MFT, mais pour n'importe quel type de logiciel. Le moteur analyse automatiquement la documentation, les forums et les données système pour identifier les processus que les équipes de sécurité devraient surveiller, peut produire des stratégies de détection et de réponse personnalisées et peut produire un score de risque pour les défenseurs basé sur une analyse de la probabilité qu'une technologie soit ciblée dans des attaques d'exploitation de masse si un exploit est publié. « Des milliers d'outils logiciels disparates sont déployés dans les entreprises, et même si les défenseurs sont très qualifiés pour identifier les activités malveillantes, ils doivent d'abord savoir où chercher », ont déclaré les chercheurs d'IBM. « Il est important de pouvoir hiérarchiser les actifs en fonction de l’aide qu’ils peuvent apporter à un attaquant pour atteindre ses buts et objectifs, de leur degré d'exposition et de l'impact qu'ils pourraient avoir sur l’entreprise ».

Commentaire