Les systèmes industriels (OT) sont loin d'être invulnérables aux cyberattaques. A l'instar des systèmes informatiques (IT), ils constituent même une menace de premier plan lié à des équipements tels que des contrôleurs ou des circuits programmables pour des usages bien souvent critiques (levage de pont, déclenchement de vannes ou de pompes hydrauliques, climatisation et chauffage, purification d'air...). Régulièrement présentés dans des rapports spécialisés (Anssi, Cesin, Clusif...) comme nécessitant une attention particulière des entreprises, ces systèmes OT sont donc régulièrement ciblés par les acteurs de la menace. A ce titre, la dernière étude menée par l'équipe de chercheurs en sécurité Vedere Labs de Forescout tire la sonnette d'alarme.

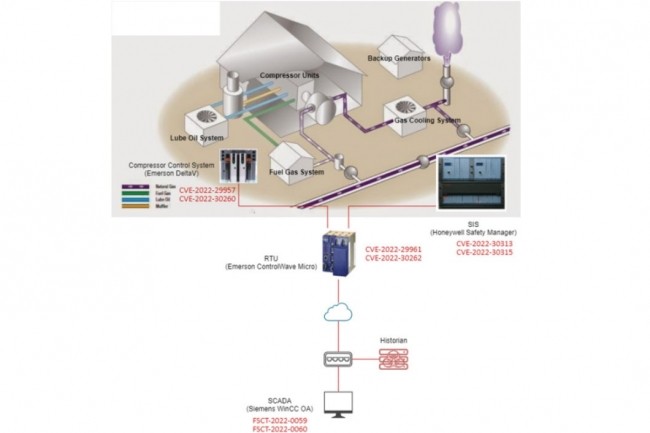

Selon ces spécialistes, une collection de 56 failles répertoriées sous l'appellation IceFall, a été identifiée et concerne 9 fournisseurs de systèmes OT, à savoir Honeywell, Motorola, Omron, Siemens, Emerson, JTEKT, Bentley Nevada, Phoenix Contract et Yokogawa. Ces derniers ont été prévenus de ces trous de sécurité dans une action coordonnée entre le CISA (l'équivalent de notre agence nationale de la sécurité des systèmes d'information mais au Etats-Unis), le CERT de VDE et Phoenix Contact. Les vulnérabilités sont variées et incluent aussi bien de la compromission d'identifiants (38%), de la manipulation de firmware (21%), d'exécution de code arbitraire à distance (14%), de la modification de configuration et des attaques par DoS (8% chacun). Ou encore du contournement d'authentification (6%) et de la manipulation de fichiers (3%).

Zoom sur les modèles d'équipements concernés

- Bently Nevada : 3700 (suivi de condition) ;

- Emerson : DeltaV et Ovation (système de contrôle distribué), OpenBSI (station de travail d'ingénierie), ControlWave, BB 33xx et ROC (unité de terminal distant), Fanuc et Pacsystems (contrôleur logique programmable) ;

- Honeywell : Trend IQ (contrôleur de fabrication), Safety Manager FSC (système d'instrumentation de sûreté), Experion LX (système de contrôle distribué), ControlEdge (unité de terminal distant) et Saia Burgess PCD (contrôleur logique programmable) ;

- JTEKT : Toyopuc (contrôleur logique programmable) ;

- Motorola : Moscad, ACE IP gateway et ACE1000 (unité de terminal distant), MDLC (protocole) et Moscad Toolbox STS (station de travail d'ingénierie) ;

- Omron : Sysmac Cx et Nx series (contrôleur logique programmable) ;

- Phoenix Contact : ProConOS (environnement d'exécution logique) ;

- Siemens : WinCC OA (contrôle de supervision et d'acquisition de données aka Scada) ;

- Yokogawa : Stardom (contrôleur logique programmable).

Le nombre d'équipements concernés n'a pas été précisé mais pourrait atteindre plusieurs milliers, d'autant que les exploits de failles associées ne sont vraiment pas à sous-estimer : « Le reverse engineering d'un seul protocole propriétaire a pris entre 1 jour et 2 semaines-homme, tandis que la réalisation de la même chose pour les systèmes complexes et multiprotocoles a pris 5 à 6 mois-homme. Cela montre que les capacités offensives menant au développement de logiciels malveillants ou de cyberattaques axés sur l'OT pourraient être développées par une équipe restreinte mais qualifiée à un coût raisonnable », ont indiqué les chercheurs.

Des mesures de contournement à appliquer

En attendant la disponibilité de correctifs par les fournisseurs et tous les produits concernés, Forescout avance quelques préconisations - souvent de bon sens mais pas toujours appliquées - pour aider les entreprises à éviter le pire. Cela passe notamment par la découverte et l'inventaire de tous les terminaux vulnérables, l'application des contrôles de segmentation et une bonne hygiène du réseau informatique, surveiller les correctifs publiés ainsi que tout le trafic réseau pour détecter les paquets malveillants.

Commentaire