Avec le lancement public de sa plateforme de sécurité, Cerby, spécialisée dans l'automatisation de la sécurité, sort du mode furtif. Selon la start-up, sa solution aide les entreprises à gérer le shadow IT, c'est-à-dire les applications utilisées par le personnel sans l'approbation préalable - voire à l’insu - des responsables informatiques. Sélectionnés et intégrés par des unités métiers autres que le département IT, il arrive que ces produits ne répondent pas aux normes industrielles comme le langage SAML (security assertion markup language), qui permet aux fournisseurs d'identité de transmettre les informations d'autorisation aux fournisseurs de service. Ou encore le SCIM system for cross-domain identity management ou système de gestion des identités interdomaines) pour la consignation et l'échange de données d'identité.

Pour désigner les applications qui relèvent du domaine de l'informatique fantôme, Cerby préfère le terme ingérable. « Après deux ans de fonctionnement furtif, nous lançons une plateforme dédiée à la détection et à la protection de ce que nous appelons les applications ingérables, unique en son genre », a déclaré Belsasar Lepe, cofondateur et CEO de Cerby. « Aujourd'hui, une application d’entreprise sur deux est une application ingérable et contribue à un peu moins des deux tiers des attaques de cybersécurité », a affirmé le CEO. Le désir des utilisateurs finaux d'avoir un contrôle total sur la sélection et l'utilisation des applications est l’un des moteurs essentiels du shadow IT. Citant une étude interne réalisée en partenariat avec Osterman auprès de plus de 500 professionnels d'Amérique du Nord et du Royaume-Uni travaillant pour des entreprises dont le chiffre d'affaires annuel dépasse les 100 millions de dollars, Cerby indique que 91 % des participants souhaitent avoir le contrôle total des applications. Pour minimiser les frictions entre utilisateurs et équipes IT, la plateforme propose une approche de la détection et de la protection des applications basée sur l'inscription, combinant autonomie des employés et sécurité de l'entreprise.

Accès centralisé et conformité simplifiée

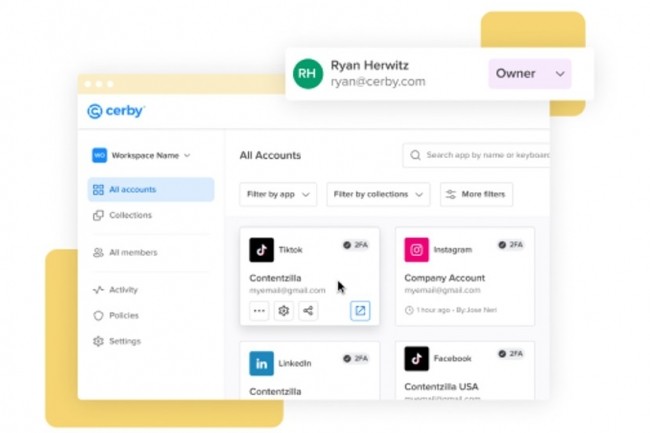

Selon Cerby, la plateforme permet aux utilisateurs de s'inscrire, ou d'enregistrer, des applications qui, jusqu'à présent, n'étaient pas gérées par leur équipe IT ou de sécurité. En arrière-plan, le système surveille ensuite les applications connectées pour vérifier la configuration sécurisée et les politiques de conformité de l'entreprise, notamment l'authentification à deux facteurs, la complexité des mots de passe et d'autres paramètres de sécurité courants. La solution propose aussi un accès centralisé aux applications, et aux utilisateurs de se connecter en toute sécurité à n'importe quelle application, même celles qui ne prennent pas en charge le SSO (single sign-on) de manière native, de stocker les données de connexion et de partager ces informations en toute sécurité avec les collaborateurs. Par conséquent, l'outil répond au problème des employeurs qui interdisent ou limitent l'accès des utilisateurs finaux aux applications, ce qui, selon le sondage d'Osterman Research, peut avoir un « effet négatif » sur les habitudes de travail. 52 % des personnes interrogées souhaitent que les équipes IT « ne se mêlent pas de leurs affaires ».

Belsasar Lepe fait par ailleurs remarquer que la plate-forme remplit deux fonctions principales : la détection et la protection. Alors que la détection fait référence au processus d'ensemencement d'agents dans les navigateurs et les appareils pour identifier les applications au fur et à mesure de leur inscription, la protection implique le profilage des nouvelles applications pour détecter d'éventuelles erreurs de configuration du point de vue de la sécurité. « Par exemple, si la plateforme découvre des comptes de médias sociaux pour lesquels l'authentification à deux facteurs est désactivée, elle en est informée et active automatiquement l'authentification en permanence », a encore expliqué M. Lepe.

Du RPA pour rationaliser le processus de connexion

Outre la détection et la protection des applications ingérables et la mise en œuvre d'une approche basée sur l'inscription, la plate-forme utilise la RPA (automatisation robotisée des processus) pour rationaliser le processus de connexion en activant l'authentification unique pour les applications ne prenant pas en charge les protocoles SAML et SCIM. En outre, elle centralise la journalisation des accès et envoie les données correspondantes aux systèmes SIEM pour une analyse plus approfondie. Dans le cadre de l'annonce, Cerby a révélé qu'elle avait levé 12 M$ en fonds d'amorçage auprès de Ridge Ventures, Bowery Capital, Okta Ventures, Salesforce Ventures et d'autres, portant le financement total à ce jour à 15,5 M$.

« Parce que nous travaillons avec beaucoup de grandes marques, nous avons désormais deux priorités : après avoir prouvé le bien-fondé de notre processus de vente, nous voulons recruter une équipe de vente et de marketing. Nous investissons donc une partie de notre capital dans le renforcement de nos efforts commerciaux. Nous allons aussi investir pour augmenter le nombre d'intégrations », a encore expliqué le CEO de Cerby. La start-up a quitté le mode furtif en annonçant qu'elle avait déjà constitué un portefeuille satisfaisant de clients, intégrant notamment des marques comme L'Oréal, MiSalud, Dentsu, Televisa et Wizeline. « Pour L'Oréal, Cerby fournit un espace sécurisé et centralisé pour gérer les comptes sociaux payants et permet l'intégration avec la technologie d'authentification unique de L'Oréal pour se connecter aux API des médias sociaux », a déclaré Cerby. La start-up vise également des intégrations avec des fournisseurs de technologies d'identité comme Okta et Azure ID.

Commentaire