L’opération multinationale de démantèlement, révélée par le FBI et le ministère de la Justice des États-Unis pour perturber le réseau de zombies et le logiciel malveillant connus sous le nom de Qakbot, a impliqué des actions aux États-Unis, en France, en Allemagne, aux Pays-Bas, au Royaume-Uni, en Roumanie et en Lettonie. C’est la première fois qu’une action menée sous l'égide des États-Unis contre une infrastructure de botnet utilisée par des cybercriminels pour diffuser des ransomwares, commettre des fraudes financières et d'autres activités cybercriminelles aura un tel impact financier et technique. L’infection des ordinateurs des victimes par le logiciel malveillant Qakbot - également connu sous des noms divers, dont Qbot et Pinkslipbot - a eu lieu principalement par l'intermédiaire de courriers électroniques non sollicités contenant des pièces jointes ou des liens malveillants.

Depuis sa création en 2008, le logiciel malveillant Qakbot a été utilisé dans des attaques par ransomware et autres cybercrimes qui ont causé des centaines de millions de dollars de pertes à des particuliers et à des entreprises aux États-Unis et à l'étranger. Ces dernières années, Qakbot est devenu le botnet de prédilection de certains gangs de ransomwares les plus tristement célèbres, parmi lesquels Conti, ProLock, Egregor, REvil, MegaCortex et Black Basta. Les administrateurs de Qakbot auraient reçu environ 58 M$ au total en rançons payées par les victimes.

Le trafic du botnet Qakbot redirigé vers et à travers des serveurs contrôlés

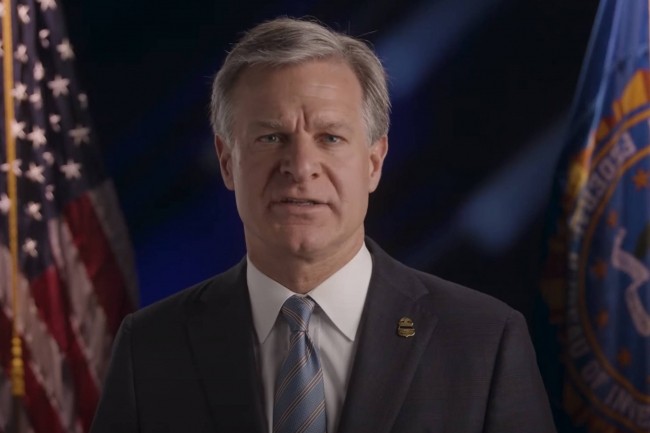

Le FBI a déclaré avoir accédé à l'infrastructure de Qakbot et identifié plus de 700 000 ordinateurs dans le monde, dont plus de 200 000 aux États-Unis, qui semblent avoir été infectés par Qakbot. En France 26 000 systèmes ont été compromis d'après un communiqué du parquet du Tribunal judiciaire de Paris relayé par Cybermalveillance.gouv.fr. Six serveurs sur les 170 à l’origine du bot se trouvaient par ailleurs sur le territoire français. Pour perturber le réseau de zombies Qakbot, le FBI a redirigé le trafic vers et à travers des serveurs sous son contrôle qui, à leur tour, ont demandé aux ordinateurs infectés aux États-Unis et ailleurs de télécharger un fichier créé par les forces de l'ordre pour désinstaller le logiciel malveillant Qakbot. Ce programme de désinstallation permet de libérer l'ordinateur victime du botnet, et d’empêcher l'installation ultérieure de logiciels malveillants par l'intermédiaire de Qakbot. Le ministère de la Justice a également annoncé la saisie de plus de 8,6 M$ en cryptomonnaie auprès de l'organisation cybercriminelle Qakbot, une somme désormais mise à la disposition des victimes. « Le FBI a neutralisé cette chaîne d'approvisionnement criminelle de grande envergure, en lui coupant l’herbe sous le pied », a déclaré Christopher Wray, directeur du FBI. « Parmi les victimes, il y a aussi bien des institutions financières de la côte Est qu'un fournisseur d'infrastructures critiques du Midwest ou un fabricant d'appareils médicaux de la côte Ouest ».

Le FBI s'est associé à l'Agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA), à Shadowserver, à l'unité de lutte contre la criminalité numérique Microsoft Digital Crimes Unit, à la National Cyber Forensics and Training Alliance et à Have I Been Pwned (HIBP) pour notifier les victimes et prendre les mesures correctives. En France, la section de lutte contre la cybercriminalité de la Juridiction Nationale de Lutte contre la Criminalité Organisée (JUNALCO) du parquet de Paris a supervisé l'opération sur le territoire. La sous-direction de la lutte contre la cybercriminalité a par ailleurs travaillé en coopération avec les enquêteurs des autres pays, sous la direction des parquets de Paris, Los Angeles, Francfort, et Rotterdam, à l’identification de cette infrastructure.

Un effet significatif attendu à court terme sur les cybergangs

« Les données relatives aux logiciels malveillants de Qakbot sont désormais consultables sur le site Have I Been Pwned », a écrit son fondateur Troy Hunt. Elles sont toutes consultables dans HIBP, même si l'incident est marqué comme « sensible ». Il faut donc d'abord vérifier que l’on contrôle l'adresse électronique via le service de notification, ou rechercher tous les domaines que l’on contrôle via la fonction de recherche de domaine. « Par ailleurs, les mots de passe du logiciel malveillant seront bientôt consultables dans le service Pwned Passwords, soit en ligne, soit via l'API », a ajouté Troy Hunt.

« La récente opération des forces de l'ordre visant Qakbot aura probablement un impact significatif à court terme (un à trois mois) sur les activités de nombreux groupes cybercriminels », a estimé Chris Morgan, analyste principal du renseignement sur les cybermenaces chez ReliaQuest. « On sait que de nombreux groupes de ransomware de premier plan encouragent l’usage de Qakbot pour faciliter l'accès initial aux entreprises ciblées. Cette perturbation de Qakbot va probablement obliger ces groupes à chercher d'autres méthodes, moins favorables, pour accéder à leurs cibles », a ajouté M. Morgan. « Reste qu’il est difficile de prédire ce que va devenir Qakbot », a encore déclaré l’analyste. « D'autres familles de logiciels malveillants, notamment le botnet Emotet, ont déjà été ciblées par les forces de l'ordre et bloquées pendant de longues périodes avant de réapparaître. Concernant les chargeurs de logiciels malveillants, ReliaQuest a récemment observé que Qakbot concentrait avec deux autres chargeurs 80 % du total des incidents impliquant un chargeur de logiciels malveillants. « Les deux autres chargeurs les plus couramment utilisés sont SocGholish et RaspBerry Robin. Il est tout à fait possible que les groupes criminels connus se tournent vers ces chargeurs performants pour suppléer à Qakbot ».

Des mesures d'atténuation à activer

Selon Troy Hunt, les conseils que l’on peut donner aux victimes d’incidents impliquant Qakbot sont les mêmes que ceux qui ont fait leurs preuves lors d'incidents précédents liés à des logiciels malveillants, à savoir : Maintenir à jour ses logiciels de sécurité, comme les antivirus avec les versions les plus récentes ; ne pas réutiliser les mêmes mots de passe pour plusieurs services et s’aider d’un gestionnaire de mots de passe pour générer des mots de passe forts et uniques ; activer l'authentification multifactorielle quand elle est prise en charge, au moins pour les services les plus importants ; pour les administrateurs ayant des utilisateurs concernés, la CISA a publié un rapport qui explique le fonctionnement du logiciel malveillant plus en détail, y compris des liens vers les règles YARA pour identifier plus facilement la présence du malware dans son réseau.

Commentaire