Le centre d'intervention d'urgence en matière de sécurité (Security Emergency response Center, ASEC) de l’entreprise de cybersécurité AhnLab met en garde contre une attaque des serveurs web Windows Internet Information Service (IIS) par le groupe de cybercriminels nord-coréens Lazarus qui les utilise comme points de distribution de leurs logiciels malveillants. La solution de serveur web Windows IIS de Microsoft sert à héberger des sites web ou des services d'application. Le groupe bénéficiant du soutien de la Corée du Nord utilise une modalité d’attaque dite par point d’eau ou « watering hole » pour l'accès initial.

« Le groupe commence par pirater des sites web coréens et modifie le contenu fourni par le site. Quand le système utilisant une version vulnérable d'INISAFE CrossWeb EX V6 visite ce site via un navigateur web, le logiciel malveillant Lazarus (SCSKAppLink.dll) est installé à partir du site de distribution en exploitant la vulnérabilité INISAFECrossWebEXSvc.exe », a déclaré l'ASEC. Même si la vulnérabilité a déjà été corrigée, les systèmes non corrigés continuent d'être attaqués. « Toute version vulnérable d'INISAFE CrossWeb EX V3 installée sur un système doit être désinstallée et mise à jour vers la dernière version », recommande l'ASEC.

Des serveurs Windows IIS sous le feu des attaques

L'entreprise de cybersécurité avait déjà fait état d'attaques contre les serveurs web Windows en mai dernier. À l'époque, l'attaquant utilisait des serveurs web mal gérés ou vulnérables comme point d'accès initial. Les chercheurs de l'ASEC ont également observé des cas où le protocole RDP était utilisé pour des déplacements latéraux après un processus de reconnaissance interne. « En général, si, au moment du scan, les attaquants trouvent un serveur web avec une version vulnérable, ils utilisent la vulnérabilité adaptée à la version pour installer un WebShell ou exécuter des commandes malveillantes », a précisé l'ASEC.

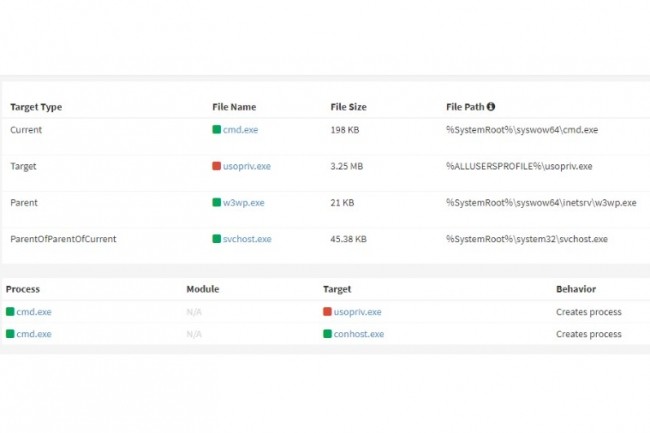

« Quand l'acteur de la menace exploite la vulnérabilité pour exécuter des commandes malveillantes ou utilise un WebShell pour télécharger des fichiers et exécuter des commandes à distance, les comportements malveillants sont exécutés par w3wp.exe, qui est le processus du serveur web IIS », a déclaré l'ASEC, ajoutant que « ce mode opératoire a été observé dans des cas récents de souches de logiciels malveillants du groupe Lazarus ».

Le malware JuicyPotato en première ligne

« Même si les acteurs de la menace peuvent contrôler les processus par le biais de WebShells ou d'attaques par dictionnaire, ils ne sont pas en mesure d’exécuter les comportements malveillants prévus parce que le processus w3wp.exe ne dispose pas des privilèges appropriés », a aussi expliqué l'ASEC. Pour surmonter cette limitation, les acteurs utilisent souvent simultanément des outils d'escalade des privilèges dans leurs attaques. Dans le cas présent, cette action est perpétrée par le logiciel malveillant JuicyPotato. « Les souches de logiciels malveillants Potato pour l'escalade des privilèges sont fréquemment utilisées dans les attaques contre les serveurs web Windows IIS et les serveurs de base de données MS-SQL. Celles utilisant Potato escaladent les privilèges en abusant de certains processus pour lesquels certains privilèges sont activés. Ensuite, le pirate peut exécuter des comportements malveillants grâce à cette élévation des privilèges », a expliqué l'ASEC.

En utilisant JuicyPatato pour exécuter un chargeur, l'acteur malveillant décrypte d'abord le nom de fichier des données à utiliser et obtient la chaîne de caractères correspondant au nom du fichier de données. Les fichiers portant ce nom sont recherchés dans trois chemins au total. « Même si nous n’avons pu récupérer les fichiers de ces chemins, la routine de chargement du logiciel malveillant permet de voir que le malware est un chargeur qui déchiffre les fichiers de données chiffrés et les exécute dans la zone de mémoire », a déclaré l'ASEC. Si le fichier existe dans le chemin d'accès, les trois premiers octets sont lus pour déterminer s'il s'agit de la chaîne « GIF ». « Il semble que l'auteur de la menace ait déguisé le fichier de données en fichier image GIF. Si les conditions sont réunies, les quatre octets suivants sont lus. Ils contiennent la taille des données qui seront lues », a encore déclaré l'ASEC. Les premières données obtenues (commençant par 0xC00) font office d’argument lors de l'exécution de l’exécutable portable (Portable Executable, PE) dans la zone mémoire, et sont donc considérées comme les données de configuration à utiliser par le logiciel malveillant décrypté. « Même si le fichier de données n'a pas encore été identifié, l'examen des cas précédents révèle que les souches de malware finalement exécutées sont principalement des chargeurs qui téléchargent d'autres types de logiciels malveillants ou des portes dérobées qui peuvent recevoir des commandes de l'acteur de la menace pour déclencher des actions malveillantes », a déclaré l'ASEC.

Commentaire