La division de recherche SentinelLabs de l’éditeur Sentinel One a identifié une version Linux du ransomware IceFire, Celui-ci exploite une vulnérabilité référencée CVE-2022-47986 du logiciel de partage de fichiers Aspera Faspex d'IBM, corrigée récemment. Jusqu'à présent, le malware IceFire ne ciblait que les systèmes Windows, mais sa mutation utilise une extension iFire qui se concentre désormais sur les systèmes d'entreprise Linux, comme l’avait signalé en octobre le groupe de chercheurs indépendants en cybersécurité MalwareHunterTeam spécialisé dans l’analyse et le suivi des menaces. Les cibles ont également changé : alors que IceFire visait les entreprises IT, la variante Linux attaque des sociétés du secteur des médias et du divertissement.

Selon le rapport de SentinelLabs, les tactiques des attaquants sont conformes à celles des familles de ransomwares « big-game hunting » (chasse au gros) qui impliquent une double extorsion, des attaques contre les grands comptes, l'utilisation de nombreux mécanismes de persistance et des tactiques d'évasion comme la suppression des fichiers log. On parle de double extorsion quand les attaquants volent des données tout en les chiffrant, et demandent généralement une rançon plus élevée.

Caractéristiques de la variante Linux d'IceFire

La version Linux d'IceFire est un fichier binaire ELF (exécutable et lisible) de 2,18 Mo, 64 bits, compilé avec le logiciel open source GCC (GNU compiler collection) pour l'architecture du processeur système AMD64. La charge utile fonctionne également avec succès sur les distributions Ubuntu et Debian basées sur Intel. La version Linux d'IceFire a été déployée sur des hôtes utilisant CentOS, une distribution Linux à code open source, qui utilisait une version vulnérable du logiciel de serveur de fichiers IBM Aspera Faspex.

Grâce à cet exploit, le système a téléchargé les charges utiles IceFire et les a exécutées pour chiffrer les fichiers et les renommer en y ajoutant l'extension « .ifire », après quoi la charge utile a été conçue de telle façon qu’elle se supprime elle-même pour éviter d'être détectée. La charge utile IceFire Linux est programmée pour exclure le chiffrement de certains fichiers et chemins critiques pour le système, notamment les extensions de fichiers .cfg, .o, .sh, .img, .txt, .xml, .jar, .pid, .ini, .pyc, .a, .so, .run, .env, .cache, .xmlb, et p ; et les chemins /boot, /dev, /etc, /lib, /proc, /srv, /sys, /usr, /var, /run. Ainsi, les parties critiques des systèmes ne sont pas cryptées et restent opérationnelles. Une autre tactique observée dans la variante Linux d'IceFire est l'exploitation d'une vulnérabilité au lieu de la diffusion traditionnelle par le biais de messages d'hameçonnage ou de l'utilisation de certains frameworks tiers de post-exploitation, notamment Empire, Metaspoilt et Cobalt Strike.

Cryptage RSA et réseau Tor

Les charges utiles IceFire sont hébergées sur le droplet DigitalOcean, une machine virtuelle hébergée sur la plateforme cloud DigitalOcean utilisant l'adresse IP 159.65.217.216. Les chercheurs de SentinelLabs recommandent d'utiliser des caractères génériques pour cette adresse IP Digital Ocean au cas où les acteurs changeraient de domaine de livraison. Autrement appelé « wildcarding », l’usage de caractères génériques revient à utiliser un caractère de remplacement dans une politique de sécurité ou une règle de configuration pour couvrir plusieurs dispositifs. Le payload d'IceFire utilise un algorithme de chiffrement RSA avec une clé publique RSA codée en dur dans le binaire.

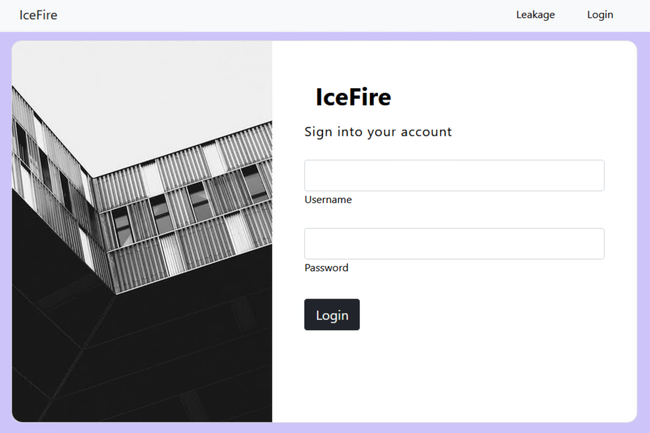

« De plus, la charge utile dépose une note de rançon à partir d'une ressource intégrée dans le binaire et l'écrit dans chaque répertoire ciblé pour le chiffrement des fichiers », ajoute le rapport. Le message de demande de rançon d'IceFire comprend un nom d'utilisateur et un mot de passe prédéfinis qui doivent être utilisés pour accéder au site web de paiement de la rançon, lequel est hébergé sur un service caché Tor (les sites web et les services sont hébergés sur le réseau décentralisé Tor pour permettre une navigation anonyme). Par rapport à Windows, Linux présente plus de difficultés pour les ransomwares, en particulier à grande échelle - de nombreux systèmes Linux sont des serveurs, moins sensibles aux méthodes d'infection courantes comme le phishing ou les téléchargements « drive-by ». C'est pourquoi les attaquants ont eu recours à l'exploitation de vulnérabilités dans les applications, comme l'a montré le groupe de ransomwares IceFire, qui a utilisé la vulnérabilité d'IBM Aspera pour déployer ses charges utiles.

Commentaire