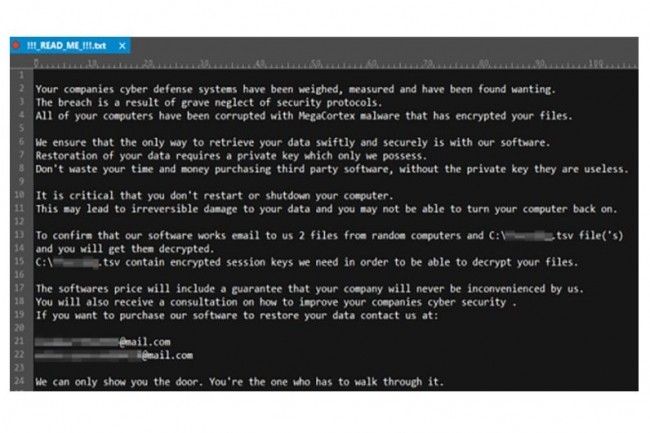

Loin d'être une cybermenace appartenant au passé, les ransomwares ont encore leur mot à dire. Alors que les cryptolockers se sont multipliés ces derniers temps, les malwares spécialisés dans le rançonnage poursuivent leur activité. Le petit dernier, trouvé par les chercheurs en sécurité de l'éditeur de sécurité Sophos, est baptisé MegaCortex. « La méthode complexe d’infection utilisée par MegaCortex fait appel à la fois à des composants automatisés et manuels pour infecter un plus grand nombre de victimes », indique Sophos dans un billet de blog.

« Les cybercriminels ont utilisé un outil script d’attaque classique de type red-team pour appeler un shell inverse Meterpreter dans l’environnement de la victime. À partir de ce shell inverse, la chaîne d’infection a utilisé des scripts PowerShell, des fichiers batch provenant de serveurs distants et des commandes qui n’ont fait que faciliter l’envoi, par le malware, de charges virales secondaires exécutables (incorporées dans le malware initialement exécuté) sur des machines spécifiques », poursuivent les chercheurs.

Un lien avec les malwares Emotet et Qbot pas encore déterminé

Aucune précision n'a été apportée concernant l'étendue de cette cybermenace qui a été détectée dans plusieurs pays dans le monde, notamment en Italie, aux Etats-Unis, mais également aux Pays-Bas et en France. Sophos indique par ailleurs qu'il existerait une corrélation entre les attaques par le ransomware MegaCortex et les malwares Emotet et Qbot. L'éditeur poursuit actuellement son analyse. « Ces deux familles de malwares peuvent servir à véhiculer les charges virales d’autres logiciels malveillants, Emotet étant étroitement associé au voleur d’identifiants Trickbot, qui peut également télécharger et installer des charges virales de malwares additionnels sur des ordinateurs infectés. Nous n’avons pas trouvé de preuves évidentes qu’Emotet ou Qbot soient vraiment à l’origine de cette infection. »

Commentaire