Fin 2023, le monde IT et sécurité retenait son souffle avec l'exploit de la faille Citrix Bleed. Capable de contourner les exigences en matière de mot de passe et de MFA pour détourner avec succès des sessions d'utilisateurs légitimes sur les passerelles Citrix NetScaler Web Application Delivery Control (ADC) et Gateway, cette vulnérabilité avait été exploitée avec succès par le cybergang Lockbit 3.0. Malheureusement ce fantôme du passé semble ressurgir. Car bis repetita le fournisseur a ainsi comblé une nouvelle faille critique affectant encore une fois sa gamme d'appliances NetScaler. ADC et Gateway Avec à la clé la capacité pour des attaquants de voler des informations sensibles dans la mémoire des terminaux...

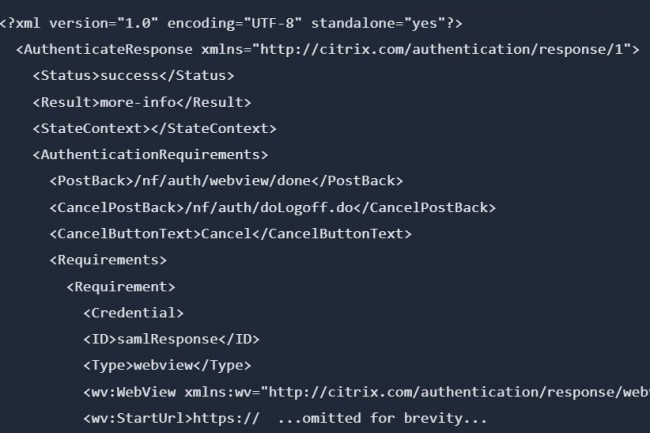

Selon un rapport de Bishop Fox, cette menace a été corrigée discrètement par l'éditeur dans ses produits NetScaler v13.1-50.23. "La vulnérabilité offrait à un attaquant d'obtenir à distance des informations sensibles à partir d'une appliance NetScaler configurée comme une passerelle ou un serveur virtuel AAA via une interface Web très couramment connectée, et sans nécessiter d'authentification", a expliqué Bishop Fox. Les composants NetScaler concernés sont utilisés pour l'authentification, l'autorisation et l'audit (AAA), ainsi que pour l'accès à distance. La dernière version de cette solution est la 14.1-21.15, publiée le 23 avril 2024.

Une similitude avec Citrix Bleed

Les produits NetScaler utilisant les versions affectées étaient vulnérables à une lecture de mémoire hors limites non authentifiée ouvrant la voie à de la captation d'informations sensibles. Bien qu'elle ne soit pas aussi critique, ce trou de sécurité est similaire à celui de Citrix Bleed (CVE-2023-4966), la zero day de l'année dernière qui affectait les mêmes terminaux et avait fait l'objet d'une exploitation massive.

Citrix Bleed a un score CVSS de 9,4/10, ce qui en fait une vulnérabilité de divulgation d'informations critique et de haute sévérité. Tout comme cette faille, l'exploitation de Citrix Bleed n'était possible que dans les cas où les dispositifs NetScaler ADC et Gateway étaient configurés en tant que Gateway (serveur virtuel VPN, ICA Proxy, CVPN, RDP Proxy) ou serveur virtuel AAA. L'incapacité de ce bogue à exposer des données très sensibles le distingue de la CVE-2023-4966. "Ce bogue est presque identique à la vulnérabilité Citrix Bleed (CVE-2023-4966), sauf qu'il est moins susceptible de renvoyer des informations très sensibles à un attaquant", indique le blog.

Une mise à jour à appliquer dès que possible

Bien que la vulnérabilité n'ait pas reçu d'ID CVE, probablement parce que Citrix n'a fait aucune divulgation publique à ce sujet jusqu'à présent, il a été observé qu'elle était corrigée dans la version 13.1-51.15 de NetScaler. Il est possible que l'entreprise ait silencieusement résolu le problème sans le divulguer. Bishop Fox a exhorté les utilisateurs à mettre à jour la version 13.1-51.15 ou une version plus récente afin de remédier à cette vulnérabilité. "La vulnérabilité propose à un attaquant de récupérer des données potentiellement sensibles de la mémoire", a ajouté Bishop Fox. "Bien que dans la plupart des cas aucune valeur ne soit renvoyée, nous avons observé des cas où les corps des requêtes POST sont divulgués. Celles-ci peuvent contenir des informations d'identification ou des cookies". A ce stade on ne sait pas si Citrix a divulgué cette vulnérabilité en privé à ses clients ou si la société a reconnu le problème soulevé par Bishop Fox comme telle.

Commentaire