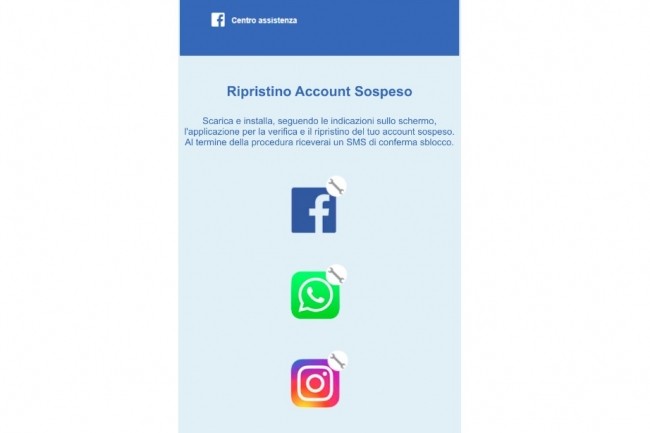

Vieux comme le monde, les logiciels espion ont toujours - malheureusement - le vent en poupe. Un dernier exemple en date concerne Hermit, un spyware utilisé par le gouvernement du Kazakhstan développé par l'éditeur italien RCS Labs qui utilise une combinaison de tactiques pour cibler les utilisateurs de terminaux mobiles Android et iOS. « Dans certains cas, nous pensons que les acteurs ont travaillé avec le FAI de la victime pour désactiver la connectivité des données mobiles de la cible », ont expliqué les chercheurs en sécurité de l'équipe Threat Analysis Group de Google. « Une fois désactivé, l'attaquant enverrait un lien malveillant par SMS demandant à la cible d'installer une application pour récupérer sa connectivité de données. Nous pensons que c'est la raison pour laquelle la plupart des applications se sont fait passer pour des applications d'opérateurs mobiles. Lorsque l'implication du FAI n'est pas possible, les applications sont déguisées en applications de messagerie ».

Hermit est un logiciel espion modulaire disposant de capacités malveillantes que les cybecriminels activent après téléchargement et installation de fausses applications de gestion ou d'assistance de comptes. Les autorisations de ce spyware sont importantes : exploitation d'un terminal rooté, enregistrement de conversations, redirection d'appels, collecte de logs d'appels, SMS, photos...

Pas d'app malveillante noyautée par Hermit sur le Google Pay

Pour distribuer leurs fausses applications, les cyberpirates ont simplement suivi les instructions recommandées par Apple utilisant le protocole itms-services. « L'application résultante est signée avec un certificat d'une société nommée 3-1 Mobile SRL (ID développeur : 58UP7GFWAA). Le certificat satisfait à toutes les exigences de signature de code iOS sur tous les appareils iOS, car l'entreprise était inscrite au programme Apple Developer Enterprise », expliquent l'équipe de sécurité de Google. Elle a découvert que la version iOS d'Hermit se servait de six exploits connus dans iOS, dont la plupart ont depuis été corrigés. Il s'agit en l'occurrence de : CVE-2018-4344 (LightSpeed), CVE-2019-8605 (SockPuppet), CVE-2020-3837 (TimeWaste), CVE-2020-9907 (AveCesare), CVE-2021-30883 (Clicked2) et CVE-2021-30983 (Clicked3).

Les utilisateurs Android ne sont pas non plus épargnés mais s'avère un peu moins problématique que pour iOS dans la mesure où les applications malveillantes contenant le spyware Hermit ne sont pas (encore?) apparues sur Google Play : « L'installation de l'APK téléchargé nécessite que la victime autorise l'installation d'applications à partir de sources inconnues », indiquent les experts.

Commentaire