Des chercheurs de Sysdig mettent en garde contre une campagne d'attaque en cours contre des serveurs GitLab vulnérables entraînant le déploiement de logiciels malveillants de cryptojacking et de proxyjacking. Les attaques utilisent des logiciels malveillants multi-plateformes, des rootkits de noyau et de multiples couches d'obfuscation et tentent d'échapper à la détection en abusant de services légitimes. « Cette opération était beaucoup plus sophistiquée que la plupart des attaques observées par le Sysdig TRT », ont déclaré les chercheurs de la société de sécurité Sysdig dans un dernier rapport. « De nombreux attaquants ne se soucient pas du tout de la furtivité, mais cet attaquant a apporté un soin particulier à l'élaboration de son opération. Les techniques et outils furtifs et évasifs utilisés dans cette opération rendent la défense et la détection plus difficiles ».

Les attaquants à l'origine de la campagne d'attaques, que Sysdig a baptisée LABRAT, recherchent des serveurs GitLab vulnérables à un problème de sécurité critique connu, répertorié en tant que CVE-2021-22205. Cette faille provient d'une mauvaise validation des fichiers images lorsque GitLab les traite avec ExifTool et peut entraîner l'exécution de code à distance. Elle a été corrigée en avril 2021 dans les versions 13.8.8, 13.9.6 et 13.10.3, mais les exploits pour cette faille sont toujours activement utilisés dans les attaques, ce qui signifie que les pirates trouvent suffisamment de serveurs non corrigés pour justifier leur utilisation.

Le service TryCloudflare dans la boite à outils des pirates

Une fois qu'ils ont obtenu l'exécution du code à distance, les attaquants exécutent une commande curl pour télécharger et exécuter un script malveillant pour un serveur de commande et de contrôle (C2) avec un nom d'hôte trycloudflare.com. TryCloudflare est un service gratuit fourni par Cloudflare pour donner la capacité aux utilisateurs d'évaluer les différentes fonctionnalités de la plateforme. Les attaquants sont connus pour en abuser pour obfusquer l'emplacement réel de leur serveur C2, puisque le CDN de Cloudflare agit comme un proxy entre les deux. Une fois exécuté sur un système, le script vérifie si le processus watchdog est en cours d'exécution et tente de le tuer, supprime les fichiers des infections précédentes, désactive les mesures de défense de Tencent Cloud et d'Alibaba, télécharge d'autres binaires malveillants, met en place de nouveaux services système, modifie les tâches cron pour obtenir la persistance, collecte les clés SSH stockées localement qui sont ensuite utilisées pour effectuer un mouvement latéral vers d'autres systèmes.

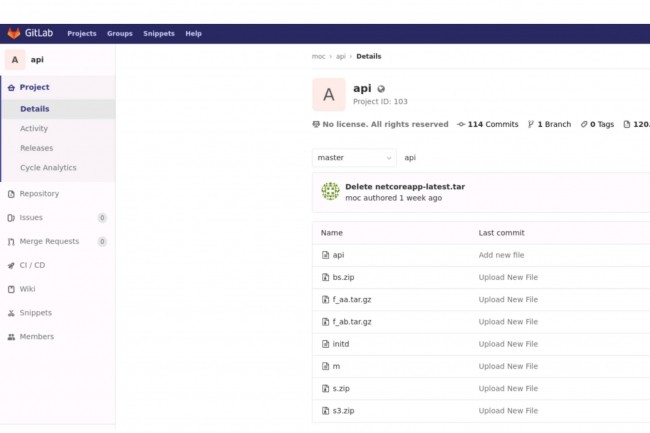

Pour obfusquer leur communication avec les serveurs C2, les attaquants ont déployé le tunnel CloudFlare, une puissante solution de tunnelisation du trafic qui permet aux utilisateurs d'exposer des services locaux via le réseau sécurisé de Cloudflare sans modifier les paramètres du pare-feu ni procéder à une redirection de port. Des chercheurs de GuidePoint Security ont récemment signalé une augmentation du nombre d'attaques utilisant le tunnel CloudFlare et TryCloudflare. Dans certaines de ces attaques, les LABRAT ont hébergé leurs binaires malveillants sur un serveur GitLab privé qui est en ligne depuis septembre 2022 mais qui a été continuellement mis à jour. On ne sait pas à ce stade si les attaquants sont propriétaires de ce serveur ou s'il s'agit d'un serveur compromis utilisé à mauvais escient pour héberger leurs fichiers.

Un ensemble d'outils avancés utilisés

Dans les différentes attaques LABRAT qu'ils ont étudiées, les chercheurs de Sysdig ont constaté que l'acteur malveillant à l'origine de cette campagne utilisait de nombreux outils prêts à l'emploi. L'un d'entre eux est open source, Global Socket (GSocket), pour que deux systèmes situés dans des réseaux privés différents communiquent l'un avec l'autre sans qu'il ne soit nécessaire d'activer le suivi de port. Cela est possible grâce à un réseau de serveurs proxy qui utilisent le chiffrement et peuvent également acheminer le trafic via Tor, ce qui rend très difficile la découverte de l'autre machine. Dans ce cas, GSocket a été utilisé comme une porte dérobée pour que les attaquants accèdent à distance au système et envoient des commandes. Pour obtenir la persistance et déployer GSocket en tant que service qui s'active au redémarrage du système, les attaquants ont essayé d'exploiter la vulnérabilité d'élévation de privilèges PwnKit (CVE-2021-4034) sur les systèmes Linux.

Les chercheurs ont également trouvé des preuves que les attaquants impliqués dans la campagne LABRAT ont utilisé un rootkit open source appelé hiding-cryptominers-linux-rootkit conçu pour cacher les fichiers et les processus ainsi que leur utilisation de l'unité centrale et destiné à masquer les activités de cryptomining. En effet, LABRAT est en fin de compte une attaque à but lucratif et l'un des moyens utilisés par les attaquants pour monétiser les serveurs piratés a consisté à déployer une variante personnalisée du programme de minage de crypto-monnaie open source XMRig. Ce programme a été déployé par un loader écrit dans le langage de programmation Go, qui s'est assuré que le programme de minage de crypto-monnaies était déployé en tant que service se faisant passer pour le service légitime sshd (démon SSH).

Monétiser l'attaque via IPRoyal

Une deuxième méthode pour gagner de l'argent a consisté à déployer un outil associé au service IPRoyal pour que les utilisateurs partagent leur bande passante avec d'autres, moyennant paiement, en déployant un logiciel proxy sur leurs machines. Cette méthode d'exploitation de systèmes compromis est de plus en plus courante et a été baptisée proxyjacking. Les chercheurs ont également trouvé des fichiers associés à un autre service de proxy appelé ProxyLite. L'outil fourni par ce service est écrit en .NET Core, ce qui le rend multi-plateformes, et il utilise des techniques d'obfuscation avancées qui semblent être conçues pour rendre la détection et l'analyse plus difficiles.

« Le cryptomining et le proxyjacking ne devraient jamais être considérés comme des logiciels malveillants nuisibles et être éliminés nécessitant de reconstruire le système sans avoir mené une enquête approfondie », ont averti les chercheurs de Sysdig. « Comme nous l'avons vu dans cette opération, les logiciels malveillants ont la capacité de se propager automatiquement à d'autres systèmes à l'aide de clés SSH. Nous avons également constaté par le passé, avec SCARLETEEL, que les attaquants installent des cryptomineurs, mais volent également la propriété intellectuelle s'ils en ont l'occasion ». Le rapport de Sysdig contient divers indicateurs de compromission associés à cette campagne en cours, tels que les noms et les hachages de fichiers, les URL malveillants et les adresses IP qui peuvent être utilisés pour construire des détections.

Commentaire