Des chercheurs de Trend Micro ont découvert un ransomware basé sur Linux répondant au nom de Cheerscrypt et ciblant les serveurs ESXi de VMware. Il suit ainsi les traces d'autres ransomwares comme LockBit, Hive et RansomeXX. Roger Grimes, évangéliste chez KnowBe4, un fournisseur spécialisé dans la sensibilisation à la sécurité, explique que, partout dans le monde, la plupart des entreprises fonctionnent avec des machines virtuelles VMware. « Ce modus operandi facilite grandement la tâche des attaquants par ransomware, car ils peuvent chiffrer un serveur - le serveur VMware - puis chiffrer toutes les machines virtuelles guest qu'il contient. Une seule compromission et une seule commande de chiffrement suffit pour crypter des dizaines ou des centaines d'autres instances en même temps », a-t-il ajouté.

« Double extorsion »

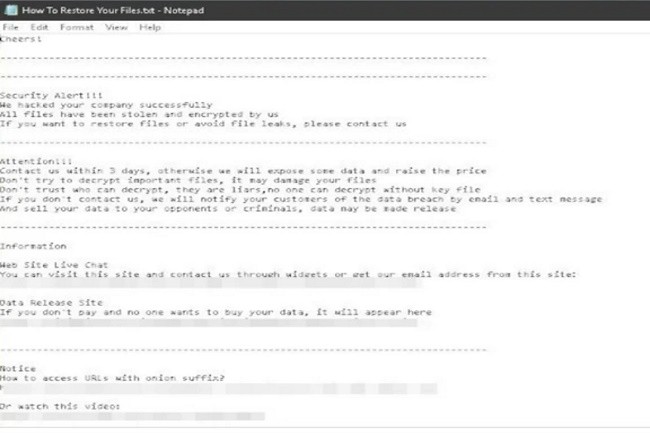

Dans un blog de Trend Micro, les chercheurs Arianne Dela Cruz, Byron Gelera, McJustine De Guzman et Warren Sto. Tomas, expliquent qu'après avoir obtenu un paramètre d'entrée spécifiant un chemin de chiffrement, une commande émise par Cheerscrypt arrête tous les processus de la VM pour s'assurer que le ransomware peut chiffrer tous les fichiers liés à la VM. « Le gang qui exploite Cheerscrypt utilise une technique dite de « double extorsion » pour soutirer de l'argent à ses cibles », expliquent encore les chercheurs. Dans un message intitulé « Alerte de sécurité ! !! », les attaquants informent l’entreprise victime qu’elle a été « piratée avec succès ». Ils ajoutent que « tous les fichiers ont été volés et cryptés par nous ». Et invite l’entreprise qui veut « restaurer ses fichiers ou éviter les fuites de fichiers, à les contacter ». Les chercheurs font remarquer que Cheerscrypt se sert d'un mode de chiffrement public/privé pour brouiller les fichiers sur le serveur cible. Le fichier exécutable du ransomware contient une clé publique, tandis que l'attaquant détient la clé privée nécessaire pour déchiffrer les fichiers chiffrés avec la clé publique.

Extension probable de la portée de la violation

Les chercheurs de Trend Micro expliquent aussi qu'ESXi est largement utilisé dans les entreprises pour la virtualisation des serveurs. Il s'agit donc d'une cible populaire pour les attaques de ransomware. C’est pourquoi, les entreprises doivent s'attendre à ce que les acteurs malveillants améliorent leur arsenal et pénètrent dans autant de systèmes et de plates-formes qu'ils le peuvent pour en tirer un avantage financier. « Étant donné que de plus en plus d’entreprises améliorent leur sécurité en adoptant l'authentification multifacteur avec la biométrie, elles verrouillent effectivement la porte d'entrée la plus appréciée des pirates », a déclaré John Gunn, le CEO de Token. « Pour autant, cela ne signifie pas que les pirates vont disparaître, mais qu’ils vont plutôt se réorienter vers des attaques de ce type ».

Commentaire