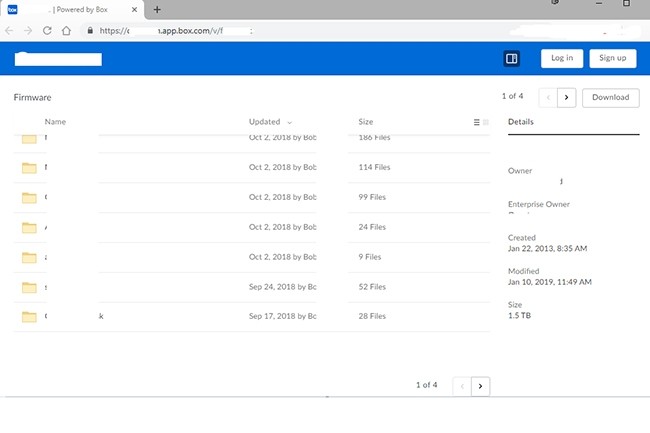

Les clients Box Enterprise disposent de leur propre sous-domaine pour accéder à la plateforme de stockage de document. Les utilisateurs peuvent ainsi partager des fichiers via des liens unique, qu’ils peuvent définir comme ils le souhaitent. Mais, comme l’a révélé l’entreprise de cybersécurité Adversis, ces URL et noms de dossiers peuvent être facilement forcés. « Après avoir identifié des milliers de sous-domaines clients Box à l'aide de techniques standard de collecte d'informations et d'une liste de mots relativement longue, nous avons découvert des centaines de milliers de documents et de téraoctets de données exposés sur des centaines de clients » indiquent les chercheurs de l’entreprise dans un article.

L’éditeur indique qu’il ne s’agit pas d’un bug ou d’une vulnérabilité mais d’un problème de configuration de la fonction de partage des liens générés. Ces derniers sont publics par défaut. En trouvant le bon lien, il était donc possible d’accéder aux documents d’utilisateurs clients et même de Box en interne ! Adversis a pointé plusieurs dizaines d’entreprises clientes de l’éditeur vulnérable à ce problème. Schneider Electrics, Apple, Amadeus, la chaîne de télévision Discovery, ou PointCare, dans les assurances médicales sont concernées d’après nos confrères de TechCrunch.

Accès aux copies de passeport et numéro de sécurité sociale

Le problème remonte cependant à septembre 2018, où Adversis avait prévenu Box de ces problèmes. De son côté, l’éditeur avait recommandé aux administrateurs des comptes Box de configurer l’accès des liens partagés aux « personnes de votre entreprise », d’exécuter régulièrement un rapport de liens partagés pour trouver et gérer ce genre de liens. Box a profité de la publication de l'article d'Advertis pour republier un billet de blog sur comment bien gérer le partage de liens Box en entreprise. Comme en 2018, l’éditeur recommande surtout de ne pas créer ce genre d’URL pour des contenus sensibles… En effet, si Adversis est tombé sur des jeux de données marketing de moindre importance, l’éditeur a aussi pu avoir accès à des centaines de copies de passeports, numéros de sécurité sociale ou de comptes en banques, données IT, listes d’employés, etc.

Commentaire