La meilleure défense est souvent l’attaque. Microsoft l’a bien compris concernant la sécurité de ses services d’IA en intentant un procès contre le détournement de ses modèles pour proposer du contenu violent. La cible de son courroux, un gang connu sous le nom Storm-2139 qui a utilisé des identifiants volés, ainsi que des techniques de jailbreaking de l’IA pour créer ses propres services payants. Connues sous le nom de LLMjacking, ce phénomène émerge et entraîne des coûts financiers importants pour les victimes peu méfiantes.

Identification de quatre membres de Storm-2139

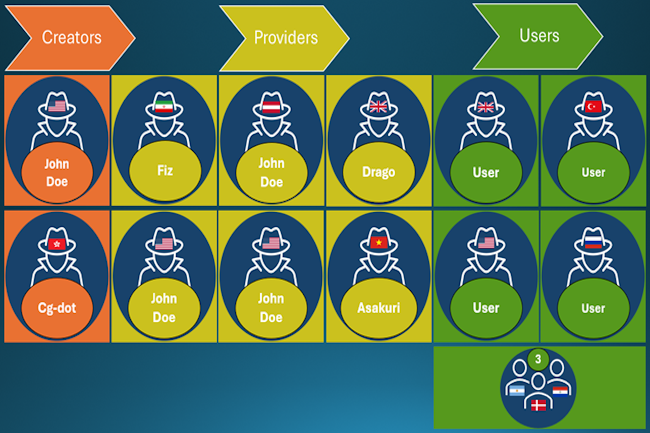

« Storm-2139 est organisé en trois groupes principaux : les créateurs, les fournisseurs et les utilisateurs », ont écrit les avocats de la Digital Crimes Unit de Microsoft dans un blog. « Les créateurs ont mis au point les outils illicites qui ont permis d'abuser des services générés par l'IA. Les fournisseurs ont ensuite modifié et fourni ces outils aux utilisateurs finaux, souvent avec différents niveaux de service et de paiement. Enfin, les utilisateurs se sont servis de ces outils pour générer des contenus synthétiques violents, souvent centrés sur des célébrités et des images sexuelles. »

Microsoft a réussi à identifier quatre des dix personnes soupçonnées d’appartenir au gang Storm-2139, à savoir : Arian Yadegarnia, alias « Fiz », d'Iran ; Alan Krysiak, alias « Drago », du Royaume-Uni ; Ricky Yuen, alias « cg-dot », de Hong Kong ; et Phát Phùng Tấn, alias « Asakuri », du Viêt Nam. Cg-dot serait l'un des deux « créateurs », tandis que les trois autres seraient des « fournisseurs » de l'opération criminelle. Deux membres basés aux États-Unis, dans l'Illinois et en Floride ont également été identifiés, mais pour l'instant, Microsoft a indiqué qu'elle gardait ces identités secrètes en raison des enquêtes criminelles en cours.

Entraide entre les membres du gang

En janvier, après avoir annoncé qu'elle intentait une action en justice contre les cybercriminels qui abusent de ses services d'intelligence artificielle, Microsoft a réussi à saisir un site web opérationnel essentiel de Storm-2139. Cette saisie et les documents juridiques non scellés ont immédiatement suscité beaucoup de commentaires sur les canaux de communication utilisés par le gang, les membres et les utilisateurs spéculant sur les identités qui auraient pu être exposées. Les avocats de Microsoft ont aussi vu leurs informations personnelles et leurs photographies partagées. « En conséquence, les avocats de Microsoft ont reçu divers courriels, dont plusieurs émanant de membres présumés de Storm-2139 qui tentaient de rejeter la faute sur d'autres membres de l'opération », a déclaré l'unité de lutte contre la criminalité numérique de Microsoft.

Un coût potentiel élevé pour les entreprises

Le LLMjacking est une continuation de la pratique cybercriminelle consistant à abuser d'identifiants de comptes cloud volés pour mener diverses opérations illégales, comme le cryptojacking, lequel consiste à abuser de ressources cloud piratées pour miner de la crypto-monnaie. La différence réside dans le fait qu'un grand nombre d'appels d'API aux LLM peut rapidement engendrer des coûts considérables, les chercheurs estimant les coûts potentiels à plus de 100 000 dollars par jour lorsqu'ils interrogent des modèles avancés. En septembre dernier, l'éditeur Sysdig a signalé que le nombre de requêtes frauduleuses envoyées aux API de Bedrock d’Amazon avait été multiplié par dix et que le nombre d'adresses IP impliquées dans ces attaques avait doublé.

Le service Bedrock propose aux entreprises de déployer et d'utiliser facilement des LLM provenant de plusieurs entreprises d'IA, de les enrichir de leurs propres ensembles de données et de créer des agents et des applications autour d'eux. Le service prend en charge une longue liste d'actions API pour gérer les modèles et interagir avec eux de manière programmatique. Microsoft livre un service similaire appelé Azure AI Foundry, et Google a l’équivalent Vertex AI. Selon Sysdig, les attaquants ont d’abord abusé des identifiants AWS pour accéder aux modèles Bedrock déjà déployés par les entreprises victimes, mais l’éditeur a ensuite constaté que les attaquants tentaient d'activer et de déployer de nouveaux modèles dans les comptes compromis. Au début du mois, Sysdig a vu que des attaques de LLMjacking ciblaient le modèle DeepSeek R1 quelques jours après sa publication. L’entreprise de sécurité a également découvert plus d'une douzaine de serveurs proxy qui utilisaient des identifiants volés dans de nombreux services différents, notamment OpenAI, AWS et Azure.

Commentaire