Aider à tout prix les entreprises à faire face aux vulnérabilités affectant Exchange. Tel semble être le mot d'ordre de Microsoft qui met les bouchées double pour les accompagner dans la détection et la remédiation des failles Proxylogon. A l'origine poussées par le cybergang chinois Hafnium, ces failles ont depuis été exploitées au travers notamment du ransomware DearCry. Si dans un premier temps la firme de Redmond a publié en urgence une batterie de correctifs, en dehors de son cycle habituel de mises à jour patch tuesday, l'éditeur va plus loin aujourd'hui.

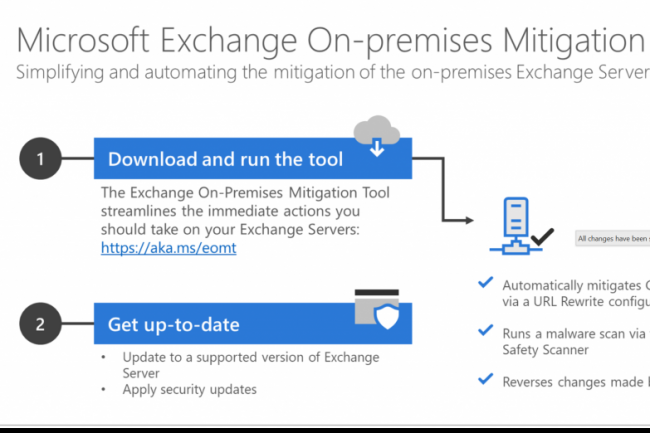

Car toutes les entreprises ne disposent pas nécessairement de temps et de ressources pour détecter et appliquer ces correctifs sans impacter leur activité. Une raison qui a poussée Microsoft à lancer un outil simple et activable en un clic pour savoir d'abord si sa messagerie Exchange est exposée et appliquer un correctif de remédiation pour parer au plus pressé. Attention car il ne s'agit pas d'un correctif définitif : il faudra donc que l'entreprise prenne le temps de suivre le processus classique de mise à jour pour une protection optimale de ses serveurs Exchange. En attendant, cela permet toutefois de parer au pire. Alors comment faire ? C'est assez simple comme l'a précisé Microsoft dans un billet.

Les Etats-Unis particulièrement touchés

« Téléchargez cet outil. Exécutez-le immédiatement sur vos serveurs Exchange. Ensuite, suivez les instructions plus détaillées ici pour vous assurer que votre Exchange local est protégé. Si vous utilisez déjà Microsoft Safety Scanner, il est toujours actif et nous vous recommandons de le maintenir en cours d'exécution car il peut être utilisé pour aider à des atténuations supplémentaires », indique Microsoft. « Une fois lancé, l'outil Exécuter EOMT.ps1 effectuera trois opérations : atténuation des attaques connues actuelles à l'aide de CVE-2021-26855 via une configuration de réécriture d'URL. Analyse du serveur Exchange à l'aide du scanner de sécurité Microsoft et tentative d'annulation des modifications apportées par les menaces identifiées ».

A ce jour, plus de 30 000 entreprises aux Etats-Unis ont été victimes de ces failles Exchange. Pour faire face à cette menace, un groupe de coordination unifié comprenant des agents du FBI, du département de la cybersécurité et de la sécurité des infrastructures, et du département de la sécurité intérieure a été activé. Selon un rapport de Check Point, le nombre d'attaques visant Microsoft Exchange Server est passé de 700 par jour le 11 mars à plus de 7 200 quatre jours plus tard. Parmi les principaux pays touchés outre les Etats-Unis, on trouve également l'Allemagne, le Royaume-Uni et les Pays-Bas. « Près d'un quart de toutes les tentatives d'attaques visaient des serveurs Exchange dans le gouvernement et l'armée, suivis de 15% dans le secteur manufacturier, 14% dans les services bancaires et financiers, 7% chez les éditeurs de logiciels et 6% dans les soins de santé », indique Silicon Angle.

Commentaire