Au mois de janvier, Microsoft devait révoquer les certificats de 20 autorités de certification (CA). L'éditeur a depuis revu sa liste à la baisse. Des dizaines de milliers de sites web sécurisés pourront alors afficher des erreurs dans les navigateurs des internautes et les alerter de la non-validité des certificats. Les autorités de certification propriétaires disposent d’un mois pour les remplacer. Tous les certificats radiés du programme Trusted Root Certificate Program (MTRCP) de Microsoft appartiennent à des autorités de certifications gérées par des organisations privées ou publiques situées aux États-Unis, en France, en République tchèque, au Japon, au Danemark, au Chili, en Turquie, au Luxembourg, en Irlande, en Slovénie et au Brésil. Leur révocation du programme de Microsoft implique que ces CA seront également retirées de la liste des certificats de confiance de Windows, utilisés jusque-là par des navigateurs comme Google Chrome, Internet Explorer et Microsoft Edge, ainsi que par les clients de messagerie et d'autres applications qui prennent en charge les communications sécurisées via SSL/TLS.

Lorsque ces applications rencontrent un certificat sur un site Web ou un autre type de serveur, elles vérifient leur authenticité en regardant si le certificat a été signé par une autorité inscrite dans le référentiel de certificats de Windows ou par un émetteur intermédiaire certifié par le CA de confiance. Par conséquent, tout certificat émanant d'une autorité de certification exclue du programme Trusted Root Certificate Program de Microsoft sera identifié comme non fiable. Cela ne vaut pas seulement pour les certificats SSL/TLS, mais aussi pour des certificats de signature de code utilisés pour garantir que tel logiciel est bien un original livré par les développeurs légitimes et qu’il n’a pas été modifié. « Ce retrait par Microsoft de 20 CA a plusieurs raisons : soit les autorités de certifications ont volontairement décidé de quitter le programme de Microsoft, soit elles ne répondent pas aux nouvelles exigences techniques et d’audit, plus rigoureuses, requises depuis le mois de juin par l’éditeur », a expliqué jeudi dans un blog Aaron Kornblum, gestionnaire de programme pour la gouvernance, la gestion des risques et la conformité, Enterprise & Security Group de Microsoft.

En France, Certigna (7 000 clients) a rectifié le tir

On ne sait pas combien, parmi ces organisations, ont décidé de se retirer volontairement du Trusted Root Certificate Program, mais mercredi dernier, certaines ne savaient pas que leurs certificats étaient inscrits dans la liste de révocation de Microsoft. « Microsoft ne nous a fourni aucune information sur la suppression de notre CA du programme MTRCP », a déclaré Miroslav Trávníček, chef de projet chez PostSignum, un CA exploité par la poste nationale tchèque. « Or notre audit est valable jusqu'en décembre 2016 et il a été validé par Microsoft », a-t-il déclaré par courriel. PostSignum fournit des certificats numériques pour les sites web, le chiffrement des messages électroniques et les signatures électroniques nécessaires pour communiquer avec les institutions publiques. Il est sur la liste des CA que Microsoft a prévu de supprimer.

Certigna, un CA basé en France, qui compte plus de 7000 clients, a appris la suppression de son CA mercredi dernier, en même temps que l’annonce faite par Microsoft, selon Arnaud Dubois, le CEO de Dhimyotis, société mère de l’autorité de certification française. « Une modification au contrat n’a sans doute pas été prise en compte, mais cela devrait être réglé en début de semaine », a déclaré le CEO de Dhimyotis. Yannick Leplard, directeur de la recherche et du développement de Dhimyotis. Il a expliqué que l’entreprise était censée signer un nouveau contrat avec Microsoft en juin par lequel elle s’engageait à respecter un certain nombre de bonnes pratiques que le CA applique déjà. « Après vérification, il semble que Microsoft nous a envoyé le projet de contrat, mais pas le contrat définitif », a-t-il déclaré. « Le contrat entre nos mains porte la mention « Pour examen seulement », et nous avons signé le projet de contrat ». (mise à jour) Depuis, Certigna a été enlevée de la liste par Microsoft, dans laquelle la société française figurait « à la suite d'un malentendu administratif », explique cette dernière sur son site en soulignant « CERTIGNA reste plus que jamais une Autorité racine de confiance ».

Nets au Danemark, Post.Trust en Irlande

Un certificat racine appartenant à DanID, un CA exploité par l’entreprise danoise Nets, est également dans la liste de révocation. Nets fait tourner NemID, un système d'authentification basé sur du hardware, très utilisé au Danemark par les services bancaires en ligne, les sites Web gouvernementaux et des services exploités par des sociétés privées. Nets n'a pas immédiatement répondu à une demande de commentaire. Pas plus que la société américaine de services financiers Wells Fargo, dont plusieurs certificats racine sont aussi dans la liste de Microsoft.

Serasa Experian, le plus important organisme de crédit du Brésil, dont trois CA sont inscrits sur la liste noire de Microsoft, a quitté le programme volontairement. « Actuellement Serasa Experian n'a pas de client lié à ces autorités de certification », a déclaré par courriel un porte-parole de Serasa Experian. « Nous avons cessé de travailler avec ces CA en janvier ». Post.Trust, un CA irlandais que Microsoft compte également révoquer, a déjà informé ses clients par l’intermédiaire de son site Web qu'il cessait de délivrer des certificats SSL. Post.Trust s’est probablement retiré volontairement du Trusted Root Certificate Program de Microsoft. Dans son message, la société affirme que « les certificats SSL émis par Post.Trust resteront valables jusqu'à expiration ». Même si cette information est techniquement vraie, dès que Microsoft révoquera le certificat racine, les utilisateurs auront des erreurs quand ils essayeront d'accéder à des sites Web qui utilisent des certificats émis par Post.Trust.

Sans lien avec la suppression des certificats SHA-1

La même situation se produira pour les certificats liés à l'une des autorités de certification révoquée par Microsoft. « Si vous utilisez un de ces certificats pour sécuriser les connexions à votre serveur via HTTPS, quand un client essayera d'accéder à votre site, un message apparaîtra pour l’informer qu'il y a un problème avec le certificat de sécurité », a déclaré Aaron Kornblum. « Si vous utilisez un de ces certificats pour signer un logiciel, quand un client essayera d'installer ce logiciel sur un système d'exploitation Windows, Windows affichera un avertissement le mettant en garde contre l’éditeur. Néanmoins, dans les deux cas, le client peut choisir de poursuivre sa navigation on l’installation du logiciel ». Même si les utilisateurs ont la possibilité de contourner les avertissements de sécurité et d'ajouter des exceptions dans leurs navigateurs, il est probable que beaucoup d'entre eux ne le feront pas. Microsoft recommande aux propriétaires de certificats liés aux certificats racines sur le point d’être supprimés, de les remplacer par des certificats d’autorités valides. Cependant, avant cela, ils peuvent toujours demander aux CA propriétaires s’ils ont prévu une solution pour résoudre le problème.

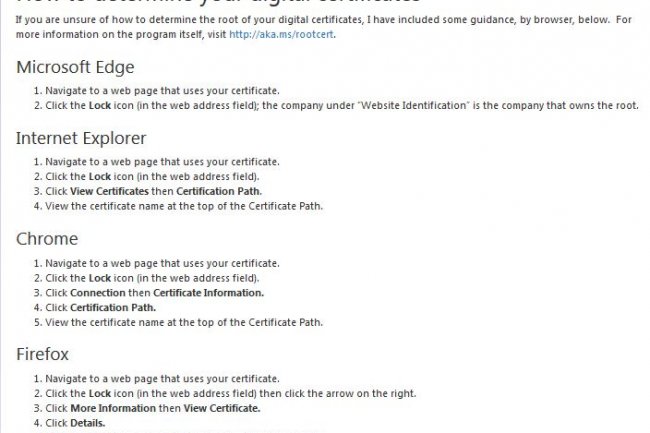

Dans un communiqué envoyé par courriel, un représentant de Microsoft a précisé que cette décision n’était pas liée à la suppression progressive des certificats signés SHA-1, voulue par l’industrie, même si tous les certificats racines inscrits sur la liste de révocation de Microsoft portent la signature SHA-1. « Les autorités de certification racine retirées du programme ne sont pas en mesure de se conformer aux exigences de vérification que Microsoft utilise pour que leurs opérations soient sécurisées et conformes aux normes de l'industrie. Il y a plusieurs mois que nous avons informé les organisations exploitant ces CA sur les modifications apportées au programme, afin de leur donner tout le temps nécessaire de se mettre en conformité avec les nouvelles règles », a déclaré le porte-parole. A ceux qui ne sont pas sûrs de savoir déterminer la source de leurs certificats numériques, Microsoft propose une aide sur ses blogs Technet.

Bonjour,

Signaler un abusLa mise à jour est désormais signalée.

Bien cordialement.

Bonjour,

Signaler un abusL'article mentionne simplement que Certigna était concerné par le problème, ce qui est exact. Il restait plusieurs jours pour clarifier la situation. De fait, la mise à jour sur la résolution du problème a été faite hier sur le site de Certigna : https://www.certigna.fr/

http://social.technet.microsoft.com/wiki/contents/articles/31680.microsoft-trusted-root-certificate-program-updates.aspx

Dommage de faire paraître un article le 22/12 et de ne pas s'appuyer sur l'update fait par Microsoft : social.technet.microsoft.com/wiki/contents/articles/31680.microsoft-trusted-root-certificate-program-updates.aspx.

Signaler un abusDu coup, le sous-titre n'est pas très flatteur pour Certigna...

Au vu de la gravité des informations rapportées, vous devriez faire preuve d'une plus grande diligence sur leur vérification.

Signaler un abusLe "malentendu" contractuel entre Certigna et Microsoft a été clarifié, et Certigna ne figure *plus* dans la liste des AC révoquées. Il suffit d'aller sur certigna.fr pour obtenir un état de situation actualisé, et trouver également le lien vers l'information mise à jour sur le site de Microsoft.

Merci de publier un correctif.