Tous les mois, les ordinateurs et serveurs exécutant le système Windows sont mis à jour. En général, ces installations sont automatiques et ne nécessitent aucune interaction des utilisateurs ou des administrateurs. Cependant, il est parfois nécessaire de compléter ces MAJ par l’ajout manuel de clés de registre afin d’activer ou de désactiver des paramètres de sécurité supplémentaires. La question des clés de registre supplémentaires a déjà été évoquée pour activer les protections contre les vulnérabilités Spectre et Meltdown. Mais il arrive que d’autres mises à jour nécessitent aussi des paramètres supplémentaires.

Plusieurs options permettent de savoir quels sont les paramètres de registre concernés. La première consiste à lire le bulletin de sécurité. Mais l’analyseur de vulnérabilités peut aussi indiquer s’il manque des protections après avoir analysé le réseau. Parfois, les nouvelles clés de registre ne sont pas incluses dans le bulletin de sécurité, mais on les trouve dans l’avis de sécurité envoyé quand aucun correctif n'est publié. Les avis donnent souvent des informations sur les protections supplémentaires nécessaires ou sur un changement à venir dans les mises à jour qui auront un impact sur les systèmes.

Bloquer les tickets initiaux (TGT) non sécurisés dans Windows

Par exemple, dans les mises à jour de février, l'avis ADV190006 faisait état d'un changement à venir pouvant impacter la mise en œuvre d'Active Directory. L'avis fait état d'un changement décrit dans l'article KB4490425 de la base de connaissances relatif au traitement des tickets initiaux (TGT) par Microsoft. Actuellement, la configuration par défaut quand un système fait confiance aux identités d'une autre forêt Active Directory (une forêt étant une base de données distribuée, composée de nombreuses bases de données partielles enregistrées sur des ordinateurs différents), permet à un attaquant de demander la délégation de TGT dans la forêt de confiance pour une identité de cette forêt de confiance.

Cette condition dangereuse a un impact sur les systèmes Windows Server 2019, 2016, 2012 R2 et 2012. En juillet 2019, Microsoft publiera une mise à jour pour renforcer les systèmes Windows Server 2008 R2 et Windows Server 2008. D’ici là, l'avis explique comment bloquer la délégation TGT non sécurisée à travers une approbation entrante en fixant l'indicateur netdom EnableTGTDelegation sur « no » via la commande suivante : netdom.exe trust fabrikam.com /domain:contoso.com /EnableTGTDelegation:No

Effacer les mots de passe en clair de la mémoire WDigest

Il n’est pas rare que des articles beaucoup plus anciens de la base de connaissances aient encore un impact sur le réseau. C’est le cas par exemple de l’avis de sécurité 2014 en rapport avec la mise à jour de sécurité KB2871997. Si le correctif a bien été appliqué aux postes de travail et aux serveurs, il faut aussi exécuter la clé de registre pour supprimer le mot de passe en texte clair dans la mémoire de WDigest. Car l'outil voleur de mot de passe Mimikatz peut trouver cette information dans les systèmes Windows Server 2008 R2. Pour effacer le mot de passe de la mémoire WDigest, il faut ajouter la clé de registre suivante : HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\WDigest

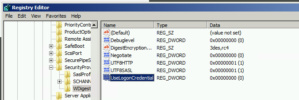

Quand la valeur UseLogonCredential est fixée à 0, WDigest ne stocke pas les informations d'identification en mémoire. Cette valeur n'est pas configurée par défaut sur un système Server 2008 R2. Il faut l’ajouter manuellement. Pour cela, faire défiler HKEY LOCAL MACHINE jusqu'à la valeur indiquée, cliquer avec le bouton droit de la souris sur « Nouveau » et « Ajouter une valeur Dword 32 bits », et ajouter le UseLogonCredential.

Ajout d'une clé de registre. (Crédit : Susan Bradley)

Demander à tous les utilisateurs de se déconnecter du serveur, puis redémarrer pour que le mot de passe soit effacé du système.

Autres bulletins de sécurité nécessitant de nouvelles clés de registre Windows

Ces bulletins de sécurité ont également besoin de clés de registre pour être efficaces.

Le bulletin MS15-011 impacte la politique de groupe et nécessite ce jeu de clés de registre : HKEY_LOCAL_Machine\Software\Policies\Microsoft\Windows\

NetworkProvider\HardenedPaths. Ajouter la valeur Netlogon avec des données de RequireMutualAuthentication=1 RequireIntegrity=1

Le bulletin MS15-124 corrigeant Internet Explorer nécessite ces clés de registre :

HKEY_LOCAL_Machine\Software\Microsoft\InternetExplorer\Main\FeatureControl\FEATURE_ALLOW_USER32_EXCEPTION_HANDLER_HARDENING. Ajouter une valeur de 1, puis définir : HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\InternetExplorer\Main\FeatureControl\FEATURE_ALLOW_USER32_EXCEPTION_HANDLER_HARDENING. Utiliser une valeur de 1 ou bien utiliser la solution de patch facile de l'article KB qui permet de définir la clé de registre nécessaire à la place de l’utilisateur.

La mise à jour de sécurité KB3140245 concerne TLS 1.1 et TLS 1.2. Il faut modifier : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp DefaultSecureProtocols

et

HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp DefaultSecureProtocols.

Alternativement, il est possible d’utiliser le correctif facile de l'article KB qui permet de définir la clé de registre nécessaire à la place de l’utilisateur.

Tout cela confirme qu’il faut vérifier si la mise à jour automatique de Windows implique des actions supplémentaires pour protéger les systèmes. Et si l’analyseur de vulnérabilités indique qu’un système n’est pas patché alors que la mise à jour a bien été installée, il faut lire en détail l'article KB pour identifier les clés de registre manquantes et procéder à leur installation manuelle.

Commentaire