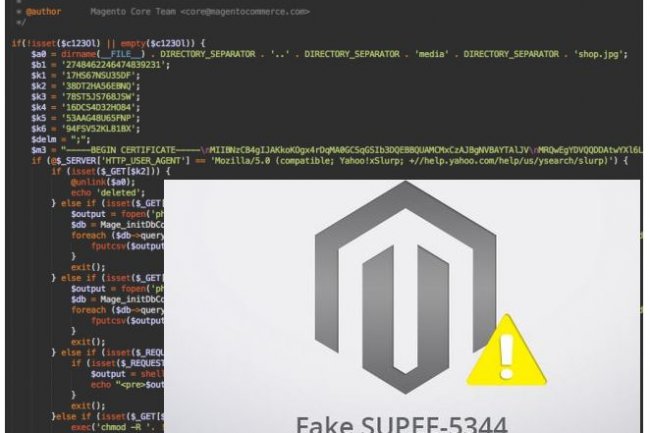

Un an après la livraison par Magento d’un correctif intervenant sur une faille critique de sa solution de commerce électronique, des attaquants cherchent à abuser les sites qui n’auraient pas comblé la vulnérabilité en leur faisant télécharger une fausse mise à jour. Ce patch malveillant prétend corriger la faille connue sous le nom de Shoplift Bug, ou SUPEE-5344, avertit le chercheur en sécurité Denis Sinegubko, de la société Sucuri. Dans un billet, il explique que, bien que le correctif ait été livré en février 2015, de nombreux sites ne l’ont pas appliqué ce qui laisse des milliers de boutiques en ligne à la merci des attaquants.

Filiale d'eBay pendant quelques années, l’éditeur Magento est devenu en novembre dernier une société indépendante adossée au fonds Permira qui l’a rachetée en 2015 à l'occasion de la cession de l'activité eBay Entreprise. Son logiciel de e-commerce est utilisé par des entreprises comme Nike, Olympus et Ghirardelli Chocolate, notamment. Le bug Shoplift est une faille permettant l’exécution de code à distance. Si elle est exploitée, elle peut donner aux attaquants un accès administrateur à la boutique en ligne avec les conséquences néfastes que l’on peut imaginer. D’autres comptes administrateur frauduleux peuvent être créés pour installer d’autres malwares. Selon Denis Sinegubko, du code JavaScript pourrait être ajouté à certains fichiers pour récupérer des données sur les cartes de paiement et modifier des fichiers PHP pour collecter d’autres informations en cours de paiement. Quelle que soit la technique employée, les résultats seront les mêmes : les données seront volées par les pirates, pointe le chercheur en sécurité.

Vérifier les comptes admin et l'intégrité des fichiers

Neuf mois après le patch corrigeant Shoplift, d’autres infections avaient été détectées par Magento avec le kit d’exploit Neutrino. A l’aide de kit, les pirates tentaient de transmettre des malwares aux victimes de sites Magento compromis qui tiraient du contenu d’un domaine malveillant. Les versions du logiciel de e-commerce vulnérables sont les Community Editions (CE) antérieures à la 1.9.1.1 et les Enterprise Editions (EE) précédant la 1.14.2.0. Le chercheur en sécurité Denis Sinegubko recommande aux administrateurs Magento de s’assurer qu’ils utilisent la dernière version, de modifier les mots de passe, de vérifier les comptes admin et de surveiller l’intégrité des fichiers du logiciel.

Commentaire