Le 13 février 2018, SAP a publié deux bulletins de sécurité (2547431 et 2565622) afin de corriger des vulnérabilités dans SAP NetWeaver AS Java, un composant utilisé dans plusieurs solutions de l'éditeur allemand, dont son offre CRM.

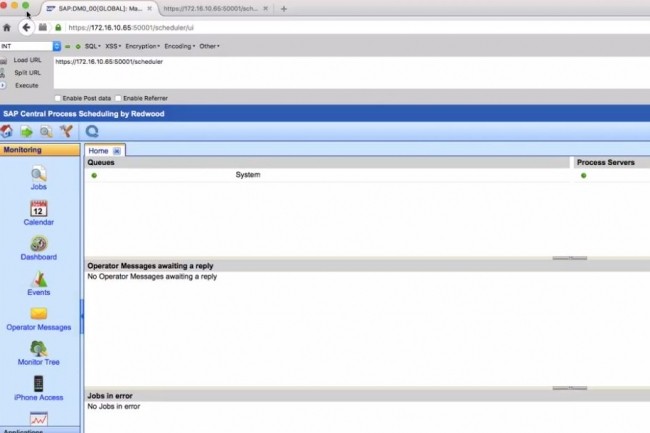

« La première faille de sécurité est une vulnérabilité Directory dans le composant Redwood. Elle permet de lire n'importe quel fichier du système, par exemple, les fichiers nommés « SecStore » contenant des informations critiques comme le mot de passe administrateur et les informations d'identification de la base de données sous une forme cryptée. Avec l'aide de cette vulnérabilité, un pirate peut lire ces informations d'identification chiffrées à distance, les déchiffrer et lire n'importe quel fichier dans un système sans authentification », a expliqué ERPScan spécialisé dans la cybersécurité. « La deuxième vulnérabilité dans SAP CRM permet de créer un fichier dans le système et d'y enregistrer tout ce que vous voulez. Un attaquant peut créer un fichier illicite contenant un shell Web et l'exécuter du côté serveur. »

Des failles à corriger immédiatement

Ces failles ayant été corrigées par l'éditeur, ERPScan a cru bon de publier un scénario d'attaque, avec vidéo à l'appui. Une publication qui intervient dans un intervalle de temps assez réduit (1 mois) par rapport à la publication des patchs. Les étapes clés du scénario d'attaque sont les suivantes : utilisation de la vulnérabilité Directory pour lire de façon chiffrée les identifiants administrateur, déchiffrement et identification dans le portail SAP CRM, exploitation de la seconde vulnérabilité pour changer le chemin de log fichier vers un chemin d'accès racine web app et injection de code malveillant (web-shell) via une requête spécifique dans le log fichier appelé de façon anonyme depuis un serveur web distant.

Pour les entreprises utilisant SAP CRM et n'ayant pas encore appliqué ces patchs, il est donc urgent de le faire au risque d'être potentiellement victime d'un exploit reposant sur ces vulnérabilités.

Commentaire