Des chercheurs avertissent que des milliers de serveurs ont été compromis au cours des sept derniers mois en raison de l'absence d'authentification par défaut dans un framework de calcul open source appelé Ray. Il est utilisé pour distribuer des workload de machine learning et d'IA. Problème, les développeurs du framework conteste le fait que ce manque d'authentification soit une faille. "Des milliers d'entreprises et de serveurs exploitant une infrastructure d'IA sont exposés à une attaque via une vulnérabilité critique qui fait l'objet d'un litige et n'a donc pas de correctif", ont déclaré les experts de la société Oligo, spécialisée dans la sécurité des applications, dans un rapport publié cette semaine. "Cette faille accorde aux attaquants de prendre le contrôle de la puissance de calcul des entreprises et de faire fuiter des données sensibles."

Jusqu'à présent, Oligo a identifié des serveurs compromis dans de nombreux secteurs d'activité, notamment l'éducation, les crypto-monnaies, la biopharmacie et l'analyse vidéo. Ces serveurs Ray avaient l'historique des commandes activé, ce qui signifie que les pirates pouvaient facilement découvrir des secrets sensibles utilisés dans les commandes précédentes. Ray est souvent utilisé pour exécuter des charges de travail qui servent à former, déployer et affiner des modèles d'IA. Par ailleurs, certains des travaux comprennent des scripts Python et des commandes bash qui peuvent contenir des informations d'identification nécessaires à l'intégration avec des services tiers. "Un environnement ML-OPS se compose de nombreux services qui communiquent entre eux, à l'intérieur d'un même cluster et entre les clusters", expliquent les chercheurs. "Lorsqu'il est utilisé pour la formation ou au fine tuning, il a généralement accès à des ensembles de données et à des modèles, sur disque ou dans un stockage distant, tel qu'un bucket S3. Souvent, ces jeux de données constituent la propriété intellectuelle unique et privée qui différencie une entreprise de ses concurrents." ajoutent-ils.

Une fonctionnalité prévue ayant des implications en matière de sécurité

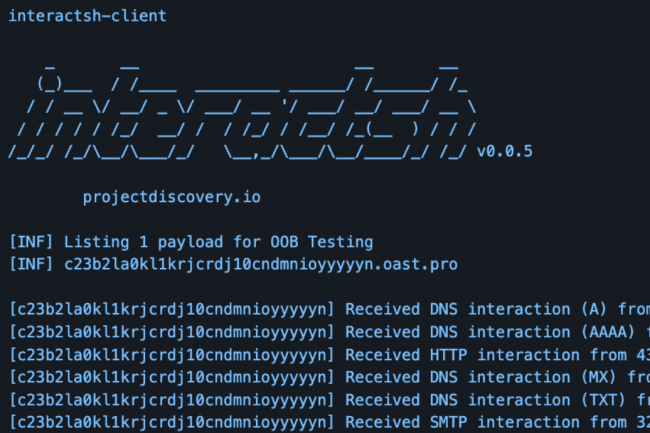

L'année dernière, des chercheurs en sécurité de Bishop Fox ont découvert et signalé cinq vulnérabilités dans le cadre Ray. Anyscale, la société qui maintient le logiciel, a décidé de corriger quatre d'entre elles (CVE-2023-6019, CVE-2023-6020, CVE-2023-6021 et CVE-2023-48023) dans la version 2.8.1, mais a affirmé que la cinquième, assignée CVE-2023-48022, n'en n'était pas vraiment une et qu'elle n'avait donc pas été corrigée. En effet, la CVE-2023-48022 est directement causée par le fait que le tableau de bord Ray et l'API client n'implémentent pas de contrôles d'authentification. Ainsi, tout attaquant qui peut atteindre l'API client peut soumettre de nouveaux travaux, supprimer ceux existants, récupérer des informations sensibles et, essentiellement, exécuter des commandes à distance.

"En raison de la nature de Ray en tant qu'environnement d'exécution distribué, la frontière de sécurité de Ray se trouve à l'extérieur du cluster Ray", a déclaré Anyscale dans son avis. "C'est pourquoi nous insistons sur le fait que vous devez empêcher l'accès à votre cluster Ray à partir de machines non fiables (par exemple via l'Internet public). C'est la raison pour laquelle la cinquième CVE (le manque d'authentification intégré dans Ray) n'a pas été abordée et qu'il ne s'agit pas, à notre avis, d'une vulnérabilité, ni même d'un bogue". La documentation de Ray indique clairement que "Ray s'attend à fonctionner dans un environnement réseau sûr et à agir sur un code fiable" et qu'il est de la responsabilité des développeurs et des fournisseurs de plateformes de garantir ces conditions pour un fonctionnement sûr. Cependant, comme nous l'avons vu avec d'autres technologies dans le passé qui manquaient d'authentification par défaut, les utilisateurs ne suivent pas toujours les meilleures pratiques et les déploiements non sécurisés feront leur chemin sur Internet tôt ou tard. Anyscale en est conscient et va travailler sur l'ajout d'un mécanisme d'authentification dans les versions futures.

Des configurations non sécurisées par défaut

D'ici là, cependant, de nombreuses entreprises continueront probablement à exposer involontairement ces serveurs sur Internet car, selon Oligo, de nombreux guides de déploiement et référentiels pour Ray, y compris certains des guides officiels, sont fournis avec des configurations de déploiement non sécurisées.

"Les experts en IA ne sont PAS des experts en sécurité, ce qui les rend potentiellement dangereusement inconscients des risques très réels posés par les frameworks d'IA", ont déclaré les chercheurs. "Sans autorisation pour l'API Jobs de Ray, l'API peut être exposée à des attaques RCE si les meilleures pratiques ne sont pas respectées.

Commentaire