La recrudescence des activités malveillantes relatives à Emotet - un redoutable trojan propagé via du spear phishing - a de quoi inquiéter. En France, le Tribunal de Paris et en particulier des magistrats et avocats ont été ciblés le mois dernier. Un phénomène qui avait poussé le CERT-FR et l'ANSSI à monter au créneau pour lancer l'alerte. Si, au-delà des outils de sécurité, la vigilance reste l'un des meilleurs remparts pour se prémunir de ce type de malware, il arrive malheureusement d'être victime de ce type d'opération frauduleuse. Parfois, sans forcément même le savoir, plaçant à risque à la fois ses systèmes et données mais également d'autres personnes, la contamination de contacts via la messagerie prenant le relais pour disséminer des logiciels malveillants à l'insu de l'utilisateur.

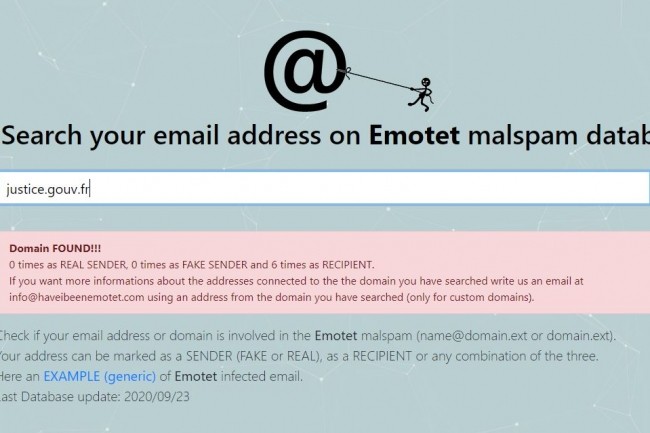

Pour savoir si une adresse e-mail ou bien un nom de domaine a été impliqué dans une cyberattaque liée à Emotet, l'éditeur de solutions de sécurité TG Soft a lancé un service en ligne. De la même façon que « haveibeenpwned.com » informe l'utilisateur que son adresse e-mail a été compromise dans un piratage, « haveibeenemotet.com » alerte sur l'exploitation d'un e-mail et/ou d'un domaine liée à une campagne Emotet. Le résultat de recherche débouche sur trois niveaux d'information : Real Sender (système cible compromis et utilisé pour envoyer des e-mails de spams, Fake Sender (e-mail détourné et utilisé dans des campagnes de spam), Recipient (destinataire d'un e-mail de spam Emotet).

2,1 millions d'adresses e-mails analysées

Le service en ligne de TG Soft se base sur l'analyse entre août et le 23 septembre 2020 de 2,1 millions d'adresses e-mails dont près de 700 000 e-mails sortants selon Bleeping Computer qui a été en contact avec la société italienne de cybersécurité. Un petit test sur différents domaines permet de faire remonter les résultats suivants : justice.gouv.fr (6 fois destinataire d'un spam Emotet), caf.fr (1 fois destinataire d'un spam, economie.gouv.fr (aucune implication à ce jour).

Commentaire