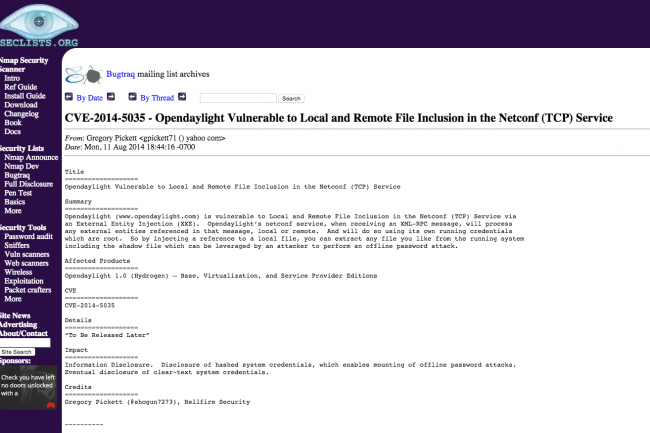

OpenDaylight, le projet SDN (Software Defined Networking) Open Source soutenu par la majorité des équipementiers indique qu’une vulnérabilité critique avait été trouvée dans sa plate-forme en août dernier. Il a toutefois fallu attendre décembre pour que la faille baptisée Netdump bénéficie d’un patch. Un décalage dans le temps exacerbé par le fait que le projet n'avait pas d’équipe dédiée à la sécurité. Après avoir tenté -mais échoué - à entrer en contact avec OpenDaylight, le chercheur en sécurité Gregory Pickett de Hellfire Security a posté sa découverte sur Bugtraq sa découverte, une liste de diffusion populaire pour la divulgation de failles de sécurité.

Bien qu’OpenDaylight soit encore au stade développement et que le SDN ne soit pas encore utilisé en production, la situation a mis en évidence la nécessité de mettre en place un processus de réponse et de suivi pour les questions de sécurité. « C’est en fait un problème étonnamment commun avec les projets Open Source », a déclaré David Jorm, un ingénieur en sécurité qui a formé avec le concours d’IIX l'équipe d'intervention d’OpenDaylight. « S’il n'y a pas des gens avec un solide background sécurité, il est très courant que personne ne songe à mettre en place une plate-forme pour remonter les vulnérabilités. »

Un accès à tous les paquets du réseau

La sécurité est partie intégrante du SDN, car une faille pourrait avoir des conséquences dévastatrices. En compromettant un contrôleur SDN, un élément essentiel qui indique aux commutateurs les paquets de données devant être transmis. Un attaquant pourrait prendre le contrôle de l'ensemble du réseau, a expliqué M. Jorm. « C’est vraiment une cible de grande valeur ». L’équipe de sécurité mise en place a été constituée avec des éléments provenant des différents membres de la fondation OpenDaylight, a précisé M. Jorm.

Si une vulnérabilité est rapportée, et non divulguée publiquement, certains partenaires d’OpenDaylight - même ceux qui ne sont pas membre de l'équipe de sécurité - recevront une notification préalable afin qu'ils aient une chance de développer un patch, a indiqué M. Jorm. Ce genre de communication est rare, mais il est de plus en plus fréquent dans les projets open source. L'idée étant, dès la divulgation d'une faille, que les fournisseurs seront au même niveau et recevront en même temps un correctif. Le processus de réaction d’OpenDaylight dans le domaine de la sécurité est « assez bien pensé aujourd’hui », selon le formateur.

Il y a des failles dans tous les logiciels. Dans ce cas on a un retour des actions d'amélioration prises suite a un loupé, c'est une bonne démarche témoignant de la transparence du milieu.

Chez Apple ca aurait été un truc du style : "C'est pas un bug, c'est une feature"

Signaler un abusC'est la preuve que même dans les logiciels libres il y a des failles de sécurité?

Signaler un abus