Les administrateurs de cloud public et privé qui utilisent VMware Cloud Director doivent immédiatement appliquer le correctif pour une vulnérabilité à haut risque pouvant être exploitée par des pirates pour prendre le contrôle total de l'infrastructure de cloud virtualisé, mettent en garder les experts en sécurité. Des correctifs pour la faille d'injection de commandes ont été publiés le mois dernier par VMware, mais si elle n'est pas corrigée, cette vulnérabilité peut être facilement exploitée via des comptes d'essai pour les clients. La plateforme de prestation de services clouds VMware Cloud Director (anciennement vCloud Director) permet aux fournisseurs de cloud, aux administrations ou aux grandes entreprises de créer, de déployer et de gérer des datacenters virtuels. Elle comporte une interface de gestion basée sur le web ainsi qu'une API à travers laquelle les clients peuvent gérer leurs ressources de cloud virtuel.

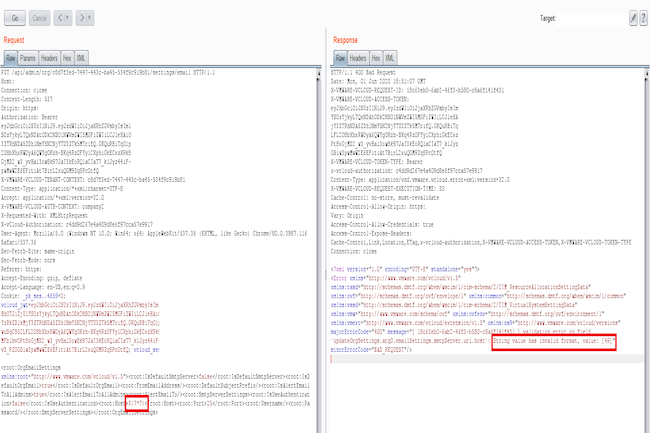

La vulnérabilité affectant VMware Cloud Director a été découverte en début d’année par des pen-testeurs du consultant en sécurité Citadelo alors qu’ils réalisaient un audit de sécurité de l'infrastructure cloud basés sur VMware d'une entreprise du Fortune 500. La faille - référencée CVE-2020-3956 – a été signalée au début du mois d'avril à VMware et ce dernier a publié des correctifs et un avis de sécurité en mai. VMware qui a attribué à cette faille le score élevé de 8,8 dans le système de notation des vulnérabilités CVSS (Common Vulnerabilities Scoring System), a déclaré qu’elle pouvait conduire à l'exécution de code arbitraire à distance. La faille peut être exploitée via les interfaces utilisateur HTML5 et Flex de Cloud Director, ainsi que via son interface API Explorer et son accès API.

Un accès complet sans passer par l'hyperviseur

Concernant les hyperviseurs, les vulnérabilités les plus recherchées par les attaquants sont celles qui leur permettent de s'échapper des machines virtuelles vers les systèmes hôtes. De telles failles portent atteinte à la couche de segmentation fondamentale entre les systèmes d'exploitation invités et l'hôte, censée fournir des garanties de sécurité dans un environnement virtualisé. Dans les cibles du concours annuel de piratage Pwn2Own, VMware ESXi et VMware Workstation sont en bonne place et il verse jusqu'à 150 000 dollars aux hackers qui parviennent à s’échapper d'une machine virtuelle. L’entreprise Zeroditum, qui rachète des vulnérabilités aux hackers paie même jusqu'à 200 000 dollars pour un tel exploit.

Même si la faille CVE-2020-3956 n’affecte pas l'hyperviseur lui-même, l’impact final est le même. Elle permet aux pirates informatiques d’accéder à la base de données du système où ils peuvent remplacer les identifiants de connexion pour tout client existant, ou pour l'utilisateur ayant le plus de privilèges sur le système, ce qui leur ouvre l’accès à toutes les machines virtuelles et à l'ensemble de l'environnement cloud. Lors d'une attaque plus furtive, les pirates pourraient utiliser l'accès fourni par la vulnérabilité pour ajouter un compte d’administrateur détourné. « Ce genre d’usurpation pourrait passer inaperçu pendant longtemps si la victime ne dispose pas d'une surveillance adéquate », a expliqué Tomas Zatko, CEO de Citadelo.

Accès authentifié au cloud dans le monde réel

C’est parce que les attaquants ont techniquement besoin d'un accès authentifié à VMware Cloud Director pour l'exploiter que cette faille n'a pas été jugée critique. Cependant, selon Tomas Zatko, cette authentification n'est pas difficile à obtenir en pratique puisque la plupart des fournisseurs de cloud offrent des comptes d'essai aux clients potentiels, ce qui implique un accès à l'interface de Cloud Director. Dans la plupart des cas, ces comptes ne sont pas non plus soumis à une véritable vérification d'identité, de sorte que les attaquants peuvent y accéder facilement sans fournir leur véritable identité. Cette faille met en évidence un problème plus large, qui est celui de l'évaluation des risques basée uniquement sur les scores de vulnérabilité : les scores de gravité ne reflètent pas ou ne prennent pas toujours en compte la situation réelle des systèmes vulnérables. Certains choix de configuration ou de déploiement peuvent rendre une vulnérabilité beaucoup plus facile ou plus difficile à exploiter, ce que ne prend pas en compte l'avis ou le score CVSS.

M. Zatko s'inquiète du fait que, sur la base de l’avis, les utilisateurs de VMware Cloud Director n'ont pas pris le problème trop au sérieux. Plus de deux semaines après la disponibilité des correctifs, lors du test d’une autre entreprise du Fortune 500 utilisant le produit, Citadelo a constaté que celui-ci était toujours vulnérable. VMware conseille aux utilisateurs de passer aux versions 10.0.0.2, 9.7.0.5, 9.5.0.6 ou 9.1.0.4 du produit. La version 10.1.0 n'est pas concernée. Le fournisseur a également publié des solutions de contournement manuelles utilisables pour les déploiements qui ne peuvent pas être mis à jour immédiatement.

Commentaire