De manière assez récurrente, la découverte de vieilles failles rythme les travaux des chercheurs en cybersécurité. C’est le cas d’une équipe de Qualys qui vient de dénicher une vulnérabilité datant d’une dizaine d’années dans Sudo. Ce dernier est un utilitaire « quasi omniprésent dans les systèmes d'exploitation de type Unix et est disponible par défaut dans la plupart des systèmes Linux », rapporte Mehul Revankar, vice-président de la gestion produit et ingénierie chez Qualys. Cet utilitaire de ligne de commande sert à donner à des utilisateurs sélectionnés et fiables un contrôle administratif en cas de besoin.

La vulnérabilité en question (CVE-2021-3156) a été nommée Baron Samedi. Elle accorde à tout utilisateur des privilèges root (niveau adminisrateur) sur un hôte Linux en utilisant une configuration sudo par défaut. Les versions de Sudo concernées sont : pour 1.8.2 à 1.8.31p2 et 1.9.0 à 1.9.5p1. En travaillant sur cette brèche, l’équipe de Qualys a pu en décliner plusieurs variants pour les distributions Linux dont Ubuntu 20.04 (Sudo 1.8.31), Debian 10 (Sudo 1.8.27) et Fedora 33 (Sudo 1.9.2). Les chercheurs avertissent néanmoins que d’autres distributions peuvent être touchées.

Un correctif à appliquer rapidement

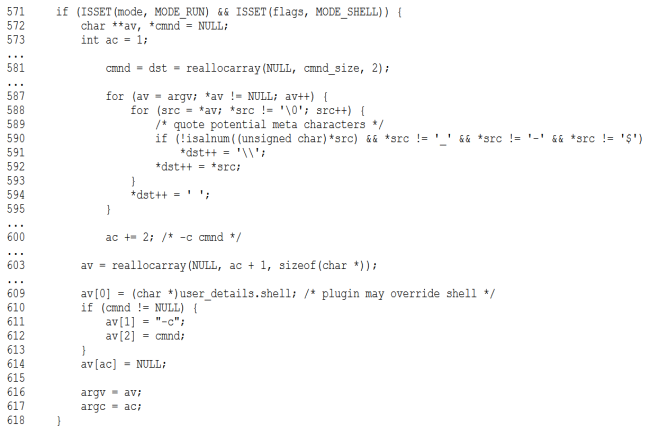

Dans un article, les experts précisent que « set_cmnd() est vulnérable à un débordement de la mémoire tampon, car le dépassement de caractères copiés dans le tampon « user_args » n’intègre pas cette capacité ». Ils documentent aussi la manière dont ils ont réussi à contourner le mécanisme de défense ASLR censé contrecarrer ce genre d’exploits. A noter que ce bug est connu depuis juillet 2011 (commit 8255ed69) mais a persisté sans être corrigé.

Avant de divulguer cette vulnérabilité critique touchant des millions de systèmes Unix et Linux, Sudo a travaillé sur un correctif à appliquer très rapidement. Ubuntu et Red Hat ont déjà publié ce patch et d’autres distributions sont en cours de déploiement du correctif.

Commentaire