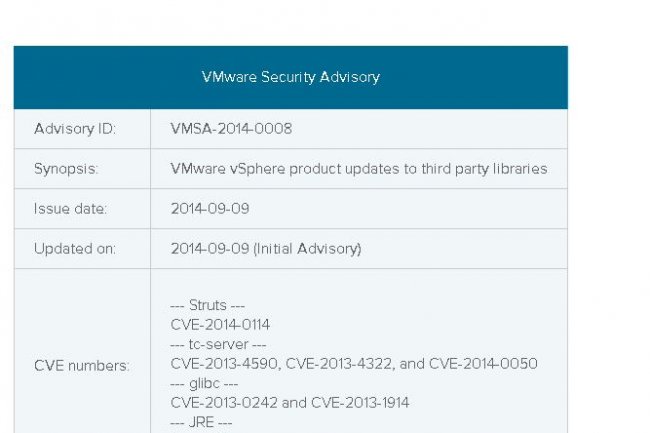

VMware vient de mettre à jour des bibliothèques et composants tiers utilisés par sa plateforme de virtualisation de serveurs vSphere afin d'y inclure les correctifs de sécurité livrés ces derniers mois. Ainsi vCenter Server 5.5 Update 2 corrige une faille permettant l'exécution de code à distance dans le framework Apache Struts utilisé dans le produit. De même, le logiciel passe à la version 7.0.52 du serveur web Apache Tomcat originellement livrée en février, ce qui inclut deux correctifs pour des failles qui permettaient notamment des attaques en déni de service.

Les experts en sécurité mettent régulièrement en garde les éditeurs contre les dangers de ne pas mettre à jour suffisamment vite les bibliothèques et composants tiers, notamment Open Source, qui ont reçu des correctifs pour des failles de sécurité connues. Ces vulnérabilités identifiées et corrigées subsistent dans certaines applications commerciales pendant des mois et quelquefois même des années. VMware fait partie des éditeurs qui mettent ces codes tiers à jour à intervalle réguliers, mais tous les fournisseurs ne le font pas.

Parmi les autres corrections faites par VMware, les produits vCenter Server 5.5 Update 2 et vCenter Update Manager 5.5 Update 2 sont passés à la version 1.7 Update 55 de JRE (Java Runtime Environment), livrée en avril. Cette version de Java corrige 37 failles de vulnérabilité. Du côté du produit vSphere Hypervisor (ESXi), le patch ESXi550-201409101-SG met à jour glibc (GNU C Library) qui comportait deux vulnérabilités concernant des débordements de mémoire cache pouvant déclencher des conditions d'un déni de service. D'autres mises à jour suivent pour vCenter Server and ESXi 5.1 and 5.0, indique VMware dans un bulletin de sécurité.

VMware applique à vSphere les correctifs de Struts, Tomcat et JRE

0

Réaction

Le logiciel vCenter Server 5.5 de VMware corrige les versions du framework Apache Struts, du serveur web Tomcat et de JRE qu'il utilise. Son éditeur corrige aussi glibc bundlé avec ESXi. D'autres mises à jour arrivent pour les versions 5.1 et 5.0 de vCenter Server.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire